Los expertos describen en detalle la herramienta de registro DanderSpritz utilizada por los piratas informáticos de Equation Group

Los investigadores de ciberseguridad han ofrecido una visión detallada de un sistema llamado DoubleFeature, que se centra en registrar las diversas etapas de abuso que resultan de…

Read more

Se lanzó una nueva actualización de Apache Log4j que corrige una vulnerabilidad recién descubierta

Apache Software Foundation (ASF) lanzó nuevos parches el martes que contienen un error de ejecución de código arbitrario en Log4j que podría ser aprovechado por los actores…

Read more

Ataques de malware de criptominación automática en curso utilizando tácticas de escape mejoradas

Una campaña de criptomonedas en curso ha mejorado su arsenal mientras desarrolla sus tácticas de escape defensivas, que permiten a los actores de amenazas esconder intrusiones y…

Read more

Los piratas informáticos chinos de APT utilizaron Log4Shell Exploit para apuntar a instituciones académicas

Objetivo sin precedentes de China de disrupción selectiva en China Panda de agua Se ha observado que utiliza errores críticos en la biblioteca de registro de Apache…

Read more

Nuevo iLOBleed Rootkit dirigido a servidores empresariales HP mediante ataques de borrado

Se ha encontrado un rootkit previamente desconocido que se centra en la tecnología de gestión de servidor Integrated Lights-Out (iLO) de Hewlett-Packard Enterprise, que realiza ataques en…

Read more

Microsoft está solucionando problemas con Exchange Y2K22, que ha paralizado el servicio de entrega de correo electrónico

Microsoft lanzó una solución durante el fin de semana que resolvió un problema que causó que los mensajes de correo electrónico se atascaran en las plataformas de…

Read more

¿Son las instalaciones médicas vulnerables a los ataques de ransomware?

En mayo de 2017, tuvo lugar el primer ataque de ransomware documentado en equipos médicos de red. El ataque mundial de ransomware WannaCry comprometió la radiología y…

Read more

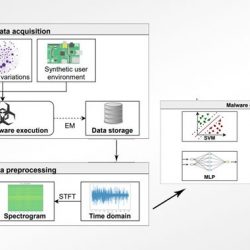

Escapar de la detección de malware en dispositivos de Internet de las cosas mediante radiación electromagnética

Los investigadores de ciberseguridad han propuesto un nuevo enfoque que utiliza la radiación del campo electromagnético de los dispositivos de IoT como canal lateral para recopilar…

Read more

Estados Unidos tiene el mayor número de víctimas de violación de datos del mundo.

Entre los ataques de phishing y las violaciones de la base de datos, sus datos personales están expuestos a una avalancha constante de acceso no autorizado. Pero…

Read more

Investigación sobre el «mapa» pirateado de propietarios de armas británicos

Investigación sobre el «mapa» pirateado de propietarios de armas británicos Las autoridades están investigando después de que se publicó en línea un mapa que supuestamente mostraba las…

Read more