Los investigadores de ciberseguridad han propuesto un nuevo enfoque que utiliza la radiación del campo electromagnético de los dispositivos de IoT como canal lateral para recopilar conocimientos precisos sobre los diferentes tipos de malware del sistema integrado, incluso en escenarios donde se han utilizado técnicas de confusión. obstaculizar el análisis.

Con la rápida adopción de dispositivos de IoT, que brindan un área atractiva para los ataques de los actores de amenazas, en parte debido a su mayor poder de cómputo y capacidad para ejecutar sistemas operativos completamente funcionales, las últimas investigaciones se centran en mejorar el análisis de malware para mitigar los posibles riesgos de seguridad. .

Los hallazgos fueron presentados por un grupo de académicos del Instituto de Investigación en Ciencias de la Computación y Sistemas Aleatorios (IRISA) en la conferencia anual sobre aplicaciones de seguridad informática (ACSAC), que tuvo lugar el mes pasado.

«[Electromagnetic] La emanación, que se mide desde el dispositivo, es virtualmente indetectable por el malware «, dijeron los investigadores en el documento.» Por lo tanto, las técnicas de fuga de malware no se pueden aplicar directamente a diferencia del monitoreo dinámico de software. Las características de hardware no se pueden eliminar incluso si el malware ha permisos máximos en la computadora «.

El objetivo es utilizar información de banda lateral para detectar anomalías en las emanaciones cuando se desvían de los patrones observados anteriormente y para alertarle cuando se detecta un comportamiento sospechoso que emula malware en comparación con el estado normal del sistema.

Esto no solo no requiere modificaciones en los dispositivos de destino, el marco diseñado en el estudio permite la detección y clasificación de malware oculto, como rootkits a nivel de kernel, ransomware y botnets distribuidas de denegación de servicio (DDoS) como Mirai. variantes sin precedentes.

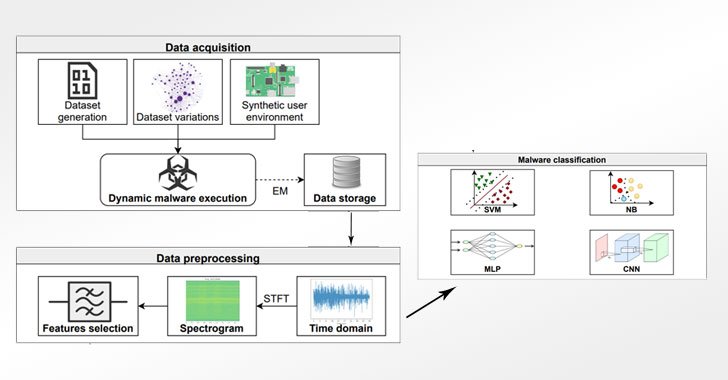

El enfoque de canal lateral trifásico implica medir la radiación electromagnética mientras se lanzan 30 binarios de malware diferentes, así como realizar actividades benignas de capacitación en video, música, imágenes y cámaras en un modelo de red neuronal convolucional (CNN) para clasificar muestras de malware del mundo real. . Específicamente, el marco toma el archivo ejecutable como entrada y emite una etiqueta de malware solo confiando en la información de la barra lateral.

En una configuración experimental, los investigadores optaron por la Raspberry Pi 2B como dispositivo de destino con un procesador ARM Cortex A7 de cuatro núcleos a 900 MHz y 1 GB de memoria, con señales electromagnéticas adquiridas y amplificadas utilizando una combinación de osciloscopio y PA 303 BNC. un preamplificador que predice eficazmente tres tipos de malware y sus familias asociadas con una precisión del 99,82% y el 99,61%.

«[B]Usando modelos simples de redes neuronales, es posible obtener información considerable sobre el estado del dispositivo monitoreado, y solo monitoreándolo [electromagnetic] «Nuestro sistema es resistente a varias transformaciones / eclipses de código, incluido el spam aleatorio, el empaquetado y la virtualización, incluso si el sistema no conoce la transformación antes».