Los investigadores de seguridad han descubierto dos campañas de malware separadas, una de las cuales está distribuyendo el Ursnif troyano de robo de datos y el gandcangrejo ransomware en estado salvaje, el segundo solo infecta a las víctimas con el malware Ursnif.

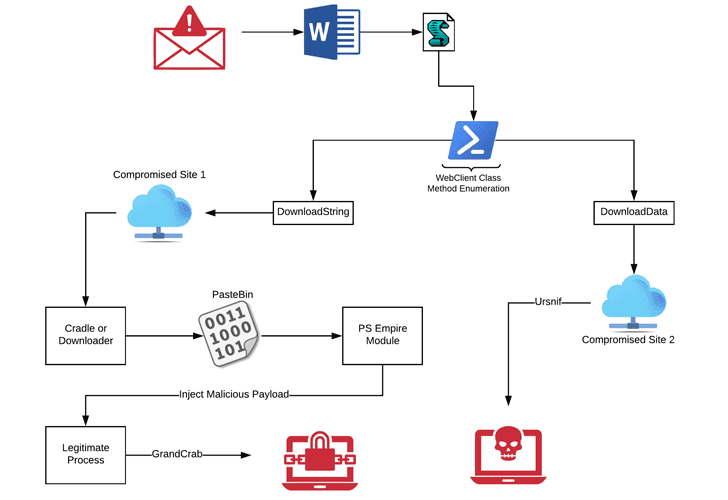

Aunque ambas campañas de malware parecen ser obra de dos grupos de ciberdelincuentes separados, encontramos muchas similitudes en ellas. Ambos ataques comienzan con correos electrónicos de phishing que contienen un documento adjunto de Microsoft Word incrustado con macros maliciosas y luego usan Powershell para entregar malware sin archivos.

Ursnif es un malware de robo de datos que generalmente roba información confidencial de las computadoras comprometidas con la capacidad de recopilar credenciales bancarias, actividades de navegación, recopilar pulsaciones de teclas, sistema y procesar información e implementar puertas traseras adicionales.

Descubierto a principios del año pasado, GandCrab es una amenaza de ransomware generalizada que, como cualquier otro ransomware en el mercado, encripta archivos en un sistema infectado e insiste a las víctimas en pagar un rescate en moneda digital para desbloquearlos. Sus desarrolladores solicitan pagos principalmente en DASH, que es más complejo de rastrear.

MS Docs + macros VBS = Infección Ursnif y GandCrab

Los investigadores de seguridad de Carbon Black descubrieron la primera campaña de malware que distribuía dos amenazas de malware y localizaron aproximadamente 180 variantes de documentos de MS Word en la naturaleza que se dirigen a los usuarios con macros VBS maliciosas.

Si se ejecuta con éxito, la macro VBS maliciosa ejecuta un script de PowerShell, que luego utiliza una serie de técnicas para descargar y ejecutar Ursnif y GandCrab en los sistemas de destino.

El script de PowerShell está codificado en base64 que ejecuta la siguiente etapa de la infección, que es responsable de descargar las principales cargas de malware para comprometer el sistema.

La primera carga útil es una línea de PowerShell que evalúa la arquitectura del sistema de destino y, en consecuencia, descarga una carga útil adicional del sitio web de Pastebin, que se ejecuta en la memoria, lo que dificulta que las técnicas antivirus tradicionales detecten sus actividades.

«Este script de PowerShell es una versión del módulo Empire Invoke-PSInject, con muy pocas modificaciones», dijeron los investigadores de Carbon Black. «El script tomará un PE incrustado [Portable Executable] archivo que ha sido codificado en base64 e inyectarlo en el proceso actual de PowerShell».

La carga útil final luego instala una variante del ransomware GandCrab en el sistema de la víctima, bloqueándolos de su sistema hasta que paguen un rescate en moneda digital.

Mientras tanto, el malware también descarga un ejecutable Ursnif desde un servidor remoto y, una vez ejecutado, tomará una huella digital del sistema, monitoreará el tráfico del navegador web para recopilar datos y luego los enviará al servidor de comando y control (C&C) de los atacantes.

«Sin embargo, numerosas variantes de Ursnif estaban alojadas en bevendbrec[.]com durante esta campaña. Carbon Black pudo descubrir aproximadamente 120 variantes diferentes de Ursnif que estaban alojadas desde los dominios iscondisth[.]com y bevendbrec[.]com», dijeron los investigadores.

MS Docs + macros VBS = Malware de robo de datos Ursnif

De manera similar, la segunda campaña de malware detectada por los investigadores de seguridad de Cisco Talos aprovecha un documento de Microsoft Word que contiene una macro VBA maliciosa para entregar otra variante del mismo malware Ursnif.

Este ataque de malware también compromete los sistemas objetivo en varias etapas, desde correos electrónicos de phishing hasta ejecutar comandos maliciosos de PowerShell para obtener persistencia sin archivos y luego descargar e instalar el virus informático de robo de datos Ursnif.

«Hay tres partes en el [PowerShell] dominio. La primera parte crea una función que luego se usa para decodificar PowerShell codificado en base64. La segunda parte crea una matriz de bytes que contiene una DLL maliciosa”, explicaron los investigadores de Talos.

«La tercera parte ejecuta la función de decodificación base64 creada en la primera parte, con una cadena codificada en base64 como parámetro de la función. El PowerShell decodificado devuelto se ejecuta mediante la función abreviada Invoke-Expression (iex)».

Una vez ejecutado en la computadora de la víctima, el malware recopila información del sistema, la coloca en un formato de archivo CAB y luego la envía a su servidor de comando y control a través de una conexión segura HTTPS.

Los investigadores de Talos publicaron una lista de indicadores de compromiso (IOC, por sus siglas en inglés), junto con los nombres de los archivos de carga útil colocados en las máquinas comprometidas, en su publicación de blog que puede ayudarlo a detectar y detener el malware Ursnif antes de que infecte su red.