Se ha encontrado un rootkit previamente desconocido que se centra en la tecnología de gestión de servidor Integrated Lights-Out (iLO) de Hewlett-Packard Enterprise, que realiza ataques en estado salvaje que manipulan módulos de firmware y borran por completo los datos de los sistemas infectados.

El descubrimiento, la primera aparición de malware real en el firmware de iLO, fue documentado esta semana por la empresa iraní Amnpardaz para la seguridad cibernética.

«Hay muchos aspectos de iLO que lo convierten en una utopía ideal para los grupos de malware y APT: permisos extremadamente altos (por encima de cualquier nivel de acceso en el sistema operativo), acceso de muy bajo nivel al hardware, completamente fuera de la vista de los administradores y de la seguridad herramientas, falta general de conocimiento y herramientas para el control y / o protección de iLO, la estabilidad que proporciona el malware para permanecer después de un cambio en el sistema operativo y, en particular, sigue ejecutándose y nunca se apaga ”, dijeron los investigadores.

Además de la gestión del servidor, los iLO tienen un amplio acceso a todo el firmware, hardware, software y sistema operativo (SO) instalados en los servidores, candidatos ideales para interrumpir organizaciones que utilizan servidores HP, al tiempo que permiten que el malware mantenga la estabilidad después de un reinicio y sobreviva a un sistema operativo. reinstalar. Sin embargo, aún no se conoce el modus operandi exacto utilizado para infiltrarse en la infraestructura de red y desplegar el limpiaparabrisas.

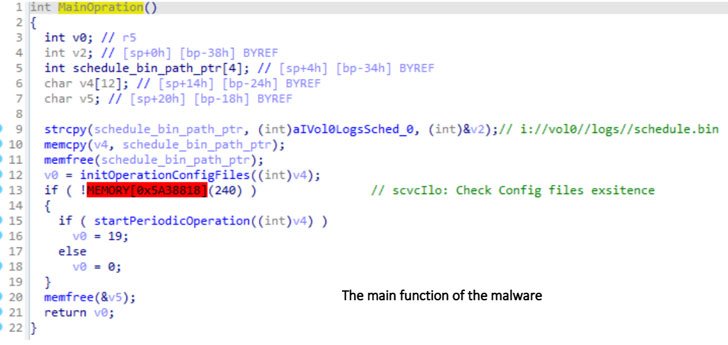

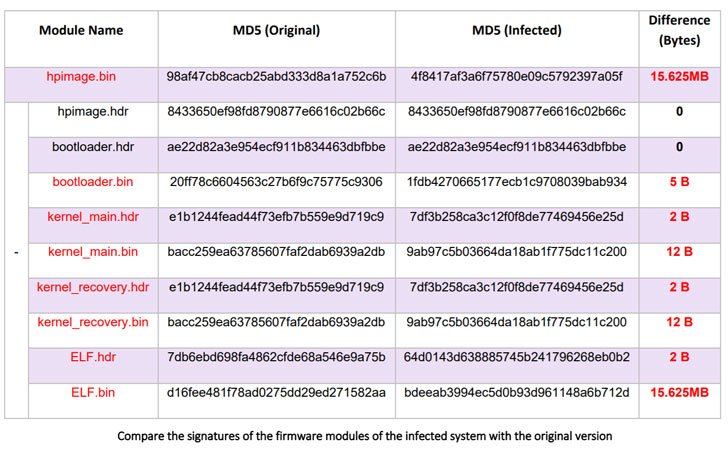

Apodado iLOBleed, el rootkit se ha utilizado en ataques desde 2020 para manipular una serie de módulos de firmware originales para evitar de forma encubierta las actualizaciones de firmware. Específicamente, las modificaciones realizadas a la rutina del firmware simulan el proceso de actualización del firmware, supuestamente mostrando la versión correcta del firmware y agregando los protocolos apropiados, cuando en realidad no se están realizando actualizaciones.

«Esto en sí mismo muestra que el propósito de este malware es ser un rootkit con la máxima confidencialidad y esconderse de todos los controles de seguridad», dijeron los investigadores. «Malware que se esconde en uno de los recursos de procesamiento más poderosos (que siempre está activo) y es capaz de ejecutar cualquier comando recibido de un atacante sin ser detectado».

Aunque el adversario sigue siendo desconocido, Amnpardaz describió el rootkit como probablemente el trabajo de una amenaza persistente avanzada (APT), un grupo nacional o patrocinado por el estado que utiliza técnicas de piratería persistentes, secretas y sofisticadas para obtener acceso no autorizado al sistema y permanecer dentro. durante períodos prolongados sin llamar la atención.

El desarrollo vuelve a enfatizar la seguridad del firmware, que requiere que las actualizaciones de firmware proporcionadas por el fabricante se apliquen de inmediato para mitigar los riesgos potenciales, que las redes iLO se segmenten de las redes operativas y que el firmware se controle regularmente para detectar signos de infección. .

«Otro punto importante es que existen métodos para acceder e infectar el iLO tanto a través de la red como a través del sistema operativo del host», dijeron los investigadores. «Esto significa que incluso si el cable de red de iLO está completamente desconectado, todavía existe la posibilidad de una infección de malware. Curiosamente, no hay forma de deshabilitar completamente o deshabilitar iLO si no es necesario».