Los dispositivos inseguros conectados a Internet han ayudado a diferentes tipos de delitos cibernéticos durante años, siendo los más comunes las campañas de spam y DDoS. Pero los ciberdelincuentes ahora se han desplazado hacia un esquema rentable en el que las botnets no solo lanzan DDoS o spam, sino que también extraen criptomonedas.

Smominru, una infame botnet de minería de criptomonedas y robo de credenciales, se ha convertido en uno de los virus informáticos de rápida propagación que ahora infecta a más de 90 000 máquinas cada mes en todo el mundo.

Aunque las campañas que están pirateando computadoras con la botnet Smominru no han sido diseñadas para perseguir objetivos con ningún interés específico, el último informe de los investigadores de Guardicore Labs arroja luz sobre la naturaleza de las víctimas y la infraestructura del ataque.

Según los investigadores, tan solo el mes pasado, más de 4.900 redes fueron infectadas por el gusano sin ningún tipo de discriminación, y muchas de estas redes tenían decenas de máquinas internas infectadas.

Las redes infectadas incluyen instituciones de educación superior, firmas médicas e incluso empresas de ciberseguridad con sede en los EE. UU. La red más grande pertenece a un proveedor de atención médica en Italia con un total de 65 hosts infectados.

Activa desde 2017, la red de bots Smominru compromete las máquinas con Windows principalmente mediante EternalBlue, un exploit que fue creado por la Agencia de Seguridad Nacional de EE. UU. pero que luego se filtró al público por el grupo de piratería Shadow Brokers y luego se usó de manera más famosa por el contundente ataque de ransomware WannaCry. en 2016.

La red de bots también ha sido diseñada para obtener acceso inicial en sistemas vulnerables mediante la simple fuerza bruta de credenciales débiles para diferentes servicios de Windows, incluidos MS-SQL, RDP y Telnet.

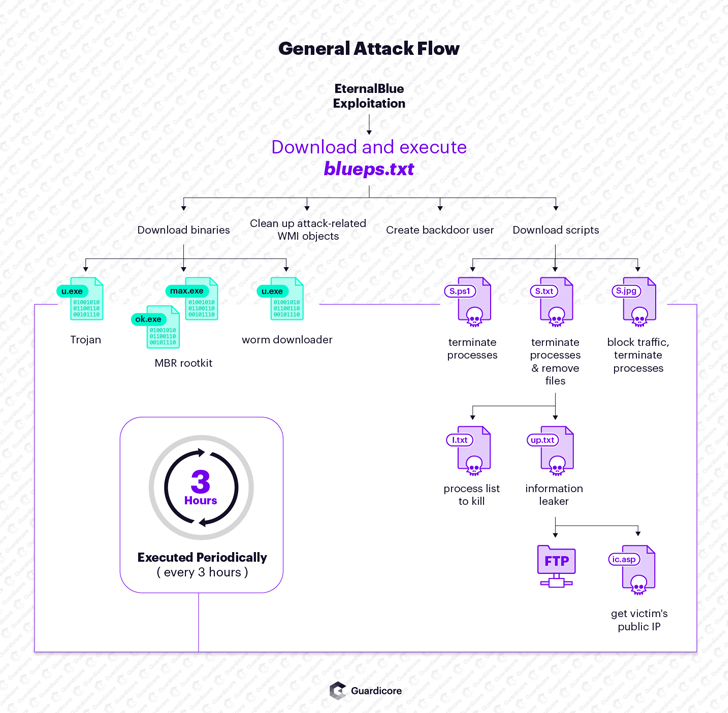

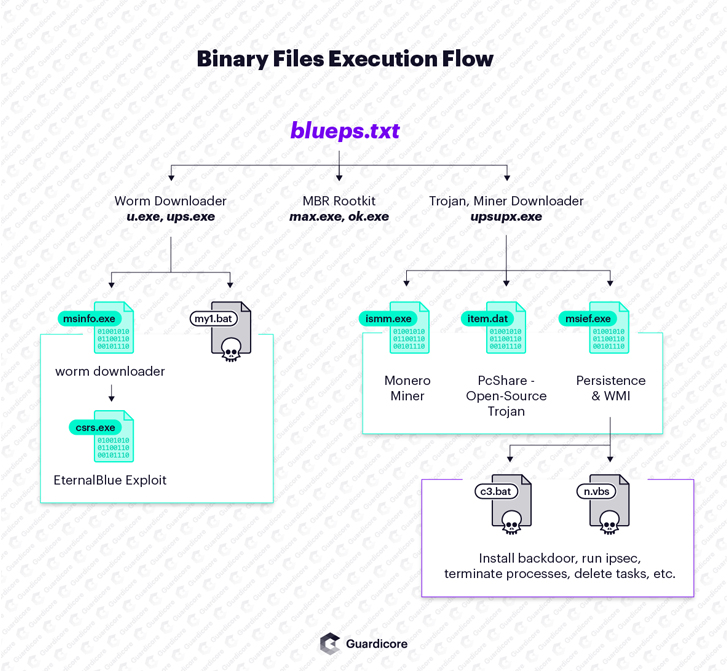

Una vez que obtiene acceso inicial a los sistemas objetivo, Smominru instala un módulo troyano y un minero de criptomonedas y se propaga dentro de la red para aprovechar la potencia de la CPU de las PC de las víctimas para minar Monero y enviarlo a una billetera propiedad del operador del malware.

Hace un mes, también se reveló que los operadores detrás de la botnet actualizaron Smominru para agregar un módulo de recopilación de datos y un troyano de acceso remoto (RAT) al código de minería de criptomonedas de su botnet.

La última variante de Smominru descarga y ejecuta al menos 20 scripts maliciosos distintos y cargas binarias, incluido un descargador de gusanos, un caballo de Troya y un rootkit MBR.

«Los investigadores crean muchas puertas traseras en la máquina en diferentes fases del ataque. Estos incluyen usuarios recién creados, tareas programadas, objetos WMI y servicios configurados para ejecutarse en el momento del arranque», dicen los investigadores.

Según el nuevo informe, los investigadores de Guardicore Labs dijeron que lograron acceder a uno de los servidores centrales de los atacantes, que almacena la información de las víctimas y sus credenciales robadas, y observaron más de cerca la naturaleza de las víctimas.

«Los registros de los atacantes describen cada host infectado; incluyen sus direcciones IP externas e internas, el sistema operativo que ejecuta e incluso la carga en la (s) CPU (s) del sistema. Además, los atacantes intentan recopilar los procesos en ejecución y robar credenciales usando Mimikatz”, dicen los investigadores.

«Guardicore Labs ha informado a las víctimas identificables y les ha proporcionado los detalles de sus máquinas infectadas».

La botnet está infectando máquinas vulnerables, la mayoría de las cuales ejecutan Windows 7 y Windows Server 2008, a un ritmo de 4700 máquinas por día con varios miles de infecciones detectadas en países como China, Taiwán, Rusia, Brasil y EE. UU.

La mayoría de las máquinas infectadas descubiertas eran principalmente servidores pequeños, con 1 a 4 núcleos de CPU, lo que dejaba a la mayoría inutilizables debido a la sobreutilización de sus CPU con el proceso de minería.

El análisis de los investigadores también reveló que una cuarta parte de las víctimas de Smominru fueron reinfectadas por el gusano, lo que sugiere que «intentaron limpiar sus sistemas sin solucionar el problema de causa raíz que los dejó vulnerables en primer lugar».

A diferencia de las variantes anteriores de Smominru, la nueva variante también elimina las infecciones de los sistemas comprometidos, si los hay, que agregan otros grupos de ciberdelincuentes, junto con el bloqueo de los puertos TCP (SMB, RPC) en un intento de evitar que otros atacantes vulneren sus sistemas infectados. máquinas.

Los investigadores de Guardicore también han publicado una lista completa de IoC (indicadores de compromiso) y un script de Powershell gratuito en GitHub que puede ejecutar desde su interfaz de línea de comandos de Windows para verificar si su sistema está infectado con el gusano Smominru o no.

Dado que el gusano Smominru aprovecha el exploit EternalBlue y las contraseñas débiles, se recomienda a los usuarios que mantengan sus sistemas y software actualizados y que utilicen contraseñas seguras, complejas y únicas para evitar ser víctimas de tales amenazas.

Además de esto, para una organización, también es fundamental contar con medidas de seguridad adicionales, como «aplicar la segmentación de la red y minimizar la cantidad de servidores orientados a Internet».