En medio del ataque masivo de ransomware en la cadena de suministro que desencadenó una cadena de infección que comprometió a miles de empresas el viernes, surgieron nuevos detalles sobre cómo la notoria pandilla de ciberdelincuencia REvil, vinculada a Rusia, pudo haber logrado el ataque sin precedentes.

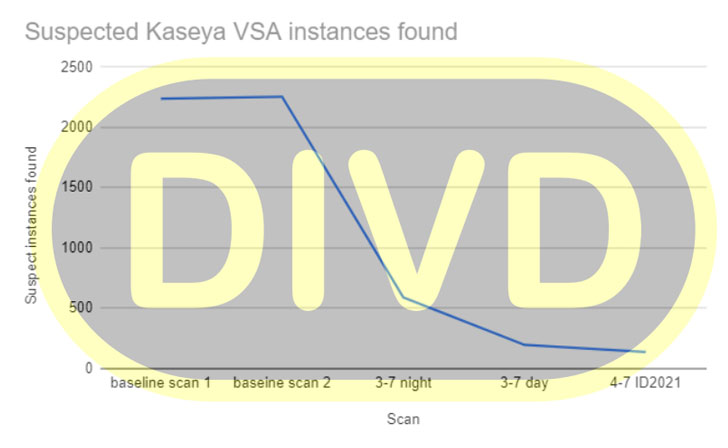

El Instituto holandés para la divulgación de vulnerabilidades (DIVD) reveló el domingo que había alertado a Kaseya sobre una serie de vulnerabilidades de día cero en su software VSA (CVE-2021-30116) que, según dijo, estaban siendo explotadas como un conducto para implementar ransomware. La entidad sin fines de lucro dijo que la compañía estaba en proceso de resolver los problemas como parte de una divulgación de vulnerabilidad coordinada cuando ocurrieron los ataques del 2 de julio.

No se compartieron más detalles sobre las fallas, pero el presidente de DIVD, Victor Gevers. insinuado que los días cero son triviales de explotar. Se dice que al menos 1,000 empresas se vieron afectadas por los ataques, con víctimas identificadas en no menos de 17 países, incluidos el Reino Unido, Sudáfrica, Canadá, Argentina, México, Indonesia, Nueva Zelanda y Kenia, según ESET.

Kaseya VSA es una solución de monitoreo remoto y administración de TI basada en la nube para proveedores de servicios administrados (MSP), que ofrece una consola centralizada para monitorear y administrar terminales, automatizar procesos de TI, implementar parches de seguridad y controlar el acceso mediante autenticación de dos factores.

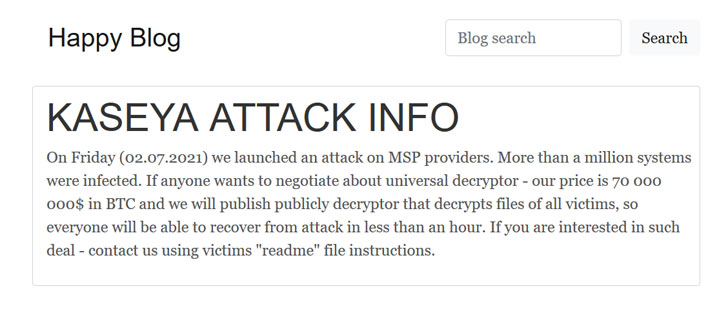

REvil exige un rescate de 70 millones de dólares

Activo desde abril de 2019, REvil (también conocido como Sodinokibi) es mejor conocido por extorsionar $ 11 millones del procesador de carne JBS a principios del mes pasado, y el negocio de ransomware como servicio representa aproximadamente el 4,6% de los ataques a los públicos y privados. sectores en el primer trimestre de 2021.

El grupo ahora solicita un pago de rescate récord de $ 70 millones para publicar un descifrador universal que pueda desbloquear todos los sistemas que han sido paralizados por el ransomware de cifrado de archivos.

«El viernes (07.02.2021) lanzamos un ataque a los proveedores de MSP. Se infectaron más de un millón de sistemas. Si alguien quiere negociar sobre el descifrador universal, nuestro precio es de 70 000 000 $ en BTC y publicaremos públicamente el descifrador que descifra archivos de todas las víctimas, por lo que todos podrán recuperarse del ataque en menos de una hora «, publicó el grupo REvil en su sitio de fuga de datos de la web oscura.

Kaseya, que solicitó la ayuda de FireEye para ayudar con su investigación sobre el incidente, dijo que tiene la intención de «volver a poner en línea nuestros centros de datos SaaS uno por uno, comenzando con nuestros datos de la UE, el Reino Unido y Asia-Pacífico». seguidos por nuestros centros de datos de América del Norte».

Los servidores VSA en las instalaciones requerirán la instalación de un parche antes de reiniciar, señaló la compañía, y agregó que está en proceso de preparar la solución para su lanzamiento el 5 de julio.

Asesoramiento sobre cuestiones de CISA

El desarrollo ha llevado a la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) a emitir un aviso, instando a los clientes a descargar la herramienta de detección de compromisos que Kaseya ha puesto a disposición para identificar cualquier indicador de compromiso (IoC), habilitar la autenticación de múltiples factores, limitar la comunicación con capacidades de administración y monitoreo remoto (RMM) a pares de direcciones IP conocidas, y coloque interfaces administrativas de RMM detrás de una red privada virtual (VPN) o un firewall en una red administrativa dedicada.

«Menos de diez organizaciones [across our customer base] parece haberse visto afectado, y el impacto parece haberse restringido a los sistemas que ejecutan el software Kaseya «, dijo Barry Hensley, director de inteligencia de amenazas de Secureworks, a The Hacker News por correo electrónico.

“No hemos visto evidencia de que los actores de amenazas intenten moverse lateralmente o propagar el ransomware a través de redes comprometidas. Eso significa que es probable que las organizaciones con amplias implementaciones de Kaseya VSA se vean significativamente más afectadas que aquellas que solo lo ejecutan en uno o dos servidores. «

Al comprometer a un proveedor de software para apuntar a los MSP, quienes, a su vez, brindan soporte y mantenimiento centrado en dispositivos o infraestructura a otras pequeñas y medianas empresas, el desarrollo subraya una vez más la importancia de asegurar la cadena de suministro de software, al mismo tiempo que destaca cómo los agentes hostiles continúan avanzando en sus motivos financieros al combinar las amenazas gemelas de los ataques a la cadena de suministro y el ransomware para atacar a cientos de víctimas a la vez.

«Los MSP son objetivos de alto valor: tienen grandes superficies de ataque, lo que los convierte en objetivos jugosos para los ciberdelincuentes», dijo Kevin Reed, director de seguridad de la información de Acronis. «Un MSP puede administrar la TI de docenas a cien empresas: en lugar de comprometer a 100 empresas diferentes, los delincuentes solo necesitan piratear un MSP para tener acceso a todos».