El notorio malware de Emotet está experimentando su regreso casi 10 meses después de que una operación policial coordinada desmantelara su infraestructura de comando y control a fines de enero de 2021.

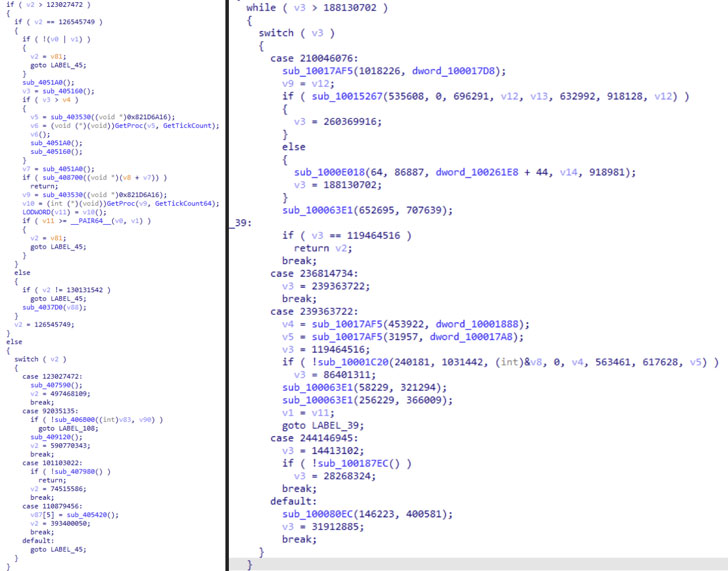

Según un nuevo informe de la investigadora de seguridad Lucy Ebach, el infame malware TrickBot se está utilizando como punto de entrada para distribuir lo que parece ser una nueva versión de Emotet en sistemas que anteriormente estaban infectados con la primera versión. La última variante es un archivo DLL, con la primera implementación el 14 de noviembre.

Europol ha llamado a Emotet el «malware más peligroso del mundo» por su capacidad de actuar como un «abridor de puertas» para que los actores vulnerables obtengan acceso no autorizado y, por lo tanto, ha evitado muchos robos de datos críticos y ataques de ransomware. Curiosamente, la operación del cargador de arranque permitió que otras familias de malware, como Trickbot, QakBot y Ryuk, ingresaran a la computadora.

El resurgimiento también es significativo, sobre todo porque sigue un esfuerzo concertado de las agencias de aplicación de la ley para desinstalar automáticamente el malware de las computadoras comprometidas en abril.

En el momento de escribir este artículo, el proyecto de investigación de monitoreo de malware Feodo Tracker de Abuse.ch espectáculos los nueve servidores de comando y control de Emotet que están actualmente en línea, lo que indica que los operadores están tratando de revivir y reiniciar la botnet.

Las muestras del nuevo gestor de arranque de Emotet están disponibles aquí. Para evitar que el dispositivo se incorpore a la botnet Emotet recientemente activa, se recomienda encarecidamente a los administradores de red que bloqueen todas las direcciones IP relevantes.

Actualizaciones: En menos de 24 horas, la botnet Emotet ha ampliado su infraestructura de control y comando de botnet (C2) de 9 servidores C2 activos a 14 servidores C2 activos. «Parece muy claro que Emotet está iniciando su actividad», Abuse.ch él dijo en tuit.

El aumento de la actividad de Emotet también estuvo acompañado de un aumento de las campañas de malspam con cadenas infecciosas seleccionadas estrellarse y cargador usando directamente documentos de Word y Excel con soporte de macro adjunto a hilos de correo electrónico robados sin depender de TrickBot.

«[Emotet is] espalda y disfrazado. El código y la infraestructura se han actualizado y ahora son más seguros. Debe ser alguien con acceso al código fuente original”, dijo el investigador de seguridad Kevin Beaumont. tuiteó.