Los actores de amenazas aprovechan los exploits de ProxyLogon y ProxyShell en servidores de Microsoft Exchange no reparados como parte de una campaña continua de spam que utiliza cadenas de correo electrónico robadas para eludir el software de seguridad e implementar malware en sistemas vulnerables.

Los hallazgos provienen de Trend Micro luego de investigar una serie de intrusiones en el Medio Oriente que culminaron en la distribución de un cargador hasta ahora invisible llamado SQUIRRELWAFFLE. Los ataques fueron documentados públicamente por primera vez por Cisco Talos y se espera que se hayan lanzado a mediados de septiembre de 2021 a través de documentos vinculados de Microsoft Office.

«Es conocido por enviar sus correos electrónicos maliciosos en respuesta a cadenas de correo electrónico existentes, una táctica que reduce la protección de la víctima contra actividades dañinas», dijeron los investigadores Mohamed Fahmy, Sherif Magdy y Abdelrhman Sharshar en un informe publicado la semana pasada. «Para poder hacer eso, creemos que involucró el uso de las cadenas de explotación ProxyLogon y ProxyShell».

ProxyLogon y ProxyShell se refieren a un conjunto de vulnerabilidades en los servidores de Microsoft Exchange que podrían permitir que un actor de amenazas eleve los permisos y ejecute código arbitrario de forma remota, brindando efectivamente la capacidad de tomar el control de las máquinas vulnerables. Si bien los errores de ProxyLogon se corrigieron en marzo, los errores de ProxyShell se corrigieron en una serie de actualizaciones lanzadas en mayo y julio.

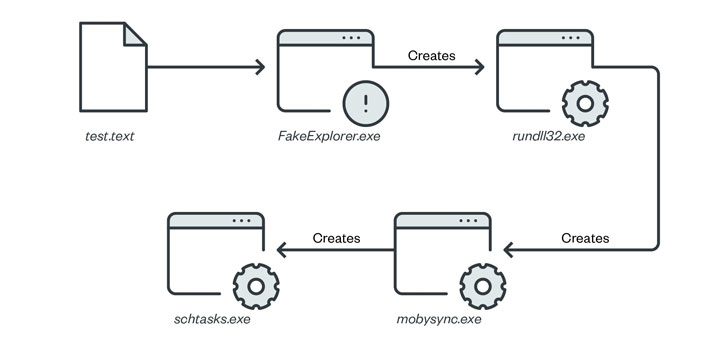

|

| Flujo de infección de DLL |

Trend Micro dijo que registró el uso de exploits públicos para CVE-2021-26855 (ProxyLogon), CVE-2021-34473 y CVE-2021-34523 (ProxyShell) en tres servidores de Exchange, que se vieron comprometidos por varias interrupciones, al acceder a secuestros legítimos. subprocesos de correo electrónico y el envío de mensajes de spam maliciosos en respuesta, lo que aumenta la probabilidad de que los destinatarios desprevenidos abran los correos electrónicos.

«Enviar spam malicioso usando esta técnica para llegar a todos los usuarios en el dominio interno reducirá la capacidad de detectar o detener el ataque porque las filtraciones de correo electrónico no podrán filtrar o poner en cuarentena ninguno de estos correos electrónicos internos», dijeron los investigadores. . los atacantes no se movieron de lado ni instalaron malware adicional durante la operación para pasar desapercibidos y evitar activar alertas.

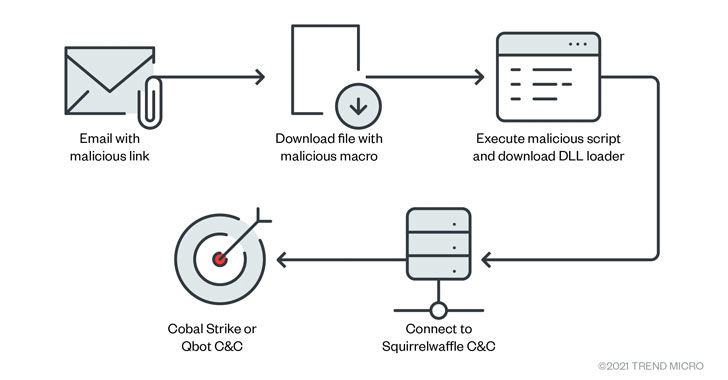

La cadena de ataque incluye mensajes de correo electrónico fraudulentos que contienen un enlace al que se coloca un archivo de Microsoft Excel o Word. Al abrir el documento, a su vez, se solicita al destinatario que habilite las macros, que finalmente descargarán y ejecutarán el cargador de malware SQUIRRELWAFFLE, que actúa como un medio para cargar la carga útil en la etapa final, como Cobalt Strike y Qbot.

Este desarrollo representa una nueva escalada de campañas de phishing, donde el actor de amenazas pirateó los servidores de correo electrónico corporativos de Microsoft Exchange para obtener acceso no autorizado a sus sistemas de correo electrónico internos y distribuir correos electrónicos maliciosos en un intento de infectar a los usuarios con malware.

«Las campañas de SQUIRRELWAFFLE deberían alertar a los usuarios sobre las diversas tácticas utilizadas para enmascarar correos electrónicos y archivos maliciosos», concluyeron los investigadores. «Los correos electrónicos provenientes de contactos confiables pueden no ser un indicador suficiente de que cualquier enlace o archivo contenido en el correo electrónico sea seguro».