Investigadores de seguridad cibernética revelaron el martes detalles de un bootkit de interfaz de firmware extensible unificada (UEFI) previamente no documentado, que fue introducido por los actores de amenazas de puerta trasera de Windows ya en 2012 al modificar un binario legítimo de Windows Boot Manager para lograr la persistencia, lo que demuestra cómo la tecnología para asegurar el entorno antes de que se cargue el sistema operativo se está convirtiendo cada vez más en un «objetivo atractivo».

La empresa eslovaca de ciberseguridad ESET nombró en código al nuevo malware «ESPecter» por su capacidad de persistir en la partición del sistema EFI (ESP), además de pasar por alto Microsoft Windows Driver Signature Enforcement y recuperar su propio controlador sin firmar que se puede usar para facilitar las actividades de espionaje. como el robo de documentos, el registro de teclas y la supervisión de pantalla mediante capturas de pantalla periódicas. La ruta de la intrusión de malware sigue siendo desconocida.

«ESPecter muestra que los actores de amenazas no dependen únicamente de los implantes de firmware UEFI para la persistencia del sistema operativo y, a pesar de los mecanismos de seguridad existentes como UEFI Secure Boot, invierten su tiempo en crear malware que estos mecanismos puedan bloquear fácilmente». correctamente”, dijeron los investigadores de ESET Martin Smolár y Anton Cherepanov en un artículo técnico publicado el martes.

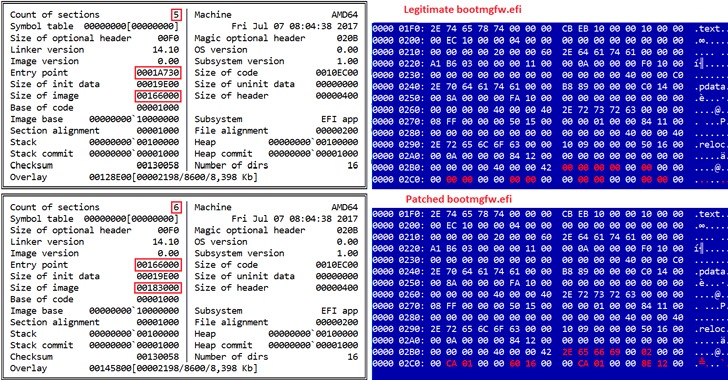

Las raíces de ESPecter se remontan al menos a 2012, cuando se creó como un kit de arranque para sistemas con BIOS más antiguos, y sus autores constantemente agregan soporte para nuevas versiones del sistema operativo Windows, mientras que casi no realizan cambios en los módulos de malware. El mayor cambio se produjo en 2020, cuando «aquellos detrás de ESPecter aparentemente decidieron trasladar su malware de los sistemas BIOS más antiguos a los sistemas UEFI modernos».

El desarrollo es la cuarta vez que se descubren casos reales de malware UEFI hasta ahora, después de LoJax, MosaicRegressor y, más recientemente, FinFisher, el último de los cuales se descubrió que usaba el mismo método de compromiso para persistir en ESP en forma de un Windows fijo. Gestor de arranque.

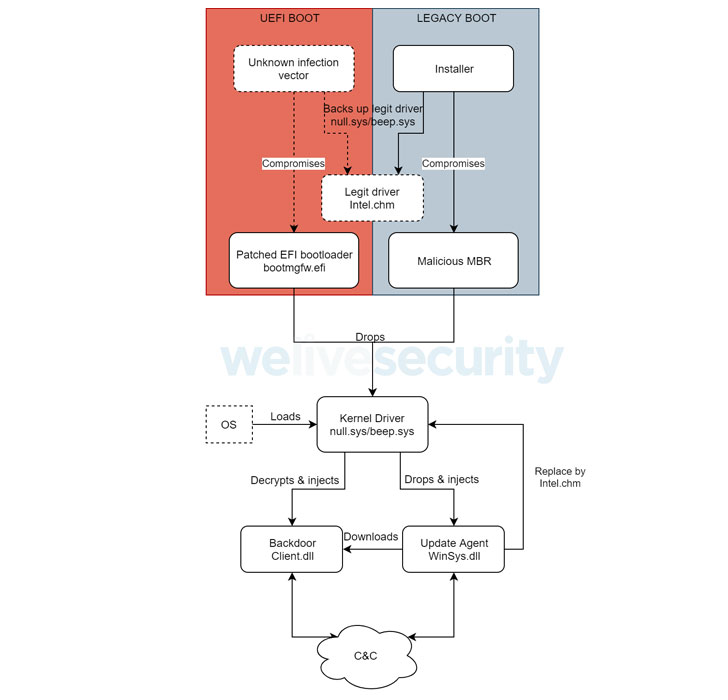

«Con el parche Windows Boot Manager, los atacantes pueden comenzar temprano en el proceso de arranque, antes de que el sistema operativo esté completamente cargado», dijeron los investigadores. «Esto permite a ESPecter eludir la aplicación de la firma del controlador de Windows (DSE) para ejecutar su propio controlador sin firmar al iniciar el sistema».

Sin embargo, en los sistemas que admiten el modo de inicio Legacy BIOS, ESPecter gana estabilidad al modificar el código de registro de inicio maestro (MBR) ubicado en el primer sector físico de la unidad de disco para interrumpir el administrador de inicio y cargar un controlador de kernel malicioso que está diseñado para cargar otro modo de usuario útil carga y configura el registrador de teclas antes de eliminar las pistas personalizadas de la máquina.

Independientemente de la variante MBR o UEFI utilizada, la implementación del controlador conduce a la inserción de componentes de modo de usuario de próxima etapa en procesos específicos del sistema para establecer comunicación con el servidor remoto, lo que permite que el atacante controle la máquina comprometida y tomar el control. control, sin mencionar la descarga y ejecución de malware adicional o comandos descargados del servidor.

ESET no asignó un kit de arranque a un estado nacional o grupo de piratas informáticos específico, pero el uso de mensajes de depuración en chino en el modo de usuario cliente aumentó la posibilidad de que pudiera ser obra de un actor de amenazas desconocido de habla china.

«Si bien el arranque seguro se interpone en el camino de los binarios UEFI no confiables de ESP, hemos visto una variedad de vulnerabilidades de firmware UEFI en los últimos años que afectan a miles de dispositivos que le permiten desactivar o evitar el arranque seguro», dijeron los investigadores. «Esto demuestra que asegurar el firmware UEFI es una tarea desafiante y que la forma en que los diferentes proveedores aplican políticas de seguridad y usan los servicios UEFI no siempre es la ideal».