Si eres un jugador de Counter-Strike, entonces ten cuidado, porque el 39% de todos los servidores de juegos de Counter-Strike 1.6 disponibles en línea son maliciosos y se han configurado para piratear remotamente las computadoras de los jugadores.

Un equipo de investigadores de ciberseguridad del Dr. Web ha revelado que un atacante ha estado utilizando servidores de juegos maliciosos para comprometer silenciosamente las computadoras de los jugadores de Counter-Strike en todo el mundo al explotar las vulnerabilidades de día cero en el cliente del juego.

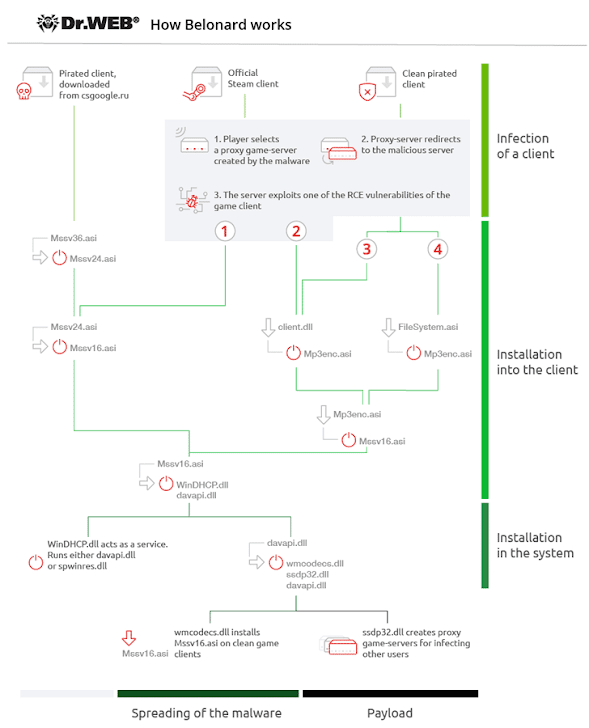

Según los investigadores, Counter-Strike 1.6, un juego popular que tiene casi dos décadas, contiene múltiples vulnerabilidades de ejecución remota de código (RCE) sin parches en su software de cliente que permite a los atacantes ejecutar código arbitrario en la computadora del jugador tan pronto como se conectan a un servidor malicioso, sin necesidad de más interacción por parte de los jugadores.

Resultó que un desarrollador de servidores de juegos ruso, apodado ‘Belonard’, ha estado explotando estas vulnerabilidades para promover su negocio y crear una botnet de sistemas de jugadores comprometidos al infectarlos con un troyano personalizado.

Doblado Belonardel troyano que lleva el nombre de su desarrollador ha sido diseñado para ganar persistencia, reemplazar la lista de servidores de juegos disponibles en el cliente de juegos vulnerable instalado en los sistemas infectados y crear proxies para propagar aún más el troyano.

«Por regla general, los servidores proxy muestran un ping más bajo, por lo que otros jugadores los verán en la parte superior de la lista. Al seleccionar uno de ellos, un jugador es redirigido a un servidor malicioso donde sus computadoras se infectan con Trojan.Belonard». Dr. dijo Web en un informe publicado el miércoles.

Además de esto, el desarrollador deshonesto también está distribuyendo una versión modificada o pirateada del cliente del juego a través de su sitio web que ya está infectado con el troyano Belonard.

Uno de los 11 componentes del troyano actúa como protector del cliente malicioso que «filtra solicitudes, archivos y comandos recibidos de otros servidores de juegos y transfiere datos sobre intentos de cambios en el cliente al servidor del desarrollador del troyano».

Aquí está el diagrama de flujo de ataque que demuestra cómo funciona Belonard e infecta las computadoras de los jugadores:

El malware también registra los servidores de juegos proxy creados con la API de Steam y utiliza el cifrado para almacenar datos en el sistema y comunicarse con su servidor de comando y control remoto.

«Según nuestros analistas, de unos 5000 servidores disponibles en el cliente oficial de Steam, 1951 fueron creados por el troyano Belonard», dicen los investigadores.

«Esto es el 39% de todos los servidores de juegos. Una red de esta escala permitió al desarrollador del troyano promocionar otros servidores por dinero, agregándolos a las listas de servidores disponibles en los clientes de juegos infectados».

Los investigadores ya informaron sobre las vulnerabilidades a Valve Corporation, desarrollador del juego Counter-Strike 1.6.

Además, la Dra. Los investigadores web también informaron nombres de dominio maliciosos utilizados por el desarrollador de malware al registrador web ruso, que luego suspendió varios dominios en un intento de acabar con la botnet.

Sin embargo, eliminar algunos dominios no evitaría que los atacantes instalen más servidores maliciosos a menos que los desarrolladores de Counter-Strike corrijan las vulnerabilidades de ejecución remota de código reportadas en su software de juegos.

Lastimosamente hay varias personas mal vivientes que aprovechan estos bugs para dañar a personas.