Los investigadores de seguridad cibernética, por primera vez, pueden haber encontrado una posible conexión entre la puerta trasera utilizada en el hackeo de SolarWinds y una cepa de malware previamente conocida.

En una nueva investigación publicada hoy por los investigadores de Kaspersky, la firma de ciberseguridad dijo que descubrió varias características que se superponen con otra puerta trasera conocida como Kazuar, un malware basado en .NET documentado por primera vez por Palo Alto Networks en 2017.

Revelada a principios del mes pasado, la campaña de espionaje se destacó por su escala y sigilo, y los atacantes aprovecharon la confianza asociada con el software SolarWinds Orion para infiltrarse en las agencias gubernamentales y otras empresas para implementar un malware personalizado con el nombre en código «Sunburst».

Características compartidas entre Sunburst y Kazuar

La atribución del compromiso de la cadena de suministro de SolarWinds ha sido difícil en parte debido a la poca o ninguna pista que vincula la infraestructura de ataque con campañas anteriores u otros grupos de amenazas conocidos.

Pero el último análisis de Kaspersky de la puerta trasera Sunburst ha revelado una serie de características compartidas entre el malware y Kazuar, lo que lleva a los investigadores a sospechar que:

- Tanto Sunburst como Kazuar fueron desarrollados por el mismo grupo de amenazas.

- El adversario detrás de Sunburst usó a Kazuar como inspiración

- Los grupos detrás de Kazuar (Turla) y Sunburst (UNC2452 o Dark Halo) obtuvieron el malware de una sola fuente

- Los desarrolladores de Kazuar se mudaron a otro equipo, llevándose su conjunto de herramientas con ellos, o

- Los desarrolladores de Sunburst introdujeron deliberadamente estos enlaces como «bandera falsa» para echar la culpa a otro grupo.

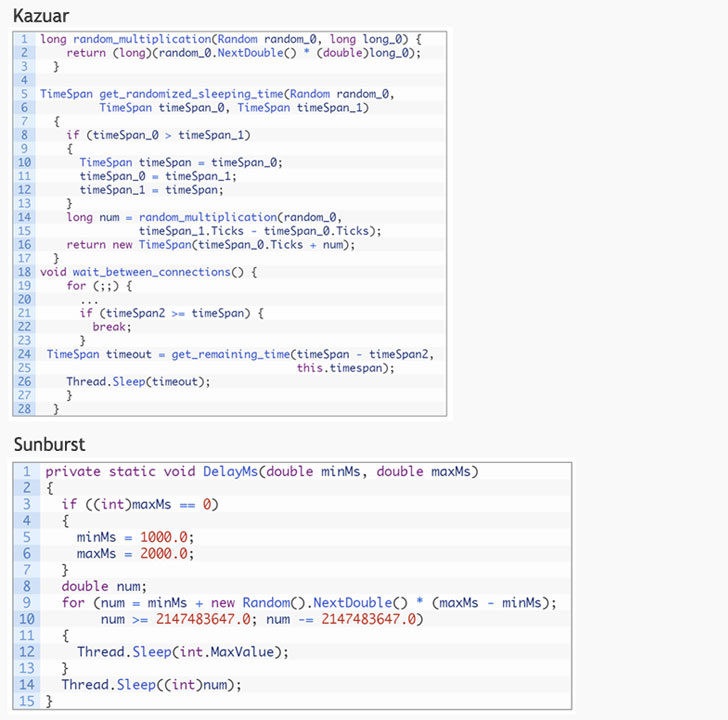

Los puntos en común compartidos entre las dos familias de malware incluyen el uso de un algoritmo durmiente para permanecer inactivo durante un período aleatorio entre conexiones a un servidor C2, el uso extensivo del hash FNV-1a para ofuscar el código malicioso y el uso de un hash algoritmo para generar identificadores únicos de víctimas.

Mientras que Kazuar selecciona aleatoriamente un período de suspensión de entre dos y cuatro semanas entre las conexiones C2, Sunburst opta aleatoriamente por un período de suspensión de entre 12 y 14 días antes de ponerse en contacto con el servidor para el reconocimiento inicial. Pero los investigadores notaron que la fórmula utilizada para calcular el tiempo de sueño sigue siendo la misma.

Posibles vínculos de Kazuar con Turla

Kazuar es una puerta trasera con todas las funciones escrita con .NET Framework y se basa en un canal de comando y control (C2) para permitir que los actores interactúen con el sistema comprometido y extraigan datos. Sus funciones abarcan la gama típica de spyware, con soporte para ejecutar comandos maliciosos, capturar capturas de pantalla e incluso implementar funcionalidades adicionales a través de un comando de complemento.

El equipo de la Unidad 42 de Palo Alto Networks vinculó tentativamente la herramienta al grupo de amenazas ruso Turla (también conocido como Uroburos y Snake) basándose en el hecho de que el «linaje del código en Kazuar se remonta al menos a 2005».

Además, el 18 de noviembre de 2020, Kazuar parece haber sufrido un rediseño completo con nuevas funciones de registro de teclas y robo de contraseñas agregadas a la puerta trasera que se implementa en forma de un comando de servidor C2.

Si bien es normal que los actores de amenazas sigan actualizando su conjunto de herramientas e introduzcan funciones diseñadas para eludir los sistemas de detección y respuesta de punto final (EDR), los investigadores de Kaspersky plantearon la posibilidad de que los cambios se hayan introducido en respuesta a la violación de SolarWinds.

«Sospechando que se podría descubrir el ataque de SolarWinds, el código de Kazuar se cambió para parecerse lo menos posible a la puerta trasera Sunburst», dijeron los investigadores.

CISA actualiza el aviso de vientos solares

La semana pasada, la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), junto con la Oficina Federal de Investigaciones (FBI), la Oficina del Director de Inteligencia Nacional (ODNI) y la Agencia de Seguridad Nacional (NSA), emitieron una declaración conjunta acusando formalmente a un adversario «probablemente de origen ruso» por organizar el truco de SolarWinds.

Además, CISA, en una actualización de su aviso del 6 de enero, dijo: «Las investigaciones de respuesta a incidentes han identificado que el acceso inicial en algunos casos se obtuvo mediante adivinación de contraseñas, rociado de contraseñas y credenciales administrativas protegidas de manera inapropiada accesibles a través de servicios externos de acceso remoto».

«Estas superposiciones de código entre Kazuar y Sunburst son interesantes y representan el primer vínculo potencial identificado con una familia de malware previamente conocida», concluyeron los investigadores de Kaspersky.

«Si bien Kazuar y Sunburst pueden estar relacionados, la naturaleza de esta relación aún no está clara. A través de un análisis más detallado, es posible que surjan pruebas que confirmen uno o varios de estos puntos. Al mismo tiempo, también es posible que Sunburst los desarrolladores fueron realmente buenos en su opsec y no cometieron ningún error, con este enlace como una bandera falsa elaborada «.