Las amenazas persistentes avanzadas (APT) se han convertido en preocupaciones legítimas para todas las organizaciones. Los APT son actores de amenazas que violan redes e infraestructuras y se esconden sigilosamente dentro de ellas durante largos períodos de tiempo.

Por lo general, realizan hacks complejos que les permiten robar o destruir datos y recursos.

Según Accenture, las APT se han estado organizando en grupos que les permiten compartir tácticas y herramientas para llevar a cabo ataques a gran escala. Se ha informado que el grupo ruso Silence APT, por ejemplo, está apuntando activamente a las instituciones financieras y ha robado con éxito millones de dólares de varios bancos en todo el mundo.

Las organizaciones más pequeñas también deben tener cuidado con tales amenazas. Los grupos APT también usan herramientas automatizadas y botnets para obtener acceso a las redes, y estas tácticas no discriminan según el tamaño, la industria o el valor. Cualquier infraestructura vulnerable puede ser violada. Ahora es fundamental que todas las organizaciones comprendan cómo funcionan las APT e implementen las medidas de seguridad necesarias para mitigarlas como amenazas.

Resumen

Señales de que una APT puede estar al acecho

Las APT operan de forma encubierta, por lo que es posible que las organizaciones ni siquiera se den cuenta de que han sido violadas hasta que algo realmente sale mal. InfoTrax Systems, por ejemplo, solo pudo detectar una brecha de años después de que se agotó el almacenamiento de sus servidores. Los equipos de TI deben estar atentos a las indicaciones de que una APT podría estar al acecho dentro de la red.

Algunos signos distintivos incluyen:

Inicios de sesión excesivos – Los APT generalmente se basan en credenciales de acceso comprometidas para obtener acceso de rutina a las redes. Pueden realizar intentos de fuerza bruta utilizando volcados de credenciales de nombre de inicio de sesión y contraseña o credenciales legítimas robadas de ataques de ingeniería social y phishing. Las actividades de inicio de sesión excesivas o sospechosas, especialmente en horas impares, a menudo se atribuyen a APT.

Explosión de malware – Los APT también usan varios programas maliciosos para realizar sus ataques. Por lo tanto, si las herramientas antivirus a menudo detectan y eliminan malware, es posible que una APT esté implantando continuamente troyanos y herramientas de acceso remoto en la red.

Mayor uso de los recursos informáticos – Estos actores de amenazas también tendrán que usar los recursos informáticos de la red para realizar sus ataques. El malware activo usará la potencia informática y la memoria dentro de los puntos finales. Los piratas informáticos también pueden almacenar temporalmente sus datos robados dentro de los servidores. La filtración de grandes volúmenes de datos también aparecería como un tráfico saliente excesivo.

Supervisión mejorada

Detectar estos signos no es sencillo, por lo que los equipos de TI deben buscarlos activamente. Afortunadamente, las soluciones de seguridad modernas ahora brindan capacidades que permiten a los equipos de TI monitorear el potencial de la presencia de APT y sus actividades.

Análisis de registro – Los registros pueden mostrar con precisión las diversas actividades, eventos y tareas que ocurrieron en los dispositivos, sistemas y aplicaciones. Sin embargo, revisar los registros, que a menudo están en formato de texto sin formato, puede ser tedioso. Para ayudar a los equipos de TI a clasificar la información, las herramientas avanzadas de análisis de registros ahora cuentan con algoritmos que pueden buscar patrones en todos los componentes de la infraestructura de TI.

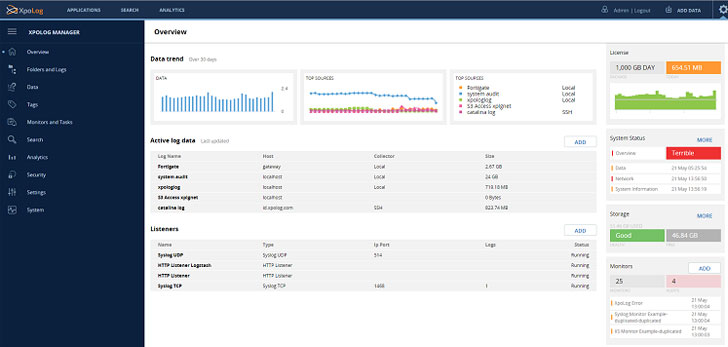

La solución de gestión y análisis de registros XpoLog, por ejemplo, puede consolidar todos los registros en varios componentes de la infraestructura. Xpolog puede analizar y etiquetar automáticamente la información contenida en estos archivos de registro. Usando inteligencia artificial (IA), Xpolog puede identificar patrones anómalos y generar información, incluidos aquellos que son indicativos de problemas de seguridad.

La información como el uso del ancho de banda, las sesiones de inicio de sesión, la distribución geográfica del tráfico de red, se puede usar para revelar la presencia de amenazas. Todos los datos pueden incluso visualizarse para una presentación y revisión más sencillas.

A través de estos hallazgos, la plataforma puede alertar fácilmente a los equipos de TI sobre posibles ataques APT para que se puedan tomar medidas inmediatas.

Simulaciones de Infracciones y Ataques – Las plataformas de simulación de intrusión y ataque (BAS) pueden ejecutar pruebas de rutina que imitan los ataques cibernéticos reales para verificar si las medidas de seguridad funcionan según lo previsto. Sirven como alternativas a las pruebas de penetración tradicionales, que son difíciles de realizar de forma rutinaria.

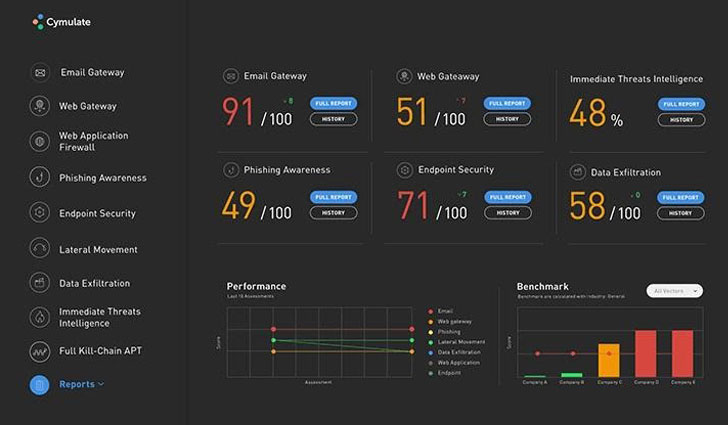

La plataforma BAS Cymulate, por ejemplo, ofrece una amplia variedad de pruebas que cubren los posibles vectores de ataque a una infraestructura. Puede probar puertas de enlace web y firewalls de aplicaciones web en busca de vulnerabilidades. También puede implementar malware ficticio en puntos finales para verificar si el antimalware o los antivirus pueden detectar archivos y procesos maliciosos. También cuenta con simulaciones de ataques de phishing que pueden identificar qué usuarios son susceptibles a ataques de ingeniería social.

Cymulate permite que se ejecuten pruebas programadas y de rutina para ver si las medidas y herramientas de seguridad implementadas en una organización funcionan según lo previsto. Los APT desactivan las soluciones de seguridad como los antivirus y los cortafuegos, por lo que las pruebas de rutina indicarían fácilmente si algo está manipulando estas soluciones.

Las defensas deben ser mejoradas

El monitoreo y la detección temprana son clave para mantener un perímetro defensivo seguro. Las organizaciones deben integrar estos esfuerzos como parte de una estrategia de seguridad más amplia.

Aumentar la vigilancia – El análisis activo de los registros y la realización de pruebas de rutina de las medidas de seguridad pueden informar a los equipos de TI sobre la posible presencia de APT, lo que les permite hacer frente a estas amenazas de inmediato.

Adopte seguridad de nivel empresarial: Las organizaciones también deben utilizar soluciones de seguridad capaces. El malware que utilizan las APT puede presentar un código polimórfico que les permite evadir las soluciones antimalware comunes gratuitas o baratas.

Mantenga actualizados los sistemas y las aplicaciones – Las APT aprovechan las vulnerabilidades de los dispositivos y sistemas para muchas de sus tácticas. Los desarrolladores publican regularmente parches y correcciones para garantizar que se aborden las vulnerabilidades críticas.

Las organizaciones deben asegurarse de que estas actualizaciones se apliquen rápidamente cuando estén disponibles.

Formar personas – Las APT también pueden intentar explotar las debilidades humanas mediante ataques de ingeniería social. Las organizaciones deben capacitar al personal sobre las mejores prácticas de seguridad, incluida la identificación precisa de correos electrónicos e intentos de phishing, el uso de frases de contraseña seguras y evitar la reutilización de contraseñas.

La seguridad es una inversión

Las organizaciones deben darse cuenta de que la seguridad es una inversión fundamental cuando se opera en el entorno actual. Las APT pueden causar daños irreparables a las empresas. Ser víctima de un ataque puede causar tiempo de inactividad, pérdida de negocios y la erosión de la confianza del cliente.

La brecha de seguridad promedio estimada por IBM le costó a las organizaciones $ 3,92 millones. Por lo tanto, es fundamental que las empresas adopten medidas de seguridad que sean capaces de detectar y mitigar tales amenazas antes de que puedan causar daños significativos. Como tal, las organizaciones ahora deben estar listas para cambiar más recursos para mejorar su seguridad.