Un atacante cibernético ingresa con éxito en su entorno y comienza a escabullirse para encontrar algo valioso: propiedad intelectual, credenciales de cuentas bancarias, planes de la empresa, lo que sea. El atacante se dirige a un determinado host en un nodo de red para navegar por los directorios y, de repente, su conexión se corta. El nombre de usuario y la contraseña robados que adquirió ya no funcionan.

Sin saberlo, el atacante activó una trampa bien escondida que detectó su presencia, tomó medidas inmediatas para cortar su conexión y luego bloqueó su capacidad de reconexión. Muy genial.

El concepto de la tecnología Deception es genial. Y puede ser una capa de seguridad extremadamente valiosa que entra en juego cuando otras capas de seguridad se eluden con éxito. Sin embargo, el problema es que solo las empresas muy grandes han podido aprovechar la tecnología Deception debido a su costo y complejidad de implementación y mantenimiento. Desafortunadamente, las pequeñas y medianas empresas, las llamadas PYME, simplemente no tienen los presupuestos ni el personal necesarios para aprovechar esta valiosa tecnología.

Resumen

Un cambio de juego para la tecnología de engaño

La empresa de ciberseguridad Cynet reconoce el tremendo valor de la tecnología de engaño. Tanto es así, de hecho, que incorporaron tecnología de engaño de forma nativa en su plataforma XDR (Lea más en este documento técnico de Deception).

De esta manera, los clientes de Cynet reciben automáticamente la tecnología robusta Deception, preintegrada como parte de su plataforma XDR. En palabras simples: en lugar de comprar tecnología de engaño además de la protección de punto final existente (NGAV/EDR), obtiene Deception como parte de su solución de protección de punto final, junto con otros beneficios de XDR.

Esta es una bendición para aquellas empresas que no podían permitirse comprar tecnología Deception de un proveedor especializado y para aquellas que simplemente no querían el dolor de cabeza de implementar, integrar, operar y mantener otra solución de ciberseguridad. Si bien la seguridad cibernética parece volverse más complicada y requiere más soluciones y más supervisión, el enfoque de Cynet es una bocanada de aire fresco.

Una vez que se implementa la solución Cynet XDR, los clientes simplemente configuran varios tipos de señuelos en su entorno, y eso es todo. Tres tipos de señuelos son configurables dentro de la plataforma:

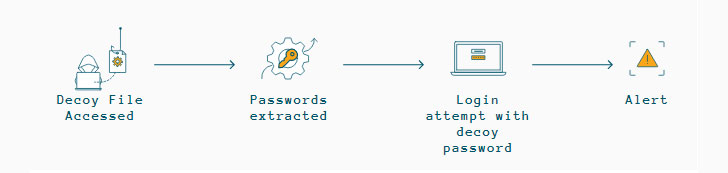

Engaño de archivos

Estos son archivos de datos y enlaces de señuelo que aparecen exactamente como los vería un atacante en archivos y enlaces de datos legítimos. Cuando un atacante abre un archivo de datos de señuelo, se activa una alerta junto con detalles relacionados con el acceso al archivo, como la dirección IP del atacante, la dirección IP de la víctima, el nombre de host y el nombre del archivo.

Los clientes pueden usar archivos de señuelo listos para usar e incluso crear los suyos propios. Solo tenga cuidado de que al nombrar un archivo «información de alto secreto.docx», puede alertar a los atacantes de que tiene la tecnología Deception en su lugar. Mantenga los nombres de archivo de señuelo consistentes con sus métodos convencionales de nomenclatura de archivos.

Engaño del usuario

Estas son cuentas de usuario señuelo que se pueden colocar en múltiples puntos finales. Cuando un atacante usa credenciales de señuelo para iniciar sesión con uno de los usuarios de señuelo, se crea una alerta. Una vez más, los nombres de usuario y la información de la cuenta deben imitar las convenciones utilizadas dentro de su organización.

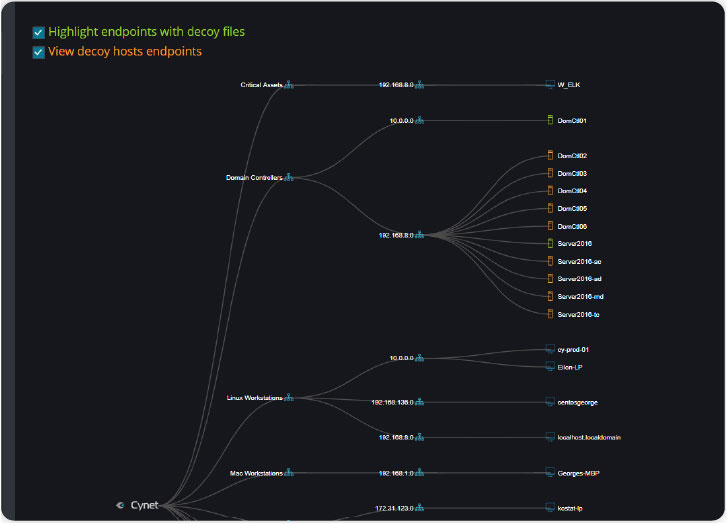

Engaño de red

Agregar hosts de señuelo dentro de su entorno de red es otra forma de descubrir atacantes en su red. Los señuelos aparecen como sistemas valiosos con los que los usuarios legítimos interactúan para realizar sus tareas. Una idea es crear muchos más anfitriones de señuelo que anfitriones reales, poniendo las probabilidades a su favor de que un atacante exitoso haga el movimiento equivocado y exponga su presencia, ¡que es el movimiento correcto desde su perspectiva!

|

| Ejemplo que muestra hosts engañosos de Cynet (mostrado en naranja) en la red |

El engaño como componente de la plataforma

Parece que algo tan útil como la tecnología Deception debería implementarse como un componente crítico de la pila de tecnología de ciberseguridad de cada empresa. Sin embargo, el costo y la complejidad de agregar esta tecnología ciertamente han sido una barrera para la adopción generalizada. El enfoque que está adoptando Cynet, incluido Deception como un componente de su robusta plataforma XDR, cambia la narrativa. Implementar la tecnología Deception no cuesta nada adicional y se puede implementar con un clic del mouse. ¡Y no estoy fingiendo!

Descargue el documento técnico de Cynet Deception aquí