Un troyano de acceso remoto basado en Windows que se cree que fue diseñado por grupos de piratas informáticos pakistaníes para infiltrarse en las computadoras y robar datos de los usuarios ha resurgido después de un lapso de dos años con capacidades renovadas para apuntar a dispositivos Android y macOS.

Según la firma de seguridad cibernética Kaspersky, el malware, denominado «GravityRAT», ahora se hace pasar por aplicaciones legítimas de Android y macOS para capturar datos del dispositivo, listas de contactos, direcciones de correo electrónico y registros de llamadas y mensajes de texto y transmitirlos a un servidor controlado por un atacante.

Documentado por primera vez por el equipo indio de respuesta a emergencias informáticas (CERT-In) en agosto de 2017 y por Cisco Talos en abril de 2018, se sabe que GravityRAT apunta a entidades y organizaciones indias a través de documentos de Microsoft Office Word con malware al menos desde 2015.

Al señalar que el actor de amenazas desarrolló al menos cuatro versiones diferentes de la herramienta de espionaje, Cisco dijo que «el desarrollador fue lo suficientemente inteligente como para mantener esta infraestructura segura y no tenerla en la lista negra de un proveedor de seguridad».

Luego, el año pasado, se supo que espías paquistaníes usaron cuentas falsas de Facebook para comunicarse con más de 98 funcionarios de varias fuerzas y organizaciones de defensa, como el Ejército, la Fuerza Aérea y la Marina de la India, y engañarlos para que instalaran el malware disfrazado de aplicación de mensajería segura llamada Whisper.

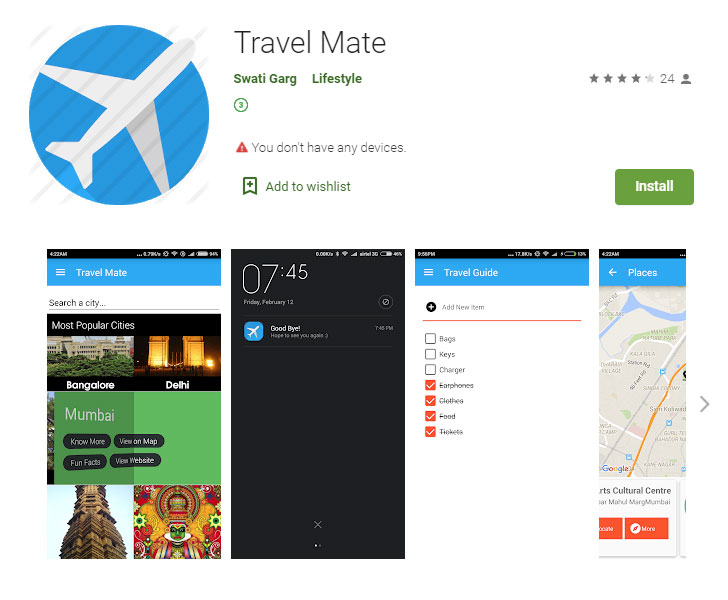

Pero incluso cuando la última evolución de GravityRAT va más allá de las capacidades de evasión antimalware para obtener soporte multiplataforma, incluidos Android y macOS, el modus operandi general sigue siendo el mismo: enviar enlaces de objetivos a Android con trampa explosiva (por ejemplo, Travel Mate Pro) y aplicaciones macOS (Enigma, Titanium) para distribuir el malware.

Kaspersky dijo que encontró más de diez versiones de GravityRAT que se estaban distribuyendo bajo la apariencia de aplicaciones legítimas mediante referencias cruzadas de las direcciones de comando y control (C2) utilizadas por el troyano.

En total, las aplicaciones troyanizadas abarcaban las categorías de viajes, uso compartido de archivos, reproductores multimedia y cómics para adultos, atendiendo a usuarios de Android, macOS y Windows, lo que permitía a los atacantes obtener información del sistema, documentos con extensiones específicas, una lista de aplicaciones en ejecución. procesos, registrar pulsaciones de teclas y tomar capturas de pantalla, e incluso ejecutar comandos arbitrarios de Shell.

«Nuestra investigación indicó que el actor detrás de GravityRAT continúa invirtiendo en sus capacidades de espionaje», dijo Tatyana Shishkova de Kaspersky.

«El ingenioso disfraz y una cartera de sistemas operativos ampliada no solo nos permiten decir que podemos esperar más incidentes con este malware en la región APAC, sino que también respaldan la tendencia más amplia de que los usuarios maliciosos no necesariamente se enfocan en desarrollar nuevo malware, sino en desarrollar malware probado. en cambio, en un intento de tener el mayor éxito posible «.