Una vulnerabilidad de alta seguridad ahora corregida en la función de filtro de imágenes de WhatApp podría explotarse para enviar una imagen maliciosa a través de una aplicación de mensajería para leer información confidencial de la memoria de la aplicación.

Con seguimiento como CVE-2020-1910 (puntuación CVSS: 7,8), el error se relaciona con lecturas/escrituras no autorizadas y se deriva de la aplicación de filtros de imagen específicos a una imagen no autorizada y el envío de una imagen alterada a un destinatario desprevenido, lo que permite que un atacante para obtener acceso a datos valiosos almacenados en la memoria de la aplicación.

«La falta de verificaciones de bordes en WhatsApp para Android antes de v2.21.1.13 y WhatsApp Business para Android antes de v2.21.1.13 podría permitir leer y escribir fuera de los bordes si un usuario aplicaba filtros de imagen específicos a una imagen especial creada y enviaba la imagen resultante, señaló WhatsApp en su anuncio publicado en febrero de 2021.

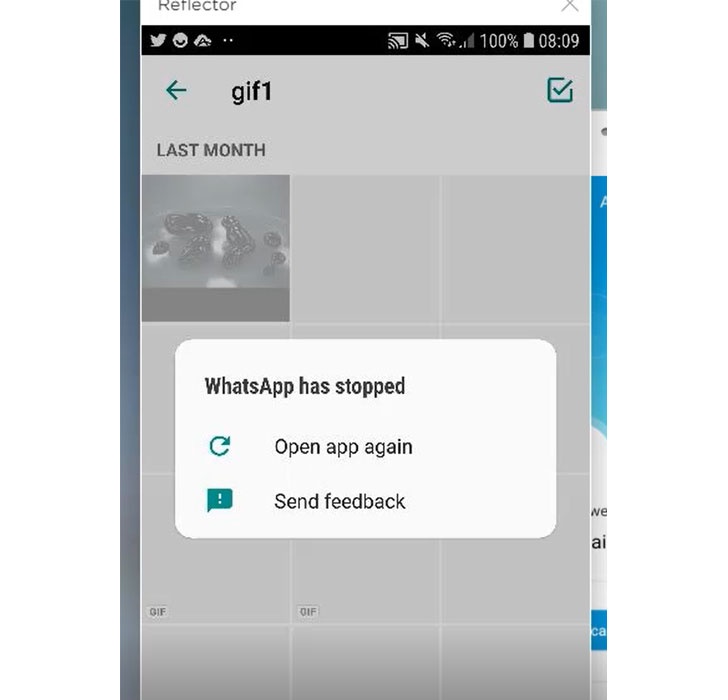

La empresa de seguridad cibernética Check Point Research, que publicó el problema en una plataforma propiedad de Facebook el 10 de noviembre de 2020, dijo que pudo cancelar WhatsApp cambiando entre diferentes filtros en archivos GIF maliciosos.

Específicamente, el problema radica en la función «applyFilterIntoBuffer ()», que procesa los filtros de imagen, toma la imagen de origen, aplica un filtro seleccionado por el usuario y copia el resultado en el búfer de destino. Usando ingeniería inversa de la biblioteca «libwhatsapp.so», los investigadores encontraron que la característica vulnerable se basaba en la suposición de que la fuente y las imágenes filtradas tenían las mismas dimensiones y el mismo formato de color RGBA.

Debido a que cada píxel RGBA se almacena como 4 bytes, una imagen maliciosa que tiene solo 1 byte por píxel puede explotarse para obtener acceso a la memoria fuera de los límites porque “la función intenta leer y copiar 4 veces la cantidad de recursos asignados. caché de imágenes».

WhatsApp afirmó que «no hay razón para creer que los usuarios se verán afectados por este error». A partir de WhatsApp 2.21.1.13, la compañía ha agregado dos nuevos controles en la imagen de origen y la imagen de filtro, que aseguran que tanto la imagen de origen como la imagen de filtro estén en formato RGBA y que la imagen sea de 4 bytes por píxel para evitar accesos no autorizados. leyendo.