OpenBSD, un sistema operativo de código abierto creado con la seguridad en mente, se ha encontrado vulnerable a cuatro nuevas vulnerabilidades de seguridad de alta gravedad, una de las cuales es una vulnerabilidad de omisión de autenticación de tipo de la vieja escuela en el marco BSD Auth.

Las otras tres vulnerabilidades son problemas de escalada de privilegios que podrían permitir que los usuarios locales o el software malicioso obtengan privilegios de un grupo de autenticación, raíz y de otros usuarios, respectivamente.

Las vulnerabilidades fueron descubiertas e informadas por Qualys Research Labs a principios de esta semana, en respuesta a lo cual los desarrolladores de OpenBSD lanzaron parches de seguridad para OpenBSD 6.5 y OpenBSD 6.6 ayer, eso es en menos de 40 horas.

Aquí hay una breve explicación de las cuatro vulnerabilidades de seguridad en OpenBSD, un sistema operativo similar a Unix basado en BSD gratuito y de código abierto, junto con sus identificadores CVE asignados.

Omisión de autenticación de OpenBSD (CVE-2019-19521)

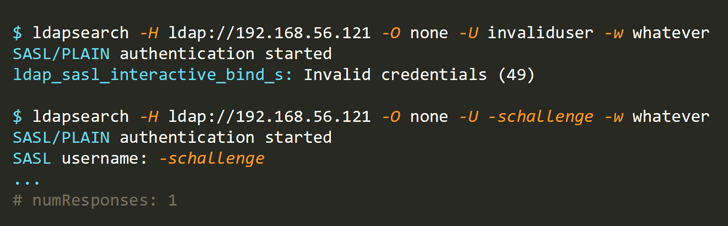

La vulnerabilidad de omisión de autenticación reside en la forma en que el marco de autenticación de OpenBSD analiza el nombre de usuario proporcionado por un usuario al iniciar sesión a través de los servicios smtpd, ldapd, radiusd, su o sshd.

Con esta falla, un atacante remoto puede acceder con éxito a servicios vulnerables con cualquier contraseña simplemente ingresando el nombre de usuario como «-challenge» o «-challenge: passwd», y funciona porque un guión (-) antes del nombre de usuario engaña a OpenBSD para que interprete el valor. como una opción de línea de comandos y no como un nombre de usuario.

Aquí, el marco de autenticación de OpenBSD interpreta «-desafío» como «desafío -s», lo que obliga al sistema a ignorar silenciosamente el protocolo de desafío que eventualmente pasa por alto la autenticación automáticamente.

«Si un atacante especifica un nombre de usuario de la forma ‘-opción’, puede influir en el comportamiento del programa de autenticación de formas inesperadas», dijo el aviso.

Según los investigadores, esta vulnerabilidad es prácticamente explotable en smtpd, ldapd y radiusd, pero no en sshd o su debido a sus mecanismos de defensa en profundidad que bloquean la conexión incluso después de una omisión exitosa de la autenticación.

Sin embargo, aún se puede explotar de forma remota la falla contra sshd para determinar si un sistema OpenBSD es vulnerable a CVE-2019-19521 o no.

Defectos en la escalada de privilegios locales de OpenBSD

Como se describió anteriormente, las otras vulnerabilidades de OpenBSD son problemas de escalada de privilegios locales, como se explica brevemente a continuación:

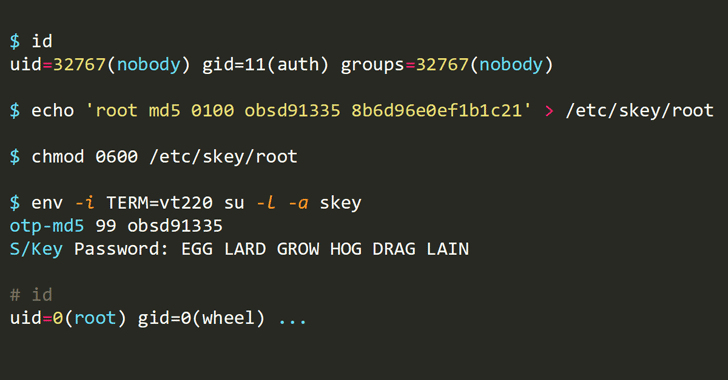

- CVE-2019-19520: Debido al mal manejo de las rutas proporcionadas por el entorno utilizadas en dlopen (), xlock, que viene instalado de forma predeterminada en OpenBSD, podría permitir a los atacantes locales escalar los privilegios al grupo ‘auth’.

- CVE-2019-19522: Debido al funcionamiento incorrecto de los mecanismos de autorización a través de «S/Key» y «YubiKey», que es una configuración no predeterminada, un atacante local con permiso de grupo ‘auth’ puede obtener todos los privilegios del usuario root.

- CVE-2019-19519: Debido a un error lógico en una de las funciones principales de su, un atacante local puede lograr la clase de inicio de sesión de cualquier usuario, a menudo excluyendo a root, explotando la opción -L de su.

Los investigadores de Qualys también han publicado exploits de prueba de concepto para cada vulnerabilidad en su aviso.

Dado que los parches para las cuatro vulnerabilidades de seguridad ya están disponibles, los usuarios de OpenBSD afectados recomendaron instalar parches utilizando el mecanismo syspatch.