Una popular plataforma de juegos utilizada por cientos de millones de personas en todo el mundo ha resultado vulnerable a múltiples fallas de seguridad que podrían haber permitido a piratas informáticos remotos apoderarse de las cuentas de los jugadores y robar datos confidenciales.

Las vulnerabilidades en cuestión residen en la plataforma de distribución digital «Origin» desarrollada por Electronic Arts (EA), la segunda compañía de juegos más grande del mundo con más de 300 millones de usuarios, que permite a los usuarios comprar y jugar algunos de los videojuegos más populares, incluido Battlefield. , Apex Legends, Madden NFL y FIFA.

La plataforma Origin también administra la autenticación de la cuenta de EA Games de los usuarios y les permite encontrar amigos, unirse a juegos y administrar sus perfiles.

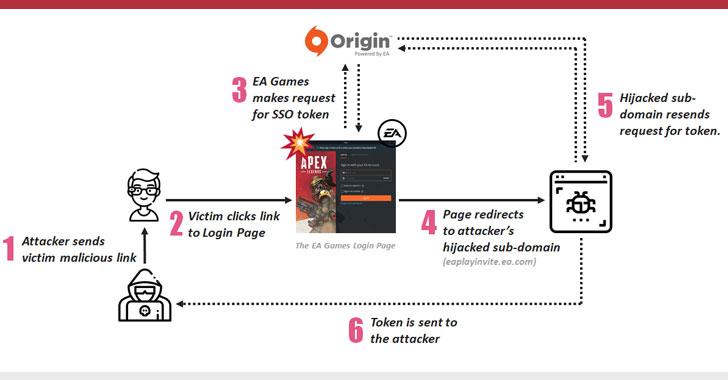

Descubiertas por investigadores de Check Point y CyberInt, las vulnerabilidades, cuando se encadenaron, podrían haber permitido a los atacantes secuestrar la cuenta de EA del jugador simplemente convenciéndolos de que abrieran una página web oficial desde el sitio web de EA Games.

Para realizar este ataque, como se muestra en el video de demostración, los investigadores aprovecharon una debilidad sin parches conocida desde hace mucho tiempo en el servicio en la nube Azure de Microsoft que les permitió tomar el control de uno de los subdominios de EA, que se registró previamente con Azure para alojar uno de los dominios de Origin. servicios.

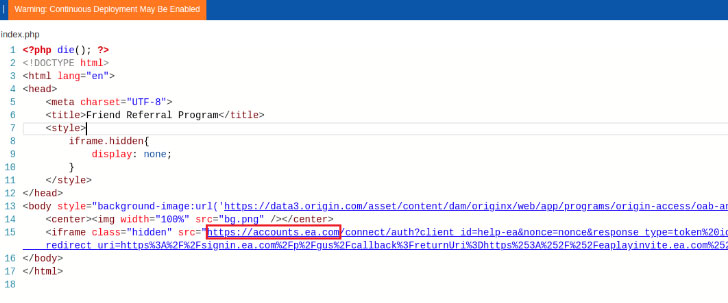

Como se explicó en un informe anterior, si el DNS (CNAME) de un dominio o subdominio apunta a la plataforma en la nube de Azure, pero no se configuró ni vinculó a una cuenta de Azure activa, cualquier otro usuario de Azure puede secuestrarlo para estacionar ese subdominio en su cuenta de Azure. su servidor Azure.

«Durante la investigación de Cyber Int, sin embargo, [it] descubrió que el servicio ea-invite-reg.azurewebsites.net ya no estaba en uso dentro de los servicios en la nube de Azure; sin embargo, el subdominio único eaplayinvite.ea.com aún lo redirige usando la configuración CNAME”, dijeron los investigadores de CheckPoint en un informe publicado hoy.

En su ataque de prueba de concepto, los investigadores secuestraron «eaplayinvite.ea.com» y alojaron un script en él que explotaba las debilidades en el inicio de sesión único (SSO) oAuth de los juegos de EA y el mecanismo TRUST.

La página web finalmente permitió a los investigadores capturar tokens SSO secretos de los jugadores simplemente convenciéndolos de que la visitaran en el mismo navegador web donde ya tenían una sesión activa en el sitio web de EA y tomar el control de sus cuentas sin necesidad de credenciales reales.

«El mecanismo de CONFIANZA existe entre los dominios ea.com y origin.com y sus subdominios. El abuso exitoso del mecanismo permitió a nuestro equipo de investigación manipular la implementación del protocolo OAuth para la explotación total de la toma de control de la cuenta», explicaron los investigadores.

En el peor de los casos, los investigadores de CheckPoint dijeron que un atacante podría haber explotado estas fallas para causar daños potenciales, como obtener acceso a la información de la tarjeta de crédito de los jugadores con la capacidad de comprar dinero en el juego de manera fraudulenta en nombre de los jugadores.

CyberInt y Check Point informaron de inmediato sus hallazgos a EA Games y ayudaron a la empresa a solucionar las lagunas de seguridad para proteger a sus clientes de juegos. La empresa de seguridad hizo públicos sus hallazgos hoy, casi tres meses después de que EA abordara los problemas.