Investigadores de seguridad cibernética han descubierto una falla de seguridad en el módulo de comunicación transparente entre procesos (TIPC) del kernel de Linux que potencialmente se puede usar local y remotamente para ejecutar código arbitrario en el kernel y tomar el control de máquinas vulnerables.

La vulnerabilidad de desbordamiento de pila, rastreada como CVE-2021-43267 (puntuación CVSS: 9.8), «podría explotarse local o remotamente dentro de la red para obtener privilegios centrales y permitiría a un atacante comprometer todo el sistema», SentinelOne, una empresa de seguridad cibernética. , dijo hoy compartido con The Hacker News.

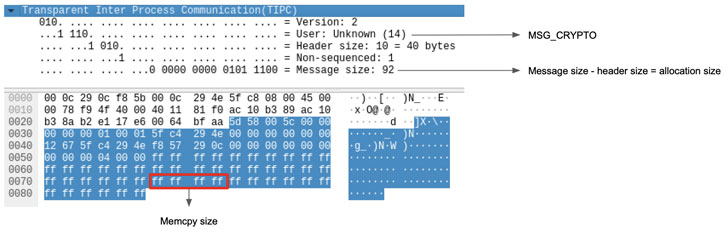

TIPC es un protocolo de capa de transporte diseñado para que los nodos que se ejecutan en un entorno de clúster dinámico se comuniquen de manera confiable entre sí de una manera más eficiente y tolerante a fallas que otros protocolos, como TCP. La vulnerabilidad identificada por SentinelOne está relacionada con la verificación insuficiente de los tamaños proporcionados por el usuario para un nuevo tipo de mensaje llamado «MSG_CRYPTO», que se introdujo en septiembre de 2020 y permite que un nodo par en un clúster envíe claves criptográficas.

Aunque el protocolo tiene controles para validar dichos mensajes después del descifrado para garantizar que la carga útil real del paquete no exceda el tamaño máximo del mensaje del usuario y que sea más grande que el tamaño del encabezado del mensaje, no se han encontrado restricciones. . colocada en la longitud de la clave misma (también conocida como ‘keylen’), lo que lleva a un escenario en el que «un atacante puede crear un paquete con un tamaño de cuerpo pequeño para asignar memoria en montón y luego usar cualquier tamaño en el atributo ‘keylen’ para escribir fuera los límites de ese lugar».

No hay evidencia de que el error haya sido explotado en ataques reales hasta el momento, y después de una detección responsable el 19 de octubre, el problema se resolvió en la versión 5.15 del kernel de Linux lanzada el 31 de octubre de 2021.

«La función tipc_crypto_key_rcv se usa para analizar mensajes MSG_CRYPTO para recibir claves de otros nodos en el clúster para descifrar cualquier otro mensaje de ellos», dijeron los administradores del kernel de Linux en un parche lanzado a fines del mes pasado. «Esta solución verifica que todos los tamaños proporcionados en el cuerpo del mensaje sean válidos para el mensaje recibido».

«Si bien TIPC en sí no carga el sistema automáticamente, sino los usuarios finales, la capacidad de configurarlo desde una perspectiva local sin privilegios y la posibilidad de un mal uso remoto lo convierten en una vulnerabilidad peligrosa para quienes lo usan en sus redes», dijo SentinelOne. investigador Max Van Amerongen.