Crear flujos de trabajo para verificar el restablecimiento de contraseñas puede ser un desafío para las organizaciones, especialmente porque muchas han cambiado de trabajo debido a la pandemia mundial de COVID-19.

Con la explosión de la cantidad de ataques cibernéticos contra las empresas y las credenciales comprometidas que a menudo son las culpables, las empresas deben reforzar la seguridad para restablecer las contraseñas en las cuentas de los usuarios.

¿Cómo pueden las organizaciones reforzar la seguridad de los restablecimientos de contraseña para trabajadores remotos? Un flujo de trabajo de seguridad podría implicar tener la aprobación del gerente antes de que los técnicos de la mesa de ayuda de TI puedan cambiar la contraseña de un trabajador remoto. De esta manera, el administrador del usuario se involucra en el proceso.

Además, algunas organizaciones pueden optar por permitir que los propios administradores cambien las contraseñas de los usuarios finales. ¿Cómo se puede configurar esto en Active Directory? Además, ¿existe una solución más sencilla para requerir la aprobación del administrador para restablecer la contraseña?

Resumen

Por qué la seguridad de restablecimiento de contraseña es fundamental

Sin duda, el año pasado generó muchos desafíos para el personal de la mesa de ayuda de TI, incluido el apoyo a una fuerza laboral compuesta principalmente por trabajadores remotos. Una de las dificultades asociadas con los empleados remotos es un desafío de seguridad relacionado con el restablecimiento de contraseñas.

Los ciberdelincuentes utilizan cada vez más los ataques de identidad para comprometer los entornos. A menudo proporciona el «camino de menor resistencia» en un entorno. Si las credenciales válidas se ven comprometidas, este suele ser el medio más fácil de atacar y comprometer datos y sistemas críticos para el negocio.

Con los empleados trabajando de forma remota, los técnicos de la mesa de ayuda de TI que respaldan el desbloqueo de cuentas y los cambios de contraseña ya no tienen una interacción cara a cara con los empleados que trabajan «dentro» del entorno local.

Las organizaciones pueden ser lo suficientemente grandes como para que los técnicos de TI no conozcan personalmente a cada empleado que puede estar trabajando de forma remota. Introduce la posibilidad de que un atacante se haga pasar por un empleado legítimo y el personal del servicio de asistencia técnica de ingeniería social para restablecer una contraseña de cuenta legítima.

Además, un dispositivo cliente de usuario final comprometido puede provocar restablecimientos de contraseña ilegítimos de las cuentas de usuario final.

Al reconocer las nuevas amenazas de identidad que enfrentan las organizaciones hoy en día, los administradores de TI pueden querer obtener la aprobación de la gerencia para restablecer la contraseña de la cuenta de los empleados. Esta tarea puede incluso delegarse a los gerentes de los usuarios finales que trabajan en sus departamentos. ¿Cómo se pueden configurar rápidamente los restablecimientos de contraseña por parte de los gerentes de departamento utilizando las funciones integradas en Active Directory?

Delegar permisos de restablecimiento de contraseña en Active Directory

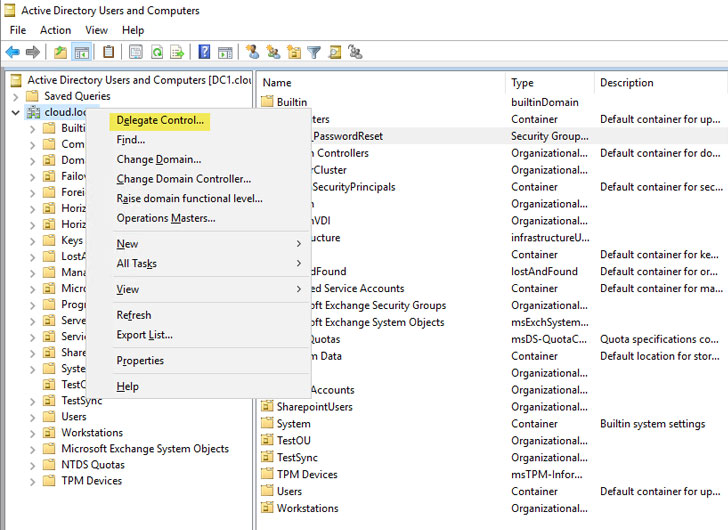

Microsoft Active Directory contiene una función que permite delegar permisos a ciertos usuarios o grupos para llevar a cabo tareas muy granulares. Estas tareas incluyen restablecimiento de contraseña. Para configurar la delegación de permisos de restablecimiento de contraseña, puede seguir el proceso a continuación.

|

| Comenzando a configurar las opciones de Control Delegado en Active Directory |

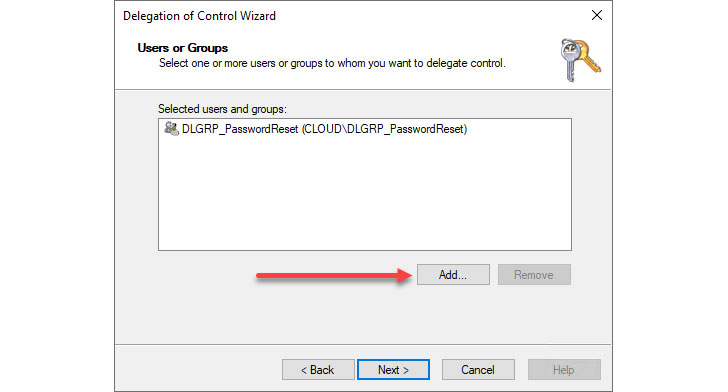

Lanza el Asistente de delegación de control, que primero permite elegir un usuario o grupo al que desea asignar permisos. Aquí haces clic Agregar… para agregar un usuario o grupo. Ya hemos agregado el grupo que se muestra a continuación: DLGRP_Restablecimiento de contraseña, un grupo local de dominio creado en Active Directory. Como práctica recomendada, siempre es mejor usar grupos para administrar la delegación de permisos. Permite agregar o eliminar usuarios específicos de forma rápida y sencilla sin tener que pasar por el asistente de delegación de permisos cada vez.

|

| Elija los usuarios y grupos que asumirán los permisos |

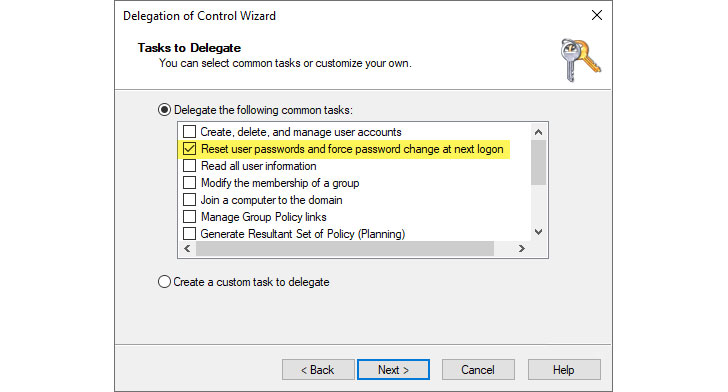

Sobre el Tareas a delegar pantalla, debajo Delegar las siguientes tareas comunesescoger Restablecer contraseñas de usuario y forzar el cambio de contraseña en el próximo inicio de sesión opción. Hacer clic Próximo.

|

| Elegir la opción Restablecer contraseñas de usuario y forzar el cambio de contraseña en el próximo inicio de sesión |

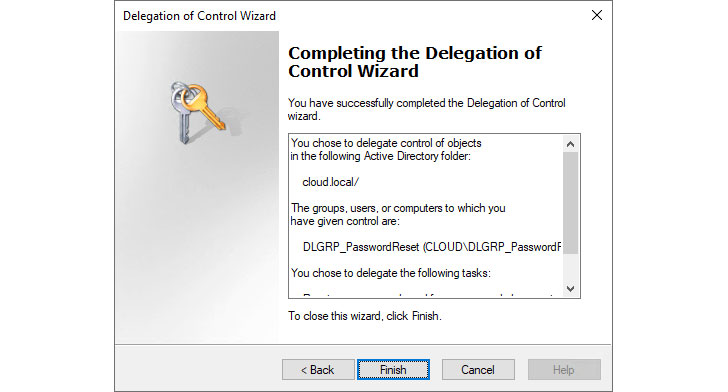

Finalice el asistente de delegación de control.

|

| Complete el asistente de delegación de control |

Asignación de administradores para restablecer contraseñas

Con el proceso que se muestra arriba, los administradores pueden agregar administradores al grupo al que se les ha delegado el permiso para restablecer contraseñas. Permite apuntar a un usuario o grupo específico para delegar permisos para restablecer contraseñas.

Como se mencionó, siempre es una buena práctica al crear una delegación de permisos en Active Directory asignar esto a un grupo, incluso si está delegando permisos a un usuario. Hacerlo de esta manera hace que la gestión del ciclo de vida de la delegación de permisos sea mucho más manejable.

Sin embargo, el recurso de grupo de Active Directory es bastante estático en este contexto. Fuera de Microsoft Exchange Server y grupos de distribución dinámicaActive Directory no tiene una forma nativa integrada para crear dinámica grupos de seguridad que se rellenan en función de los atributos de Active Directory.

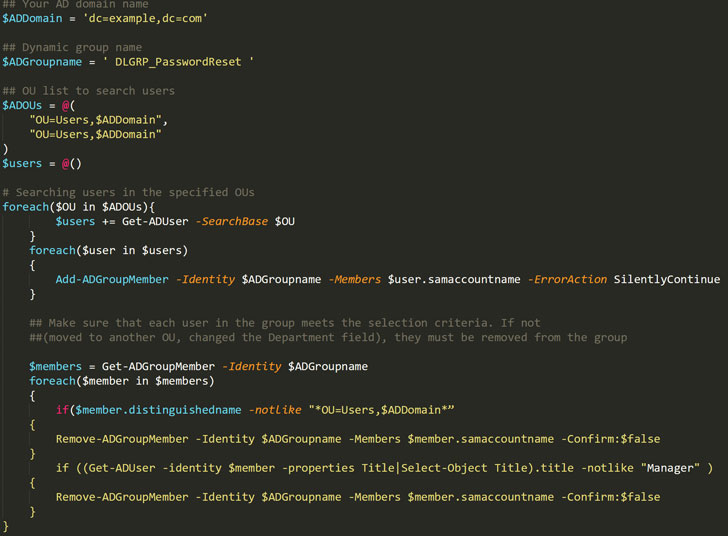

¿Hay alguna manera de tener grupos de seguridad dinámicos en Active Directory mediante el uso de un enfoque con secuencias de comandos? Sí hay. Uso de PowerShell y el obtener-aduser cmdlet y algunos otros cmdlets de PowerShell relacionados con Active Directory, puede consultar de manera efectiva a Active Directory en busca de usuarios que contengan características específicas y luego agregar o quitar esos usuarios de grupos específicos.

Puede crear scripts personalizados de PowerShell para lograr esto. Sin embargo, un par de recursos pueden ponerlo rápidamente al día con un script de PowerShell personalizado para agregar y eliminar usuarios de grupos de seguridad según la ubicación del usuario, los atributos y otras características.

Pensemos en un caso de uso relacionado con la aprobación gerencial para el restablecimiento de contraseñas. Suponga que desea otorgar a los administradores los permisos para restablecer contraseñas. En ese caso, podría realizar algunas secuencias de comandos de PowerShell junto con el asistente de delegación y tener un proceso automatizado para agregar y eliminar administradores de Active Directory en un grupo configurado para restablecer contraseñas.

Observe los siguientes recursos de PowerShell para esto:

A continuación se muestra un ejemplo basado en el código OSHub de Windows de cómo podría usar PowerShell y buscar «Administrador» en el título atributo.

Puede programar el script de PowerShell anterior para que se ejecute a intervalos programados con una tarea programada para agregar o quitar usuarios del grupo de permisos de restablecimiento de contraseña delegados dinámicamente.

Specops uReset: un mejor enfoque para las aprobaciones del administrador de restablecimiento de contraseña

Specops Software proporciona un enfoque automatizado mucho mejor para permitir la aprobación del administrador para el restablecimiento de contraseña. Specops uReset es una solución de restablecimiento de contraseña de autoservicio (SSPR) con todas las funciones que permite a los usuarios finales restablecer sus contraseñas de forma segura.

Además, con Specops uReset, puede agregar la capacidad de Identificación del Gerente. Cuando un usuario se autentica con la identificación del administrador, la solicitud de autenticación se envía a su administrador en forma de mensaje de texto o comunicación por correo electrónico. El administrador del usuario debe confirmar la identidad del usuario para aprobar la solicitud de restablecimiento de contraseña.

Mejora drásticamente la seguridad de la funcionalidad de restablecimiento de contraseña ya que están involucradas dos personas. También ayuda a proporcionar un flujo de trabajo de control de cambios para solicitudes de restablecimiento de contraseña y un registro de auditoría.

Specops necesita dos requisitos para usar la aprobación del gerente:

- Cada cuenta de usuario debe tener un administrador asignado a ellos en Active Directory.

- Cada cuenta de administrador debe tener una dirección de correo electrónico / número de teléfono móvil asociado con su cuenta en Active Directory, para poder recibir solicitudes de autenticación de los usuarios.

Para asignar un administrador mediante PowerShell a todos los miembros del grupo de Active Directory, puede utilizar el siguiente código de PowerShell.

get-aduser -filter «departamento -eq ‘Contabilidad’ -Y samaccountname | set-aduser -manager jdoe

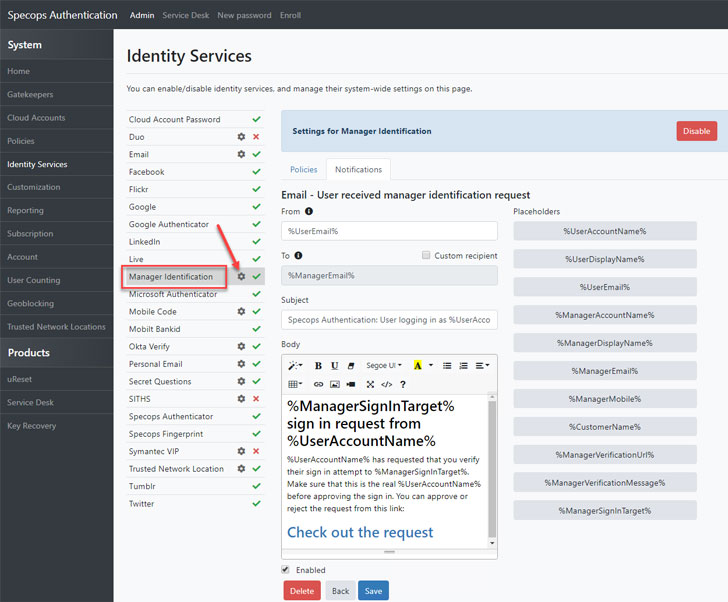

En la administración de Specops uReset Servicios de identidad configuración, puede configurar Identificación del Gerente. Puede seleccionar entre notificaciones de correo electrónico y de texto.

|

| Configuración de la identificación del administrador en Specops uReset |

Terminando

Asegurar el restablecimiento de contraseñas es un área crítica de la seguridad que las organizaciones deben abordar para proteger las cuentas remotas de los usuarios finales. Si bien puede usar un enfoque de PowerShell con secuencias de comandos para crear grupos de seguridad dinámicos de Active Directory, puede ser problemático mantenerlo y no escala muy bien.

Specops uReset proporciona una manera fácil de implementar restablecimientos de contraseña de autoservicio (SSPR) con controles de seguridad adicionales, como la aprobación del administrador. Con Specops uReset, las empresas pueden solicitar fácilmente a los gerentes que aprueben las solicitudes de restablecimiento de contraseña para los usuarios finales.

Obtenga más información sobre los restablecimientos de contraseña de autoservicio uReset de Specops con funciones de aprobación del administrador.