Microsoft lanzó parches de emergencia para abordar cuatro fallas de seguridad no reveladas anteriormente en Exchange Server que, según dice, están siendo explotadas activamente por un nuevo actor de amenazas patrocinado por el estado chino con el objetivo de perpetrar el robo de datos.

Al describir los ataques como «limitados y dirigidos», Microsoft Threat Intelligence Center (MSTIC) dijo que el adversario usó estas vulnerabilidades para acceder a los servidores de Exchange en las instalaciones, lo que a su vez otorgó acceso a cuentas de correo electrónico y allanó el camino para la instalación de malware adicional en beneficio acceso a largo plazo a los entornos de las víctimas.

El gigante tecnológico atribuyó principalmente la campaña con gran confianza a un actor de amenazas al que llama HAFNIUM, un colectivo de piratas informáticos patrocinado por el estado que opera fuera de China, aunque sospecha que otros grupos también pueden estar involucrados.

Hablando de las tácticas, técnicas y procedimientos (TTP) del grupo por primera vez, Microsoft describe a HAFNIUM como un «actor altamente calificado y sofisticado» que destaca principalmente a entidades en los EE. UU. por filtrar información confidencial de una variedad de sectores de la industria, incluidos investigadores de enfermedades infecciosas, bufetes de abogados, instituciones de educación superior, contratistas de defensa, grupos de expertos en políticas y ONG.

Se cree que HAFNIUM organiza sus ataques aprovechando los servidores privados virtuales arrendados en los EE. UU. en un intento de encubrir su actividad maliciosa.

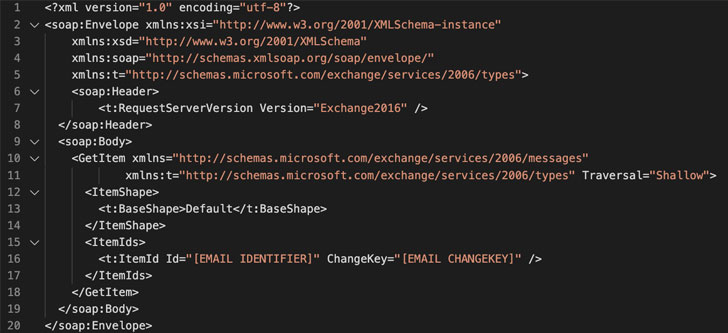

El ataque de tres etapas consiste en obtener acceso a un servidor de Exchange, ya sea con contraseñas robadas o mediante el uso de vulnerabilidades no descubiertas previamente, seguido de la implementación de un shell web para controlar el servidor comprometido de forma remota. El último eslabón de la cadena de ataque utiliza el acceso remoto para saquear los buzones de correo de la red de una organización y exportar los datos recopilados a sitios de intercambio de archivos como MEGA.

Para lograr esto, se utilizan hasta cuatro vulnerabilidades de día cero descubiertas por investigadores de Volexity y Dubex como parte de la cadena de ataque:

- CVE-2021-26855: una vulnerabilidad de falsificación de solicitud del lado del servidor (SSRF) en Exchange Server

- CVE-2021-26857: una vulnerabilidad de deserialización insegura en el servicio de mensajería unificada

- CVE-2021-26858: una vulnerabilidad de escritura de archivo arbitrario posterior a la autenticación en Exchange, y

- CVE-2021-27065: una vulnerabilidad de escritura de archivo arbitrario posterior a la autenticación en Exchange

Aunque las vulnerabilidades afectan a Microsoft Exchange Server 2013, Microsoft Exchange Server 2016 y Microsoft Exchange Server 2019, Microsoft dijo que está actualizando Exchange Server 2010 con fines de «defensa en profundidad».

Además, dado que el ataque inicial requiere una conexión no confiable al puerto 443 del servidor Exchange, la compañía señala que las organizaciones pueden mitigar el problema restringiendo las conexiones no confiables o usando una VPN para separar el servidor Exchange del acceso externo.

Microsoft, además de enfatizar que las vulnerabilidades no estaban conectadas con las infracciones relacionadas con SolarWinds, dijo que informó a las agencias gubernamentales estadounidenses apropiadas sobre la nueva ola de ataques. Pero la compañía no dio más detalles sobre cuántas organizaciones fueron atacadas y si los ataques tuvieron éxito.

Al afirmar que las campañas de intrusión parecían haber comenzado alrededor del 6 de enero de 2021, Volexity advirtió que detectó una explotación activa en estado salvaje de múltiples vulnerabilidades de Microsoft Exchange utilizadas para robar correo electrónico y comprometer redes.

«Aunque los atacantes parecen haber pasado desapercibidos inicialmente simplemente robando correos electrónicos, recientemente recurrieron al lanzamiento de exploits para afianzarse», explicaron en un comunicado los investigadores de Volexity Josh Grunzweig, Matthew Meltzer, Sean Koessel, Steven Adair y Thomas Lancaster. redactar

«Desde la perspectiva de Volexity, esta explotación parece involucrar a múltiples operadores que utilizan una amplia variedad de herramientas y métodos para descargar credenciales, moverse lateralmente y otros sistemas de puerta trasera».

Aparte de los parches, el analista sénior de inteligencia sobre amenazas de Microsoft, Kevin Beaumont, también ha creado un complemento de nmap que se puede usar para escanear una red en busca de servidores de Microsoft Exchange potencialmente vulnerables.

Dada la gravedad de las fallas, no es de extrañar que los parches se hayan lanzado una semana antes de la programación del martes de parches de la compañía, que generalmente se reserva para el segundo martes de cada mes. Se recomienda a los clientes que utilicen una versión vulnerable de Exchange Server que instalen las actualizaciones inmediatamente para frustrar estos ataques.

«Aunque hemos trabajado rápidamente para implementar una actualización para las vulnerabilidades de Hafnium, sabemos que muchos actores de estados nacionales y grupos criminales se moverán rápidamente para aprovechar cualquier sistema sin parches», dijo el vicepresidente corporativo de seguridad del cliente de Microsoft, Tom Burt. , dicho. «Aplicar rápidamente los parches de hoy es la mejor protección contra este ataque.