Un investigador de seguridad reveló hoy públicamente los detalles y el código de explotación de prueba de concepto para una vulnerabilidad crítica de ejecución remota de código de día cero sin parches que afecta al software de foros de Internet ampliamente utilizado. vBoletín eso ya está bajo explotación activa en la naturaleza.

vBulletin es un paquete de software de foros de Internet patentado ampliamente utilizado basado en un servidor de base de datos PHP y MySQL que alimenta a más de 100,000 sitios web en Internet, incluidos los sitios web y foros de Fortune 500 y Alexa Top 1 millón de empresas.

En septiembre del año pasado, un investigador de seguridad anónimo por separado reveló públicamente una vulnerabilidad RCE de día cero en vBulletin, identificada como CVE-2019-16759y recibió una calificación de gravedad crítica de 9,8, lo que permite a los atacantes ejecutar comandos maliciosos en el servidor remoto sin necesidad de autenticación para iniciar sesión en el foro.

Un día después de la divulgación de CVE-2019-16759, el equipo de vBulletin lanzó parches de seguridad que resolvieron el problema, pero resultó que el parche no fue suficiente para bloquear la explotación de la falla.

Omisión del parche para la falla CVE-2019-16759 RCE

El día cero recientemente lanzado, descubierto y publicado públicamente por el investigador de seguridad Amir Etemadieh (Zenofex), es un bypass para CVE-2019-16759. La falla no recibió ningún identificador CVE en el momento en que se publicó esta publicación de blog.

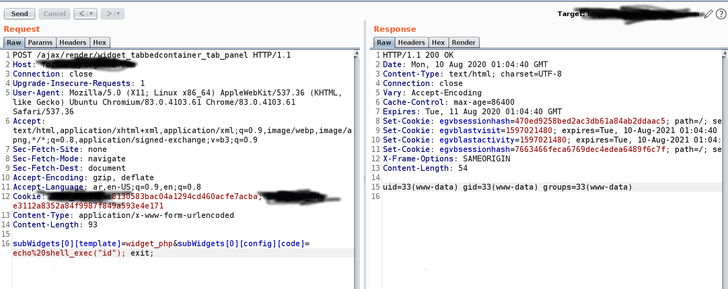

El último día cero vulnerabilidad debe verse como un problema grave porque se puede explotar de forma remota y no requiere autenticación. Se puede explotar fácilmente utilizando un código de explotación de un solo comando de una línea que puede resultar en la ejecución remota de código en el software vBulletin más reciente.

Según el investigador, el parche para CVE-2019-16759 no resolvió los problemas presentes en la plantilla «widget_tabbedcontainer_tab_panel», es decir, su capacidad para cargar una plantilla secundaria controlada por el usuario y para cargar la plantilla secundaria, toma un valor de un valor con nombre separado y lo coloca en una variable llamada «widgetConfig», lo que permite al investigador omitir el parche para CVE-2019-16759.

El investigador también publicó tres cargas útiles de explotación de pruebas de concepto escritas en varios idiomas, incluidos Bash, Python y Ruby.

Los piratas informáticos explotan activamente vBulletin Zero-Day

Poco después del lanzamiento del código de explotación de PoC, los piratas informáticos comenzaron a explotar el día cero para apuntar a los sitios de vBulletin.

Según el creador de conferencias de seguridad de DefCon y Black Hat, Jeff Moss, el foro de DefCon también fue atacado con el exploit solo 3 horas después de que se revelara la falla.

«Ayer, @Zenofex lanzó un nuevo VBulletin Zero Day que reveló que el parche CVE-2019-16759 estaba incompleto; en tres horas, https://forum.defcon.org fue atacado, pero estábamos listos para ello. Deshabilite el renderizado de PHP para ¡Protégete hasta remendar!”, dijo. Musgo.

Parche oficial de vBulletin y mitigaciones

El equipo de vBulletin respondió de inmediato a la falla de día cero publicada públicamente y lanzó un nuevo parche de seguridad que desactiva el módulo PHP en el software vBulletin para abordar el problema, asegurando a sus usuarios que se eliminará por completo en la versión futura de vBulletin 5.6.4 .

Los mantenedores del foro recomendaron a los desarrolladores que consideraran vulnerables todas las versiones anteriores de vBulletin y actualizaran sus sitios para ejecutar vBulletin 5.6.2 lo antes posible. Los desarrolladores pueden consultar Descripción general rápida: Actualización de vBulletin Connect en los foros de soporte para obtener más información sobre la actualización.

Aunque The Hacker News recomienda encarecidamente a los usuarios y desarrolladores que actualicen sus foros a la nueva versión de vBulletin, aquellos que no puedan actualizar de inmediato pueden mitigar el nuevo día cero al deshabilitar los widgets de PHP dentro de sus foros, para hacer esto:

- Vaya al panel de control del administrador de vBulletin y haga clic en «Configuración» en el menú de la izquierda, luego en «Opciones» en el menú desplegable.

- Elija «Configuración general» y luego haga clic en «Editar configuración».

- Busque «Desactivar PHP, HTML estático y renderizado de módulo de anuncios», Establézcalo en «Sí».

- Clic en Guardar»

Tenga en cuenta que estos cambios podrían romper algunas funciones, pero mitigarán el problema hasta que planee aplicar los parches de seguridad oficiales.