Los investigadores de seguridad cibernética descubrieron hoy una nueva vulnerabilidad crítica que afecta el protocolo Server Message Block (SMB) que podría permitir a los atacantes filtrar la memoria del kernel de forma remota, y cuando se combina con un error «gusano» previamente revelado, la falla puede explotarse para lograr ataques de ejecución remota de código. .

Doblado «SMBbleed«(CVE-2020-1206) de la firma de ciberseguridad ZecOps, la falla reside en la función de descompresión de SMB, la misma función que con SMBGhost o el error EternalDarkness (CVE-2020-0796), que salió a la luz hace tres meses, lo que podría abrir Windows vulnerable sistemas a los ataques de malware que pueden propagarse a través de las redes.

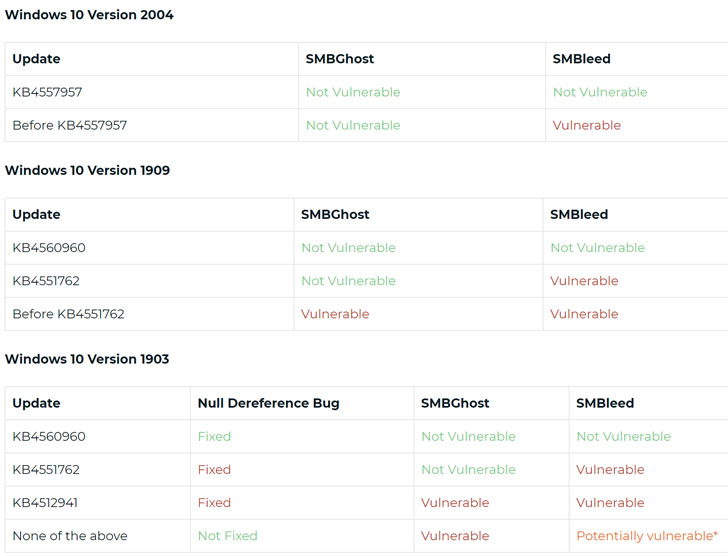

La vulnerabilidad recién descubierta afecta las versiones 1903 y 1909 de Windows 10, para las cuales Microsoft lanzó hoy parches de seguridad como parte de sus actualizaciones mensuales de Patch Tuesday para junio.

El desarrollo se produce cuando la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) emitió un aviso la semana pasada advirtiendo a los usuarios de Windows 10 que actualicen sus máquinas después de que el código de explotación para el error SMBGhost se publicara en línea la semana pasada.

SMBGhost se consideró tan grave que recibió una calificación de gravedad máxima de 10.

“Aunque Microsoft reveló y proporcionó actualizaciones para esta vulnerabilidad en marzo de 2020, los actores cibernéticos maliciosos apuntan a sistemas sin parches con el nuevo PoC, según informes recientes de código abierto”, dijo CISA.

SMB, que se ejecuta en el puerto TCP 445, es un protocolo de red que proporciona la base para compartir archivos, navegar en la red, servicios de impresión y comunicación entre procesos a través de una red.

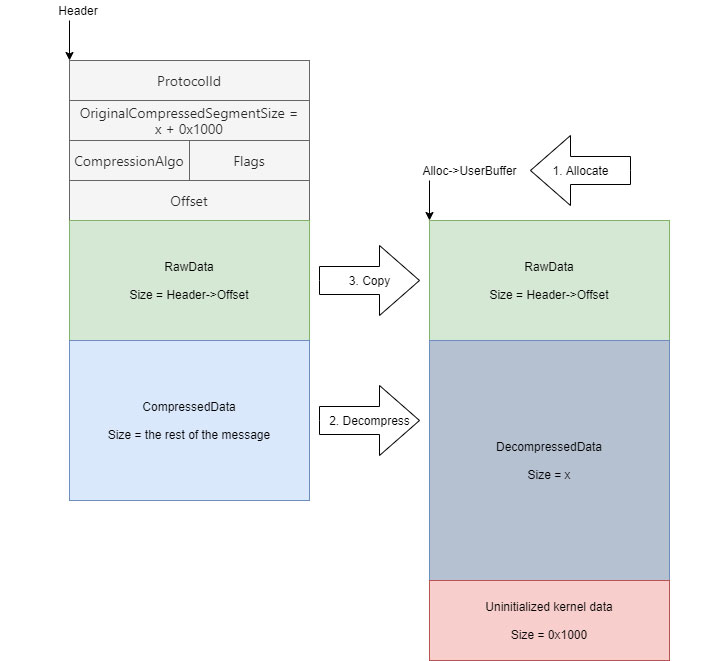

Según los investigadores de ZecOps, la falla se debe a la forma en que la función de descompresión en cuestión («Srv2DecompressData») maneja las solicitudes de mensajes especialmente diseñados (por ejemplo, SMB2 WRITE) enviados a un servidor SMBv3 objetivo, lo que permite a un atacante leer la memoria del kernel no inicializada y realizar modificaciones. a la función de compresión.

«La estructura del mensaje contiene campos como la cantidad de bytes para escribir e indicadores, seguidos de un búfer de longitud variable», dijeron los investigadores. «Eso es perfecto para explotar el error, ya que podemos crear un mensaje en el que especificamos el encabezado, pero el búfer de longitud variable contiene datos no inicializados».

“Un atacante que explotara con éxito la vulnerabilidad podría obtener información para comprometer aún más el sistema del usuario. Para explotar la vulnerabilidad contra un servidor, un atacante no autenticado podría enviar un paquete especialmente diseñado a un servidor SMBv3 objetivo”, dijo Microsoft en su aviso.

«Para explotar la vulnerabilidad contra un cliente, un atacante no autenticado necesitaría configurar un servidor SMBv3 malicioso y convencer a un usuario para que se conecte a él», agregó Microsoft.

Peor aún, SMBleed se puede encadenar con SMBGhost en sistemas Windows 10 sin parches para lograr la ejecución remota de código. La firma también ha lanzado un código de explotación de prueba de concepto que demuestra las fallas.

Para mitigar la vulnerabilidad, se recomienda que los usuarios domésticos y comerciales instalen las últimas actualizaciones de Windows lo antes posible.

Para los sistemas donde el parche no es aplicable, se recomienda bloquear el puerto 445 para evitar el movimiento lateral y la explotación remota.

La guía de seguridad de Microsoft que aborda SMBleed y SMBGhost en Windows 10 versión 1909 y 1903 y Server Core para las mismas versiones se puede encontrar aquí y aquí.