Un grupo de académicos de la Ruhr University Bochum y la New York University Abu Dhabi han descubierto fallas de seguridad en las redes 4G LTE y 5G que podrían permitir a los piratas informáticos hacerse pasar por usuarios en la red e incluso registrarse para suscripciones pagas en su nombre.

El ataque de suplantación – llamado «ATAQUES DE IMPERSONATION EN REDES 4G«(o IMP4GT): aprovecha el método de autenticación mutua utilizado por el teléfono móvil y la estación base de la red para verificar sus respectivas identidades para manipular los paquetes de datos en tránsito.

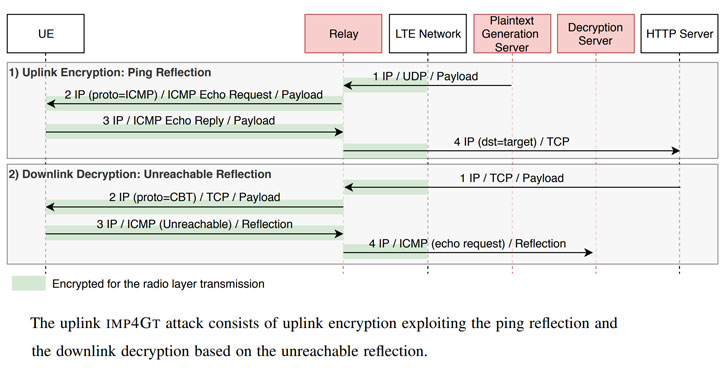

«Los ataques IMP4GT explotan la falta de protección de integridad para los datos del usuario y un mecanismo de reflexión del sistema operativo móvil de la pila IP. Podemos utilizar el mecanismo de reflexión para construir un oráculo de cifrado y descifrado. Junto con la falta de protección de integridad, esto permite inyectar paquetes arbitrarios y descifrar paquetes”, explicaron los investigadores.

La investigación se presentó en el Simposio de seguridad de sistemas distribuidos en red (NDSS) el 25 de febrero en San Diego.

La vulnerabilidad afecta a todos los dispositivos que se comunican con LTE, lo que incluye todos los teléfonos inteligentes, tabletas y dispositivos IoT que se venden actualmente en el mercado.

«El equipo con sede en Bochum está intentando cerrar la brecha de seguridad en el último estándar de comunicación móvil 5G, que se está implementando actualmente», dijeron los investigadores. Las fallas fueron reveladas responsablemente al organismo de estándares de telecomunicaciones GSM Association en mayo pasado.

¿Cómo funciona el ataque IMP4GT?

Los investigadores llevaron a cabo los ataques utilizando radios definidas por software, que son dispositivos que pueden leer mensajes entre un teléfono y la estación base a la que está conectado. El ataque man-in-the-middle, entonces, permite que un hacker se haga pasar por un usuario hacia la red y viceversa.

En otras palabras, el atacante engaña a la red para que piense que la radio era, de hecho, el teléfono (suplantación de enlace ascendente), y también engaña al teléfono para que asuma que la radio definida por software es la torre celular legítima (suplantación de enlace descendente).

«La suplantación de enlace ascendente permite a un atacante establecer una conexión IP arbitraria hacia Internet, por ejemplo, una conexión TCP a un servidor HTTP. Con la variante de enlace descendente, el atacante puede construir una conexión TCP a la UE», dijeron los investigadores.

Cabe señalar que el adversario debe estar muy cerca, en un rango de 2 km, del teléfono móvil de la víctima para montar el ataque IMP4GT. Como consecuencia, estos ataques no son diferentes de los que involucran simuladores de sitios celulares como los receptores IMSI (también conocidos como rayas) que utilizan las fuerzas del orden para interceptar el tráfico de teléfonos móviles.

Una vez que este canal de comunicación se ve comprometido, la siguiente etapa del ataque funciona aprovechando la protección de integridad que falta en el estándar de comunicación LTE para modificar arbitrariamente los paquetes de datos que se intercambian.

Al falsificar el tráfico de Internet, el ataque podría permitir que un pirata informático realice compras no autorizadas, acceda a sitios web ilegales, cargue documentos confidenciales usando la identidad de la víctima e incluso redirija al usuario a un sitio malicioso, una forma diferente de ataque llamada «ataque posterior».

«Este ataque tiene consecuencias de gran alcance para los proveedores y usuarios», dijeron los investigadores en el artículo. «Los proveedores ya no pueden asumir que una conexión IP se origina en el usuario. Un adversario puede activar los mecanismos de facturación, lo que provoca el agotamiento de los límites de datos, y se puede eludir cualquier control de acceso o firewall de los proveedores».

Además, «al hacerlo, mostramos que un atacante puede eludir el mecanismo de firewall del proveedor y el teléfono está abierto a cualquier conexión entrante. Tal ataque es un trampolín para otros ataques, como la implementación de malware».

¿Cual es la solución?

La divulgación del ataque IMP4GT se produce inmediatamente después de una investigación similar realizada por académicos de la Universidad de Purdue y la Universidad de Iowa, que descubrió tres nuevas fallas de seguridad en las redes 4G y 5G que pueden usarse para espiar llamadas telefónicas y rastrear las ubicaciones de usuarios de teléfonos celulares.

El estándar 5G entrante, que se está implementando en un puñado de países, tiene como objetivo ofrecer velocidades más rápidas y características de seguridad que se necesitan desde hace mucho tiempo, incluida la protección contra los receptores IMSI. Pero con cientos de millones de dispositivos afectados por estas fallas, es imperativo que las implementaciones 5G apliquen seguridad y protección de datos más sólidas para corregir las vulnerabilidades.

«Los operadores de redes móviles tendrían que aceptar costos más altos, ya que la protección adicional genera más datos durante la transmisión», dijo David Rupprecht, uno de los coautores del artículo. «Además, habría que reemplazar todos los teléfonos móviles y ampliar la estación base. Eso es algo que no sucederá en un futuro cercano».

Si bien el escrutinio del estándar 5G ha hecho posible detectar y corregir posibles vulnerabilidades antes de que las redes 5G se implementen ampliamente, la investigación más reciente es una señal de que la seguridad de la red celular necesita más atención.