El phishing sigue siendo una de las estrategias más utilizadas por los ciberdelincuentes y los grupos de espionaje para hacerse con un punto de apoyo inicial en los sistemas objetivo.

Aunque piratear a alguien con ataques de phishing era fácil hace una década, la evolución de las tecnologías de detección de amenazas y la conciencia cibernética entre las personas ha ralentizado el éxito de los ataques de phishing y de ingeniería social a lo largo de los años.

Dado que el phishing es más una oportunidad única para los piratas informáticos antes de que sus víctimas lo sospechen y probablemente no vuelvan a caer en el mismo truco, los grupos de piratas informáticos sofisticados han comenzado a poner mucho esfuerzo, tiempo e investigación para diseñar phishing bien elaborado. campañas

En una de esas últimas campañas descubiertas por investigadores de seguridad cibernética en Check Point, un grupo chino de hackers, conocido como Rencorse ha encontrado realizando ataques extensos y muy específicos contra entidades gubernamentales del sudeste asiático desde diciembre de 2018 hasta junio de 2019.

Lo interesante de esta campaña en curso de 7 meses de duración es que durante este período, el grupo Rancor ha actualizado continuamente tácticas, herramientas y procedimientos (TTP) en función de sus objetivos en un esfuerzo por generar contenido de correo electrónico de phishing y documentos de señuelo. lo más convincente posible.

«Los ataques observados comenzaron con correos electrónicos enviados en nombre de empleados de diferentes departamentos gubernamentales, embajadas o entidades relacionadas con el gobierno en un país del sudeste asiático», se lee en un informe publicado por CheckPoint y compartido de forma privada con The Hacker News antes de su publicación.

«Los atacantes parecían decididos a alcanzar ciertos objetivos, ya que se enviaron decenas de correos electrónicos a empleados de los mismos ministerios. Además, el origen de los correos electrónicos probablemente fue falsificado para que parecieran más confiables».

Tácticas, herramientas y procedimientos en continua evolución

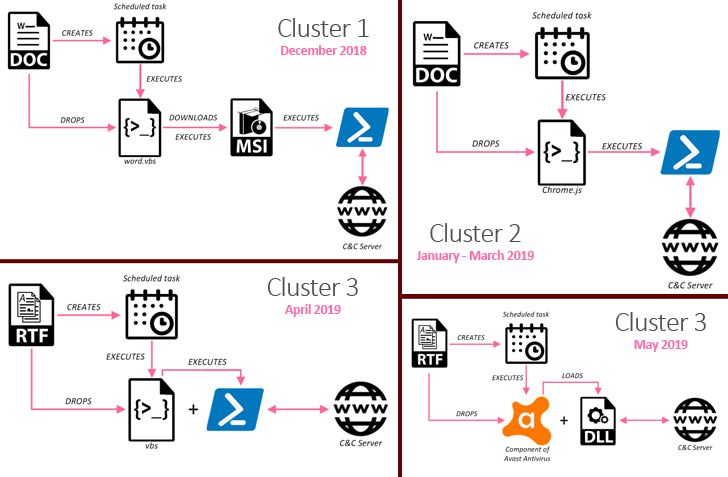

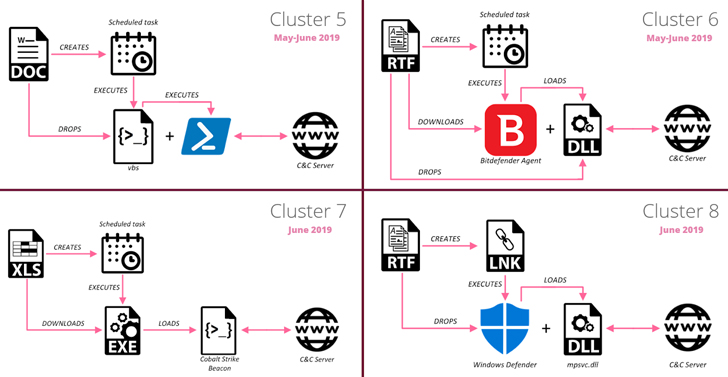

Los investigadores descubrieron diferentes combinaciones de TTP en función de su cronograma, entrega, persistencia y cargas útiles, y luego las combinaron en 8 variantes principales, como se enumeran a continuación en este artículo.

Cada variante de ataque comenzó con un clásico correo electrónico de phishing selectivo que contenía un documento malicioso diseñado para ejecutar macros y explotar vulnerabilidades conocidas para instalar una puerta trasera en las máquinas de las víctimas y obtener acceso completo a los sistemas.

La mayoría de los documentos de entrega en esta campaña contenían temas legítimos relacionados con el gobierno, como instrucciones para empleados gubernamentales, cartas oficiales, comunicados de prensa, encuestas y más, aparentemente enviados por otros funcionarios gubernamentales.

Curiosamente, como parte de la cadena de infección, en la mayoría de las campañas, los atacantes también traen sus propios ejecutables legítimos, firmados y confiables de los principales productos antivirus para cargar archivos DLL (biblioteca de enlaces dinámicos) maliciosos para evadir la detección, especialmente de productos de monitoreo de comportamiento.

Como se muestra en las ilustraciones anteriores, los ejecutables legítimos objeto de abuso pertenecen a productos antivirus que incluyen un componente del antivirus Avast, el agente BitDefender y Windows Defender.

Aunque las cadenas de ataque involucran actividades sin archivos como el uso de macros VBA, código PowerShell y herramientas integradas legítimas de Windows, esta campaña no está diseñada para lograr un enfoque sin archivos, ya que los investigadores le dijeron a The Hacker News que otras partes de la campaña exponen actividades maliciosas. al sistema de archivos.

“Hasta la fecha, no hemos visto un ataque tan persistente contra un gobierno; los mismos ataques fueron dirigidos durante 7 meses. Creemos que el gobierno de los EE. UU. debería tomar nota”, advirtieron los investigadores cuando las elecciones estadounidenses están cerca.

«Para atacar al gobierno de los EE. UU., estos piratas informáticos chinos no necesitarían cambiar mucho, excepto hacer que sus documentos de señuelo estén todos en inglés e incluir temas que despertarían el interés de la víctima para que la víctima abriera el archivo».

El grupo de hackers Rancor ya había sido encontrado atacando a Camboya y Singapur y continuó sus operaciones contra entidades dentro de la región del Sudeste Asiático, y esta vez el grupo ha puesto 7 meses de sus esfuerzos en apuntar al sector gubernamental del Sudeste Asiático.

«Esperamos que el grupo continúe evolucionando, cambiando constantemente sus TTP de la misma manera que observamos a lo largo de la campaña, además de impulsar sus esfuerzos para eludir los productos de seguridad y evitar la atribución», concluyen los investigadores.

Para obtener más información sobre el grupo Rancor y su última campaña, puede dirigirse al informe de CheckPoint titulado «Rancor: El año del phishing».