Microsoft 365 (M365), anteriormente conocido como Office 365 (O365), es un producto estrella de la estrategia de nube de Microsoft que enfrenta cambios importantes, como el final del soporte para sus protocolos de autenticación heredados.

Los protocolos básicos de autenticación, que a menudo se almacenan o almacenan en el dispositivo, se basan en el envío de nombres de usuario y contraseñas con cada solicitud, lo que aumenta el riesgo de que los atacantes obtengan las credenciales de los usuarios, especialmente si no están protegidos por TLS. La autenticación básica, aunque es necesaria para las empresas que utilizan software antiguo, no puede aplicar MFA y está siendo reemplazada por la autenticación moderna.

La configuración anterior estuvo en el radar de Microsoft para solucionarlos durante años. En 2018, Microsoft anunció que introduciría una serie de cambios, y finalmente eliminaría el soporte, en sus controles de verificación como un medio para ayudar a las organizaciones a mitigar el riesgo. Estos cambios iban a tener lugar durante varios años y en septiembre de 2021 anunciaron que comenzarían a desactivar de forma permanente la autenticación básica para todos los inquilinos, independientemente del uso, con la excepción de la autenticación SMTP a finales de 2022.

Para permitir una transición fluida de estos protocolos heredados al entorno moderno, Adaptive Shield ha creado una guía paso a paso para ayudarlo a reducir el riesgo y fortalecer la seguridad del M365 de su organización.

Adaptive Shield también desarrolló y lanzó el script PowerShell, que crea un informe unificado para mapear la posición de una organización para que sepa qué usuarios tienen habilitados protocolos más antiguos, para copiar y pegar. Este artículo describe los trazos generales del asistente de técnicas de detección y procesos de bloqueo de acceso y muestra cómo manejar excepciones especiales.

Para descargar el manual completo con todos los scripts, haga clic aquí.

Resumen

Lista de protocolos básicos de autenticación

Para asegurar la implementación de su organización, el primer paso es saber qué tipos de protocolos básicos de autenticación existen. Dentro de Microsoft, los protocolos básicos/heredados incluyen:

- SMTP autenticado: lo utilizan los clientes POP e IMAP para enviar mensajes de correo electrónico

- Detección automática: lo utilizan los clientes de Outlook y EAS para buscar y conectarse a los buzones de correo de Exchange Online

- Exchange ActiveSync (EAS): se conecta a los buzones de correo de Exchange Online

- Exchange Online PowerShell: se conecta a Exchange Online mediante PowerShell remoto

- Servicios web de Exchange: interfaces de programación utilizadas por Outlook, Outlook para Mac y aplicaciones de terceros

- IMAP: se utiliza con clientes de correo electrónico IMAP y permite a los usuarios acceder al correo electrónico desde cualquier lugar y desde cualquier dispositivo

- MAPI sobre HTTP: utiliza Outlook 2010 y versiones posteriores

- OAB (libreta de direcciones sin conexión): copias de colecciones de listas de direcciones que Outlook descarga y usa

- Outlook – Usado con Correo y Calendario para Windows 10

- POP3: lo utilizan los clientes de correo electrónico POP para descargar nuevos mensajes y eliminarlos del servidor de correo electrónico Servicios web de informes

- Otros clientes: cualquier otro protocolo que se haya encontrado que usa una autenticación anterior

Estos protocolos de autenticación no son compatibles con los mecanismos de autenticación modernos, como la autenticación multifactor (MFA), lo que significa que la autorización MFA no será suficiente.

Para aumentar la seguridad y mitigar los riesgos, las organizaciones deben encontrar todos los usuarios y servicios que usan protocolos heredados, cambiar a protocolos modernos y bloquear los protocolos subyacentes.

Este documento lo guiará a través del proceso de detección y bloqueo, además de compartir instrucciones para otros controles, como servicios de buzón y políticas de acceso condicional, que pueden fortalecer su posición de seguridad de Microsoft 365.

Descubrimiento: Conoce tu actitud

Antes de deshabilitar todos los protocolos heredados dentro de una organización, es importante identificar a los usuarios y servicios que usan la autenticación básica. En lugar de reducir la productividad y provocar la frustración de los usuarios, es importante que los usuarios sepan que el sistema está actualizado, lo que ayudará a evitar interrupciones comerciales y respaldará una transición sin problemas a los protocolos modernos.

Hay varias formas de conocer el estado de su organización utilizando estos métodos:

- Guión de Powershell – muestra qué usuarios tienen habilitados los registros de intercambio

- Informe de acceso condicional – muestra el uso actual de los protocolos básicos de autenticación

- Registros de inicio de sesión de Azure AD: muestra los inicios de sesión realizados con clientes de autenticación más antiguos.

secuencia de comandos de PowerShell

Ejecutar un script de PowerShell funciona como un buen punto de partida para mapear entornos de usuarios y servicios que necesitan ser mitigados.

Después de ejecutar varias rutinas de PowerShell, el equipo de Adaptive Shield creó este script de PowerShell (Ver la guía de guión completa ) combinarlos todos en un solo mensaje. El script genera un archivo: BasicProtocolsReport.csv. Este archivo muestra los usuarios y sus estados de registro más antiguos. El estado de cada registro se prueba con las políticas de autenticación, los servicios de buzón y las configuraciones de transmisión. La siguiente es una lista de cargas útiles completas:

- usuario

- has_mailbox: indica si el usuario tiene un buzón con licencia

- bloqueado – estado de la cuenta (habilitado / deshabilitado)

- mfa: estado de registro de autenticación multifactor

- auth_policy: nombre efectivo de la política de autenticación (si está configurado)

- is_ap_def: indica si la política de autenticación efectiva es la organización predeterminada o específica del usuario

- columnas de registro (activesync, imap, mapi, pop, smtp, outlookservice, powershell, ExchangeWebServices, autodiscover, OfflineAddressBook, rpc, ReportingWebServices) – Estado (VERDADERO: habilitado; FALSO: bloqueado)

- Columnas protocl_method (activesync, imap, mapi, pop, smtp, outlookservice): cada uno de estos protocolos se puede bloquear mediante la configuración del servicio de buzón, las políticas de autenticación y la configuración de transporte (configuración global para SMTP). Esta columna detalla qué métodos se utilizan para bloquear estos protocolos.

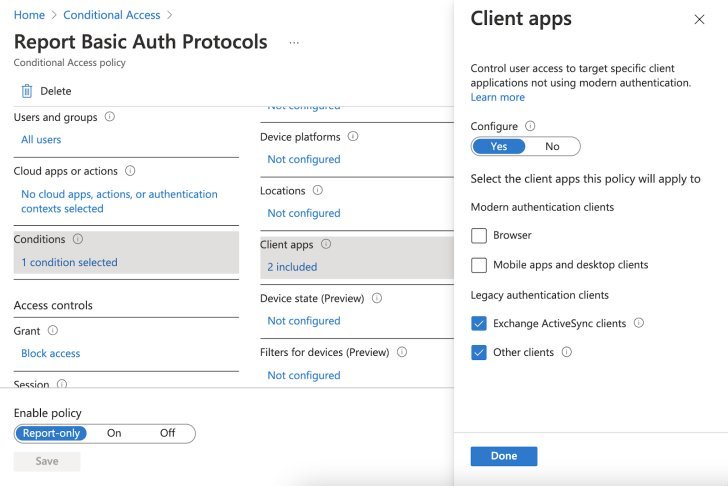

Acceso condicional: solo descripción general

Cree un informe de acceso condicional (consulte la Figura 1) que simule los usuarios y servicios que se verían afectados si bloqueara los protocolos básicos de autenticación. Este informe le brinda una descripción general de los usuarios y servicios que realmente usan los protocolos más antiguos.

El tiempo de ejecución propuesto para este informe es de tres meses durante el trimestre comercial para capturar usuarios inactivos y servicios esporádicos o programados.

|

| Figura 1: Generación de una descripción general de usuarios y servicios durante un período de 3 meses |

La verificación del informe y las referencias cruzadas de los resultados del script de PowerShell lo ayudarán a tener una mejor idea de los protocolos heredados en uso, lo que reduce la posibilidad de que falten servicios o de usuarios que todavía tienen protocolos de autenticación básicos en uso.

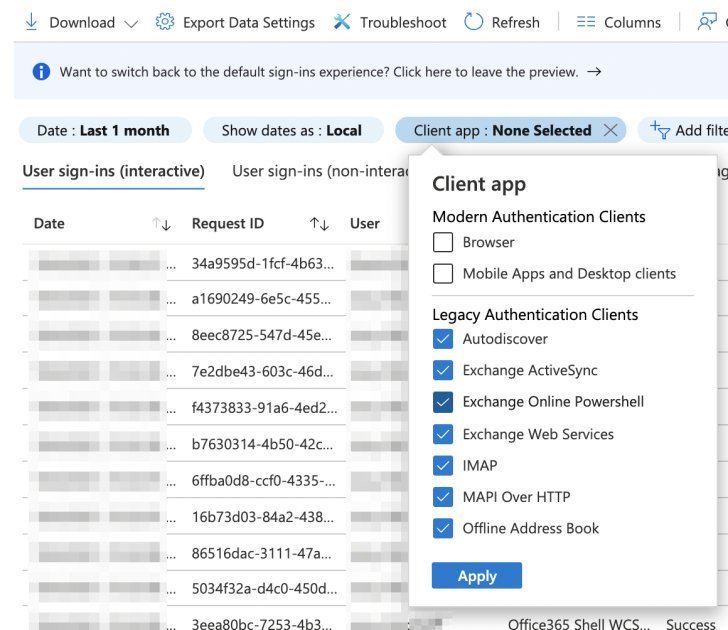

Registros de inicio de sesión de Azure AD

Los protocolos de inicio de sesión de Azure AD son otra forma útil de conocer su actitud. Al sumergirse en los registros y filtrar «Aplicaciones de cliente», puede detectar los inicios de sesión realizados con clientes de autenticación más antiguos.

|

| Figura 2: Revelar inicios de sesión realizados con clientes de autenticación más antiguos |

Recuerde que los registros de inicio de sesión de Azure se conservan hasta por 30 días y, si esta es la única táctica utilizada, es posible que pierda usuarios y servicios.

Descubra cómo SSPM puede automatizar este proceso por usted.

Bloqueo de acceso

Después de un cuidadoso examen y divulgación de todos los usos de los protocolos básicos de autenticación, es hora de bloquearlos.

Existen varios enfoques bien conocidos para bloquear los protocolos de autenticación, uno de los cuales es popular a través de políticas de acceso condicional.

Sin embargo, usar el acceso condicional como primera línea de defensa tiene sus inconvenientes.

Las políticas de acceso condicional se están procesando correo autenticación de primer factor. Esto significa que las credenciales pueden verse comprometidas (porque los comentarios aún se proporcionarán al cliente, lo que es una ventaja en un ataque de fuerza bruta, por ejemplo), por lo que no es necesario descifrar el buzón, pero un atacante puede intentar un contraseña verificada en otros sistemas.

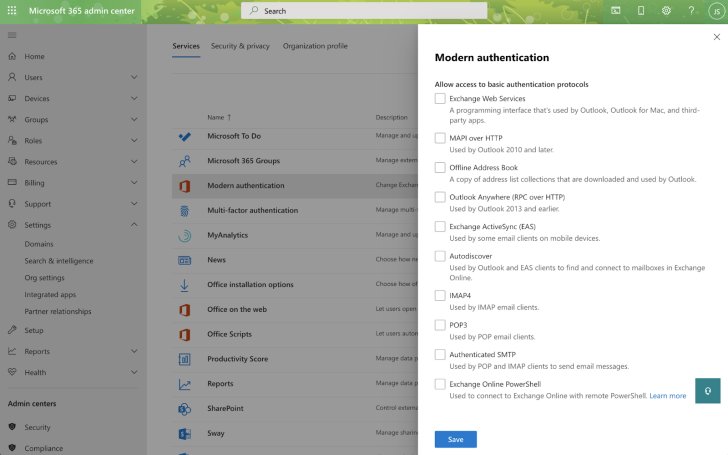

Política de autenticación

Comience en la fuente. Microsoft tiene una función dedicada para bloquear los protocolos de autenticación básicos, lo que facilita el control a través de la Consola de administración.

Vaya al Centro de administración de Office -> Configuración -> Configuración de la organización -> Autenticación avanzada y desmarque todos los protocolos de autenticación básicos (asegúrese de que la Autenticación avanzada esté marcada). Ver figura 3.

|

| Figura 3: No se comprueban todos los protocolos básicos de autenticación |

Cambiar la configuración en el Centro de administración crea una nueva política de autenticación y la establece como la política de organización predeterminada.

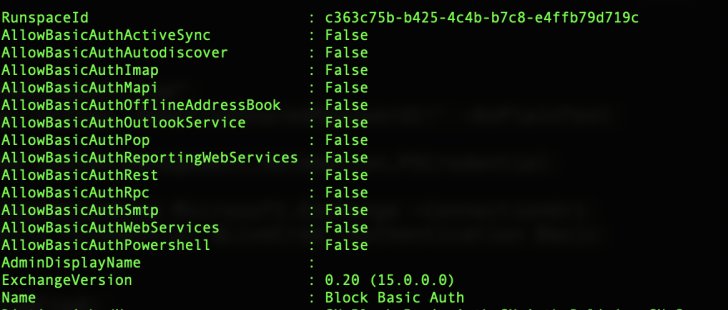

Use PowerShell para verificar:

$ default_policy = Get-OrganizationConfig | Seleccione Política de autenticación predeterminada;

Get-AuthenticationPolicy $ default_policy.DefaultAuthenticationPolicy;

Puede usar los comandos de PowerShell para establecer excepciones y asignar diferentes políticas de autenticación a usuarios específicos:

New-AuthenticationPolicy -Nombre «Grupo de ingeniería» -AllowBasicAuthImap

Establecer-Usuario-Identidad

-Política de autenticación

Este ejemplo crea una nueva política de autenticación denominada Grupo de ingeniería que habilita la autenticación IMAP básica y se la asigna al usuario.

Las políticas de autenticación son una necesidad, pero no son suficientes para detener el riesgo de verse comprometido solo por estos protocolos más antiguos. Las políticas de autenticación cubren clientes heredados, protocolos de buzón como IMAP y SMTP y otros clientes como PowerShell. Sin embargo, al igual que con el acceso condicional, incluso si el servicio está bloqueado, algunos clientes seguirán proporcionando comentarios (permitiendo que ciertos ataques cibernéticos obtengan con éxito una contraseña para una aplicación en otras aplicaciones SaaS). Para evitar esta retroalimentación incriminatoria, apague el servicio por completo.

El servicio solo se puede cerrar para los buzones que cubren los seis protocolos de los 13. El bloqueo de la política de autenticación cubre el resto.

Servicios de buzón y configuración de transferencia

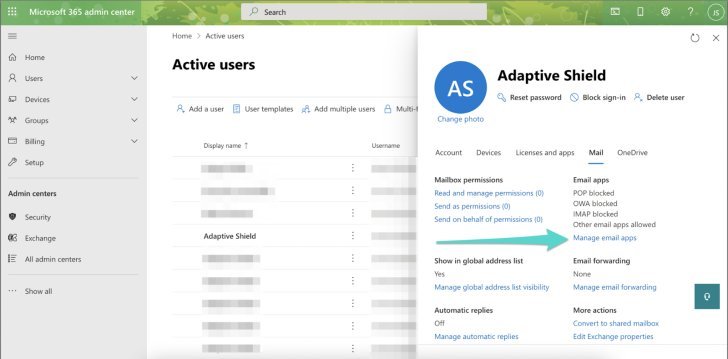

La desactivación del servicio de buzón (o la habilitación en caso de exclusión) se puede realizar mediante la interfaz de usuario para cada usuario.

Vaya al Centro de administración de Office -> Usuarios -> Usuarios activos -> seleccione usuarios (con buzón) -> pestaña Correo -> Administración de aplicaciones de correo electrónico y desmarque los protocolos básicos de autenticación: POP, IMAP, SMTP. Ver figura 4.

Recuerde que SMTP, MAPI sobre HTTP y Mobile (Exchange ActiveSync) admiten autenticación básica y avanzada.

|

| Figura 4. Los protocolos básicos de autenticación no están marcados |

Faltan varios buzones SMTP (las ediciones masivas de POP e IMAP se pueden encontrar en el Centro de administración de Exchange clásico).

La configuración de transporte controla toda la organización de Exchange y una de sus opciones es desactivar el servicio SMTP (básico y avanzado).

Use el comando PowerShell para deshabilitar SMTP globalmente.

Set-TransportConfig -SmtpClientAuthenticationDisabled $ verdadero

Para bloquear los protocolos de autenticación básicos para todos los buzones o un subconjunto, use las rutinas de Powershell:

$ Usuarios = Get-CASMailbox -ResultSize ilimitado

$ Usuarios | foreach {Set-CASMailbox -Identita $ _ -SmtpClientAuthenticationDisabled $ true -ActiveSyncEnabled $ false -ImapEnabled $ false -MapiEnabled $ false -PopEnabled $ false -OWAEnabled $ false}

Exclusiones

Hay casos en los que podría considerar excluir y habilitar protocolos más antiguos. Por ejemplo, un administrador que usa un dispositivo o script más antiguo que se desarrolló con protocolos más antiguos y ahora debe volver a desarrollarse puede requerir la exclusión.

En estos casos, se recomienda encarecidamente:

- Documento: Disponer de un procedimiento para las solicitudes y su justificación

- Límite: Establezca un período de tiempo que le dará tiempo al solicitante para resolver el problema que necesita de los protocolos más antiguos, ya sea el reemplazo del dispositivo o el tiempo para reescribir el código, etc.

- Acceso condicional: use controles compensatorios al permitir solo dispositivos específicos, o imponga IP, geofencing y otras restricciones a través de políticas de acceso condicional.

Conclusión

Administrar las configuraciones de SaaS empresarial es complicado, y esta guía está diseñada para ayudar a aliviar el dolor y facilitar la transición de los protocolos M365 heredados a los entornos modernos. El proceso consta de varios pasos y requiere una supervisión constante. Desde el descubrimiento de protocolos de autenticación heredados que están abiertos y utilizados por los usuarios y los procesos comerciales, hasta el bloqueo del acceso y la implementación y administración de excepciones, los equipos de seguridad deben sumergirse, corregir y administrar cualquier uso problemático del protocolo de autenticación.

En entornos grandes donde siempre hay cambios y miles de configuraciones, se recomienda que gestione las configuraciones SaaS incorrectas mediante la solución SaaS Security Posture Management (SSPM) automatizada.