Los piratas informáticos exploran Internet en busca de debilidades todo el tiempo, y si no quiere que su organización sea víctima, debe ser el primero en encontrar estos puntos débiles. En otras palabras, debe adoptar un enfoque proactivo para administrar sus vulnerabilidades, y un primer paso crucial para lograrlo es realizar una evaluación de vulnerabilidades.

Lea esta guía para saber cómo realizar evaluaciones de vulnerabilidades en su organización y adelantarse a los piratas informáticos.

Resumen

Herramientas de evaluación de vulnerabilidades

Las evaluaciones de vulnerabilidad son procesos automatizados realizados por escáneres. Esto los hace accesibles a una amplia audiencia. Muchos de los escáneres están dirigidos a expertos en ciberseguridad, pero existen soluciones personalizadas para administradores y desarrolladores de TI en organizaciones sin equipos de seguridad dedicados.

Los escáneres de vulnerabilidades vienen en varios tipos: algunos se destacan en el escaneo de redes, otros en aplicaciones web, dispositivos IoT o seguridad de contenedores. Si es una pequeña empresa, es probable que encuentre un único escáner de vulnerabilidades que cubra todos o la mayoría de sus sistemas. Sin embargo, las empresas más grandes con redes complejas pueden preferir combinar varios escáneres para lograr el nivel de seguridad deseado.

¿Cómo se realiza una evaluación de vulnerabilidad?

Con las herramientas adecuadas a mano, puede realizar una evaluación de vulnerabilidad siguiendo los siguientes pasos:

1. Descubrimiento de activos

Primero, debe decidir qué desea escanear, lo cual no siempre es tan simple como parece. Uno de los desafíos de ciberseguridad más comunes que enfrentan las organizaciones es la falta de visibilidad de su infraestructura digital y sus dispositivos conectados. Algunas razones para esto incluyen:

- Dispositivos móviles: Los teléfonos inteligentes, las computadoras portátiles y dispositivos similares están diseñados para desconectarse y volver a conectarse con frecuencia desde la oficina, así como desde los hogares de los empleados y, a menudo, desde otras ubicaciones remotas.

- Dispositivos IoT: Los dispositivos IoT son parte de la infraestructura corporativa pero pueden estar conectados principalmente a redes móviles.

- Infraestructura basada en la nube: Los proveedores de servicios en la nube facilitan la puesta en marcha de nuevos servidores según sea necesario sin la participación de TI.

A todos nos encantaría trabajar en una organización que estuviera perfectamente organizada, pero la realidad suele ser más complicada. Puede ser difícil simplemente realizar un seguimiento de lo que los diferentes equipos están poniendo en línea, o cambiando, en un momento dado. Esta falta de visibilidad es problemática porque es difícil proteger lo que no se puede ver. Afortunadamente, el aspecto de descubrimiento de este proceso se puede automatizar en gran medida.

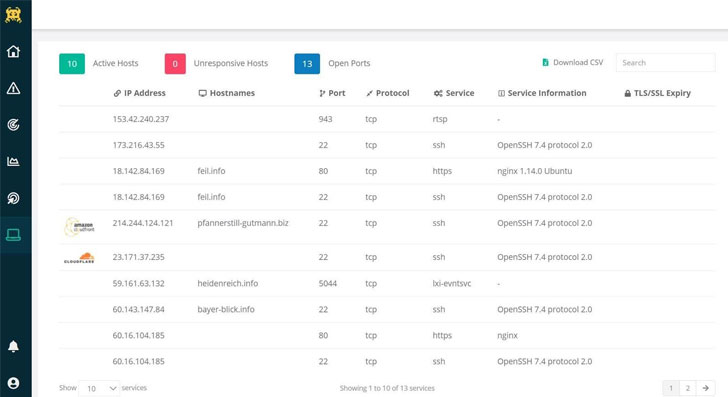

Por ejemplo, algunas herramientas modernas de evaluación de vulnerabilidades, como Intruder, pueden realizar el descubrimiento en sistemas públicos y conectarse directamente a los proveedores de la nube para identificar la infraestructura basada en la nube.

|

| Captura de pantalla de la página de red de Intruder que muestra los sistemas descubiertos |

2. Priorización

Una vez que sepa lo que tiene, la siguiente pregunta es si puede permitirse el lujo de ejecutar una evaluación de vulnerabilidad en todo ello. En un mundo perfecto, estaría ejecutando una evaluación de vulnerabilidades regularmente en todos sus sistemas. Sin embargo, los proveedores a menudo cobran por activo, por lo que la priorización puede ayudar cuando los presupuestos no pueden cubrir todos los activos que posee la empresa.

Algunos ejemplos de dónde puede desear priorizar son:

- Servidores orientados a Internet

- Aplicaciones orientadas al cliente

- Bases de datos que contienen información sensible

Vale la pena señalar que los dos vectores más comunes para ataques masivos o no dirigidos son:

- Sistemas orientados a Internet

- Laptops de empleados (a través de ataques de phishing)

Entonces, si no puede pagar nada más, al menos intente cubrirlos en el mismo orden.

3. Escaneo de vulnerabilidades

Los escáneres de vulnerabilidades están diseñados para identificar debilidades de seguridad conocidas y brindar orientación sobre cómo solucionarlas. Debido a que estas vulnerabilidades suelen informarse públicamente, hay mucha información disponible sobre el software vulnerable.

Los escáneres de vulnerabilidades utilizan esta información para identificar dispositivos y software vulnerables en la infraestructura de una organización. El escáner inicialmente envía sondas a los sistemas para identificar:

- Abrir puertos y ejecutar servicios

- Versiones de software

- Ajustes de configuración

Con base en esta información, el escáner a menudo puede identificar muchas vulnerabilidades conocidas en el sistema que se está probando.

Además, el escáner envía sondeos específicos para identificar vulnerabilidades individuales, que solo pueden probarse mediante el envío de un exploit seguro que demuestre que la debilidad está presente.

Estos tipos de sondeos pueden identificar vulnerabilidades comunes como ‘Inyección de comandos’ o ‘secuencias de comandos entre sitios (XSS)’ o el uso de nombres de usuario y contraseñas predeterminados para un sistema.

Dependiendo de la infraestructura que esté escaneando (y particularmente de cuán expansivos sean los sitios web), el escaneo de vulnerabilidades puede demorar entre unos minutos y unas pocas horas.

4. Análisis de resultados y remediación

Una vez completada la exploración de vulnerabilidades, el explorador proporciona un informe de evaluación. Al leer y desarrollar planes de remediación basados en este informe, debe considerar lo siguiente:

- Gravedad: un escáner de vulnerabilidades debe etiquetar una vulnerabilidad potencial en función de su gravedad. Al planificar la remediación, concéntrese primero en las vulnerabilidades más graves, pero evite ignorar el resto para siempre. No es raro que los hackers encadenen varias vulnerabilidades leves para crear un exploit. Un buen escáner de vulnerabilidad sugerirá plazos para solucionar cada problema.

- Exposición de vulnerabilidad: recordando la priorización anterior, no todas las vulnerabilidades se encuentran en los sistemas de cara al público. Es más probable que los sistemas orientados a Internet sean explotados por cualquier atacante aleatorio que escanee Internet, lo que los convierte en una prioridad más alta para la reparación. Después de eso, querrá priorizar las computadoras portátiles de los empleados con software vulnerable instalado. Además, es posible que deba priorizarse cualquier sistema que albergue datos especialmente confidenciales o que pueda afectar negativamente a su empresa por encima de los demás.

En la mayoría de los casos, hay un parche publicado públicamente para corregir una vulnerabilidad detectada, pero a menudo también puede requerir un cambio de configuración u otra solución alternativa. Después de aplicar una corrección, también es una buena idea volver a escanear el sistema para asegurarse de que la corrección se aplicó correctamente.

Si no es así, el sistema aún puede ser vulnerable a la explotación. Además, si el parche presenta nuevos problemas de seguridad, como errores de configuración de seguridad (aunque son raros), este análisis puede descubrirlos y permitir que también se corrijan.

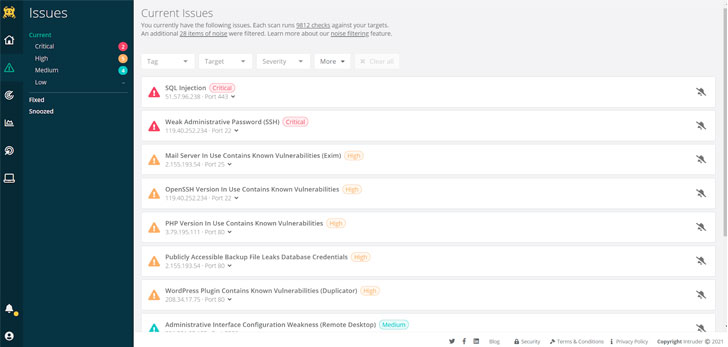

|

| Intruder utiliza un algoritmo único para priorizar los problemas que dejan sus sistemas expuestos, lo que hace que sea particularmente fácil descubrir qué presenta el mayor riesgo. |

5. Ciberseguridad continua

Un escaneo de vulnerabilidad proporciona una instantánea de un punto en el tiempo de las vulnerabilidades presentes en la infraestructura digital de una organización. Sin embargo, las nuevas implementaciones, los cambios de configuración, las vulnerabilidades recién descubiertas y otros factores pueden hacer que la organización vuelva a ser vulnerable rápidamente. Por esta razón, debe hacer que la gestión de vulnerabilidades sea un proceso continuo en lugar de un ejercicio de una sola vez.

Dado que se introducen muchas vulnerabilidades cuando se desarrolla el software, las empresas de desarrollo de software más progresistas integran evaluaciones de vulnerabilidad automatizadas en sus canalizaciones de integración e implementación continuas (CI/CD).

Esto les permite identificar y corregir vulnerabilidades antes de que se lance el software, evitando la posibilidad de explotación y la necesidad de desarrollar y enviar parches para el código vulnerable.

Para concluir

Las evaluaciones periódicas de vulnerabilidad son críticas para una sólida postura de ciberseguridad. La gran cantidad de vulnerabilidades que existen y la complejidad de la infraestructura digital de una empresa promedio significan que es casi seguro que una organización tenga al menos una vulnerabilidad sin parchear que la ponga en riesgo.

Encontrar estas vulnerabilidades antes de que un atacante pueda significar la diferencia entre un ataque fallido y una filtración de datos costosa y vergonzosa o una infección de ransomware.

Una de las mejores cosas de las evaluaciones de vulnerabilidad es que puede hacerlo usted mismo e incluso automatizar el proceso. Al obtener las herramientas adecuadas y realizar escaneos de vulnerabilidades regulares, puede reducir drásticamente su riesgo de ciberseguridad.

La plataforma de evaluación de vulnerabilidades de Intruder

Intruder es una herramienta de evaluación de vulnerabilidades totalmente automatizada diseñada para verificar su infraestructura en busca de más de 10,000 debilidades conocidas. Está diseñado para ahorrarle tiempo mediante la ejecución proactiva de escaneos de seguridad, el monitoreo de cambios en la red, la sincronización de sistemas en la nube y más. Intruder genera un informe que describe los problemas y ofrece consejos de remediación procesables, para que pueda encontrar y corregir sus vulnerabilidades antes de que los piratas informáticos las alcancen.

Intruder ofrece una prueba gratuita de 30 días de su plataforma de evaluación de vulnerabilidades. ¡Visite su sitio web hoy para probarlo!