Cisco Systems ha lanzado actualizaciones de seguridad que abordan vulnerabilidades en varios productos de Cisco que podrían ser aprovechadas por un atacante para iniciar sesión como raíz y tomar el control de los sistemas vulnerables.

Esta vulnerabilidad se rastreó como CVE-2021-40119 y se calificó severamente con 9.8 de un máximo de 10 en el sistema de calificación CVSS y se deriva de un mecanismo de autenticación SSH de Cisco Policy Suite débil.

«Un atacante podría explotar la vulnerabilidad conectándose a un dispositivo afectado a través de SSH», explicó el administrador jefe de la red en una advertencia, y agregó que «una explotación exitosa podría permitir que un atacante inicie sesión en el sistema afectado como root». Cisco dijo que el error se descubrió durante las pruebas de seguridad internas.

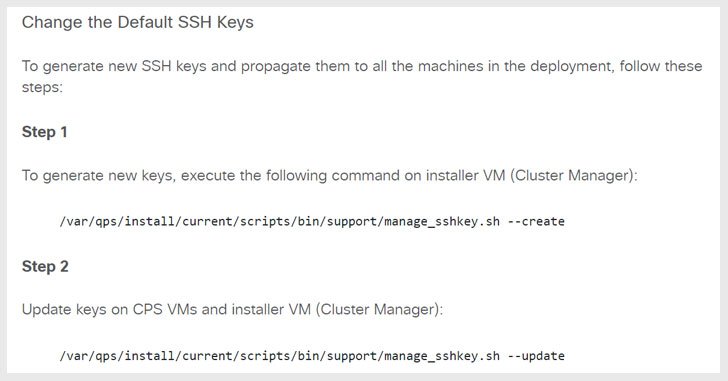

Cisco Policy Suite versión 21.2.0 y posterior también crea automáticamente nuevas claves SSH durante la instalación, y cambiar las claves SSH predeterminadas para dispositivos actualizados desde la versión 21.1.0 requiere un proceso manual.

Cisco también está abordando varias vulnerabilidades críticas que afectan la interfaz de administración de conmutadores basada en web de Cisco Catalyst Passive Optical Network (PON), lo que podría permitir que un atacante remoto no autenticado inicie sesión con una cuenta de depuración local existente y tome el control. modificar la configuración del dispositivo.

Las vulnerabilidades afectan a los siguientes dispositivos:

- Interruptor de catalizador PON CGP-ONT-1P

- Interruptor de catalizador PON CGP-ONT-4P

- Interruptor de catalizador PON CGP-ONT-4PV

- Interruptor de catalizador PON CGP-ONT-4PVC

- Interruptor de catalizador PON CGP-ONT-4TVCW

Marco Wiorek de Hotzone GmbH fue premiado por reportar tres vulnerabilidades a las que se les asignaron identificadores CVE-2021-34795 (puntuación CVSS: 10,0), CVE-2021-40113 (puntaje CVSS: 10.0), un CVE-2021-40112 (puntuación CVSS: 8,6).

Finalmente, Cisco solucionó otros dos errores muy serios en los conmutadores Cisco Small Business Series y Cisco AsyncOS que podrían permitir que oponentes remotos no autenticados obtengan acceso no autorizado a la interfaz web de administración del conmutador y realicen denegación de servicio (DoS).

- CVE-2021-34739 (Puntuación CVSS: 8,1) – Vulnerabilidad al reproducir las credenciales de sesión del conmutador Cisco Small Business Series

- CVE-2021-34741 (Puntuación CVSS: 7,5) – Dispositivo de seguridad de correo electrónico de Cisco (ESA) Negación de vulnerabilidad