Muchas brechas de seguridad importantes han ocurrido en los últimos años. Estas violaciones subrayan el hecho de que la defensa cibernética tradicional se ha vuelto lamentablemente inadecuada y que se necesitan defensas más fuertes. Como tal, muchas organizaciones se han movido a un modelo de seguridad de confianza cero.

El modelo de seguridad de confianza cero se basa en la idea de que no se debe confiar implícitamente en ningún recurso de TI. Antes de la introducción de la seguridad de confianza cero, se confiaba en el usuario que se autenticaba en la red durante la duración de su sesión, al igual que el dispositivo del usuario.

En el modelo de confianza cero, un usuario ya no se considera confiable simplemente porque ingresó una contraseña al comienzo de su sesión. En su lugar, la identidad del usuario se autentica mediante la autenticación multifactor y se le puede pedir al usuario que se vuelva a autenticar si intenta acceder a recursos que son particularmente confidenciales o si el usuario intenta hacer algo inusual.

Resumen

¿Qué tan difícil es establecer confianza cero en su organización?

La seguridad Zero Trust puede ser difícil de implementar por varias razones. Primero, la seguridad de confianza cero a menudo significa operar de una manera completamente diferente a la que están acostumbrados la TI y los usuarios de la organización. Para el departamento de TI, esto casi siempre significa aprender nuevas habilidades y renunciar a ciertos privilegios. Para los usuarios finales, pasar a la seguridad de confianza cero puede significar trabajar en un entorno mucho más estricto.

Otra cosa que dificulta la implementación de la seguridad de confianza cero es que la confianza cero puede considerarse mejor que las organizaciones estatales buscan lograr. No hay ningún producto que una organización pueda comprar que lo traduzca instantáneamente en un modelo de confianza cero. Del mismo modo, no existe ningún procedimiento que una organización pueda utilizar para configurar sus recursos de TI en confianza cero. La forma en que se implementa la confianza cero varía mucho entre las organizaciones.

¿Qué tipos de seguridad adicional proporciona el modelo de confianza cero?

Si bien a veces es tentador pensar que el modelo de confianza cero está centrado en el usuario, la confianza cero en realidad significa garantizar que todas las acciones se puedan verificar y que ninguna acción se pueda realizar sin la verificación adecuada. Cada implementación de Zero Trust es diferente, pero aquí hay algunos atributos que comúnmente forman parte de Zero Trust:

- Se requiere autenticación multifactor para todas las cuentas de usuario. Además, se les puede pedir a los usuarios que prueben su identidad si permanecen conectados durante demasiado tiempo, intentan hacer algo inusual o intentan obtener acceso a información confidencial.

- Los dispositivos se verifican para garantizar que no estén en peligro. En el pasado, los usuarios iniciaban sesión casi exclusivamente desde escritorios corporativos unidos a un dominio que estaban restringidos por políticas de grupo y otros mecanismos de seguridad. Hoy en día, es igualmente común que un usuario inicie sesión desde un dispositivo personal. El modelo de confianza cero a menudo se enfoca en garantizar que un dispositivo cumpla con ciertos criterios antes de permitirle acceder a la red. Por ejemplo, es posible que se requiera que un dispositivo Windows tenga el Firewall de Windows habilitado, el software antivirus instalado y las últimas actualizaciones de Windows instaladas.

- El enfoque menos privilegiado es la norma. Los usuarios tienen acceso solo a los recursos que el usuario necesita para su trabajo, y nada más. Además, los usuarios solo tendrán acceso de escritura al recurso si dicho acceso es necesario.

- La IA se utiliza para aumentar la seguridad. La inteligencia artificial y el aprendizaje automático monitorean la red y detectan cualquier tipo de comportamiento anormal que pueda indicar un problema de seguridad.

¿Algún ejemplo en el que un modelo de confianza cero prevenga un ataque cibernético?

La mayoría de las infracciones de seguridad podrían detenerse con un modelo de confianza cero. Tomemos, por ejemplo, la infame violación de datos en Target en 2013. Los atacantes obtuvieron acceso a Target Gateway a través de credenciales robadas y posteriormente explotaron varias vulnerabilidades para obtener acceso a la base de datos de servicio al cliente.

El principio de confianza cero de la autenticación multifactor podría, en primer lugar, detener el uso de credenciales robadas. Incluso si un atacante logra iniciar sesión, la implementación exitosa del acceso con privilegios mínimos podría evitar que el atacante acceda a la base de datos o multiplique el malware (que también fue parte del ataque). Además, los mecanismos de aprendizaje automático orientados a la seguridad podrían detectar actividades inusuales y detener un ataque.

¿Y qué hay de confiar en el personal de TI?

Aunque el modelo de confianza cero se aplica más comúnmente a los sistemas de TI, también es importante darse cuenta de que los empleados pueden comprometer la seguridad de una organización de muchas maneras sin tener que atacar directamente el sistema de TI. Incluso algo tan simple como llamar al mostrador de servicio de la organización puede comprometer la seguridad de una organización.

Si un usuario se comunicó con la mesa de servicio de la organización para obtener ayuda con un problema, como restablecer una contraseña, es probable que el técnico tome medidas para verificar la identidad del usuario. Esto puede implicar hacerle una pregunta de seguridad al usuario, como su número de identificación de empleado. El problema es que hay muchas formas en que un atacante puede obtener esta información y usarla para hacerse pasar por un usuario legítimo y obtener acceso a su cuenta a través de un restablecimiento de contraseña falso.

Un agente de la mesa de servicio también puede representar una amenaza para la seguridad de una organización. Esto se debe a que a menudo no hay nada que impida que el técnico simplemente restablezca la contraseña del usuario (sin recibir una solicitud de restablecimiento de contraseña) y luego obtenga acceso a la cuenta de usuario usando la contraseña de restablecimiento.

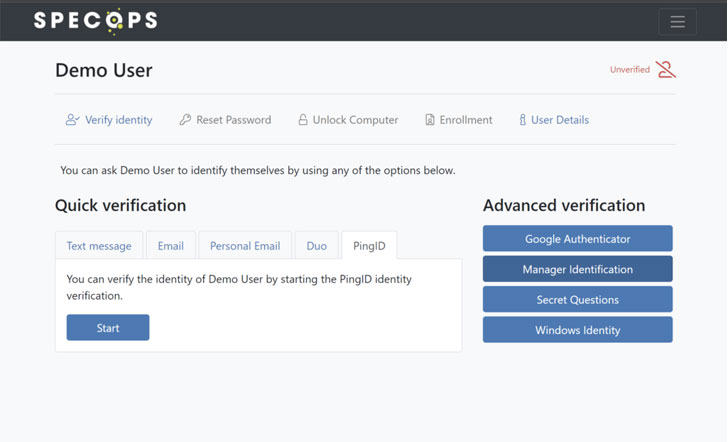

Specops Secure Service Desk puede ayudar a eliminar este tipo de riesgos de seguridad, lo cual está en línea con los principios de seguridad de confianza cero. Por ejemplo, un técnico de la mesa de ayuda puede verificar la identidad de un usuario enviando un código único al dispositivo móvil del usuario o usando un servicio de autenticación de terceros, como Okta Verify, PingID, Duo Security o Symantec VIP, para verificar la la identidad del usuario. . Al mismo tiempo, esta herramienta puede evitar que un técnico restablezca la contraseña de un usuario si el usuario no verifica su identidad, lo que confirma que el usuario ha solicitado un restablecimiento de contraseña, en lugar de que el técnico se vuelva loco.

|

| Specops Secure Service Desk en el backend |

Conclusión

Aunque los sistemas de TI deben configurarse de acuerdo con los principios de confianza cero, la seguridad de la organización está, en última instancia, en manos de los usuarios y el personal de TI. El software como Specops Secure Service Desk puede ayudar a garantizar que los usuarios y los técnicos de la mesa de ayuda cumplan con los requisitos de seguridad de una organización.