A medida que continúa la investigación sobre el ataque a la cadena de suministro de SolarWinds, nuevas pruebas forenses digitales han sacado a la luz que un actor de amenazas independiente puede haber estado abusando del software Orion del proveedor de infraestructura de TI para lanzar una puerta trasera persistente similar en los sistemas de destino.

«La investigación de todo el compromiso de SolarWinds condujo al descubrimiento de un malware adicional que también afecta el producto SolarWinds Orion, pero se ha determinado que probablemente no esté relacionado con este compromiso y sea utilizado por un actor de amenazas diferente», dijo el viernes el equipo de investigación de Microsoft 365. en una publicación que detalla el malware Sunburst.

Lo que hace que el malware recientemente revelado, denominado «Supernova», sea diferente es que, a diferencia de Sunburst DLL, Supernova («app_web_logoimagehandler.ashx.b6031896.dll») no está firmado con un certificado digital legítimo de SolarWinds, lo que indica que el compromiso puede no estar relacionado con el ataque a la cadena de suministro previamente revelado.

En un artículo independiente, los investigadores de Palo Alto Networks dijeron que el malware Supernova se compila y ejecuta en la memoria, lo que permite al atacante eludir los sistemas de detección y respuesta (EDR) de punto final e «implementar .NET con todas las funciones, y presumiblemente sofisticadas». programas en reconocimiento, movimiento lateral y otras fases de ataque”.

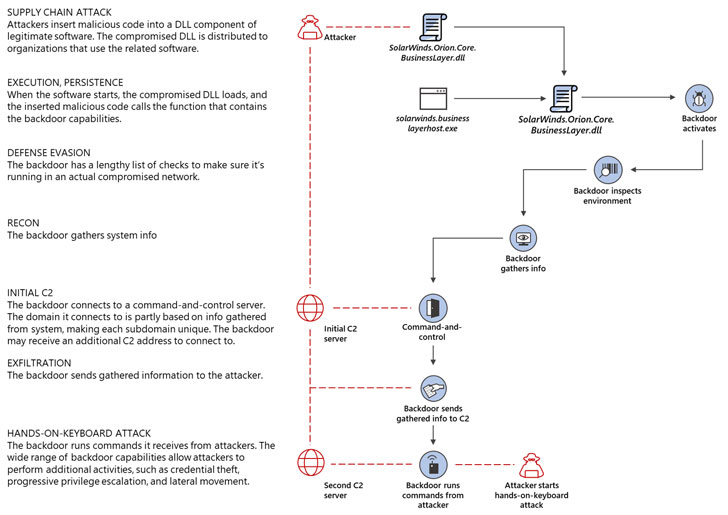

Cómo funciona la puerta trasera Sunburst

El descubrimiento es otra indicación de que, además de ser un vector de infección lucrativo para los actores de amenazas, la violación de SolarWinds, que arrojó una amplia red de 18,000 empresas y agencias gubernamentales, se ejecutó con un alcance mucho más amplio y una sofisticación extraordinaria.

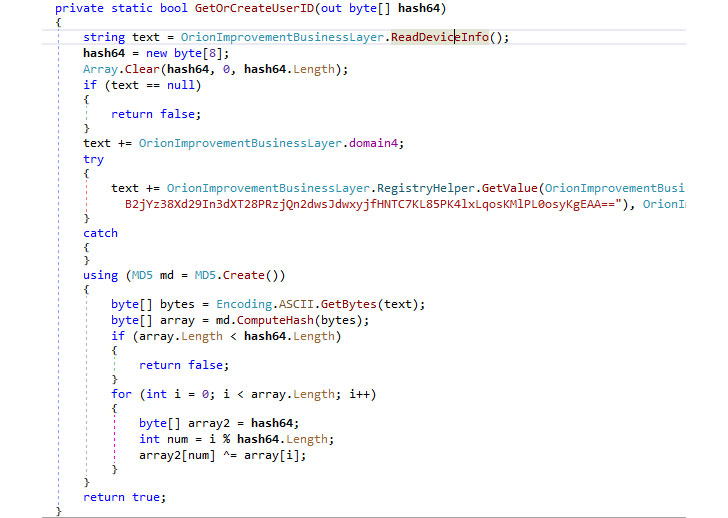

Los adversarios usaron lo que se llama un ataque a la cadena de suministro, explotando las actualizaciones del software de administración de red SolarWinds Orion que la compañía distribuyó entre marzo y junio de este año para plantar un código malicioso en un archivo DLL (también conocido como Sunburst o Solorigate) en los servidores de los objetivos que es capaz de sigilosamente recopilando información crítica, ejecutando comandos remotos y exfiltrando los resultados a un servidor controlado por un atacante.

El análisis del modus operandi de Solorigate también reveló que la campaña optó por robar datos solo de un grupo selecto de miles de víctimas, optando por intensificar sus ataques en función de la información recopilada durante un reconocimiento inicial del entorno objetivo para cuentas y activos de alto valor. .

La escalada involucra el servidor de comando y control (C2) predefinido, un dominio ahora hundido llamado «avsvmcloud[.]com «- respondiendo al sistema infectado con un segundo servidor C2 que permite que la puerta trasera Sunburst ejecute comandos específicos para la exploración de escalada de privilegios, robo de credenciales y movimiento lateral.

El hecho de que el archivo DLL comprometido esté firmado digitalmente implica un compromiso del canal de distribución o desarrollo de software de la empresa, con evidencia que sugiere que los atacantes han estado realizando una prueba de la campaña desde octubre de 2019.

Los archivos de octubre no tenían una puerta trasera incrustada en la forma en que lo hicieron las actualizaciones de software posteriores que los clientes de SolarWinds Orion descargaron en la primavera de 2020; más bien, se usó principalmente para probar si las modificaciones aparecían en las actualizaciones recién lanzadas como se esperaba.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), en una alerta la semana pasada, dijo que encontró evidencia de vectores de infección iniciales que usaban fallas distintas al software SolarWinds.

Cisco, VMware y Deloitte confirman instalaciones maliciosas de Orion

Las firmas de ciberseguridad Kaspersky y Symantec han dicho que cada una identificó a 100 clientes que descargaron el paquete troyano que contenía la puerta trasera Sunburst, y este último encontró rastros de una carga útil de segunda etapa llamada Teardrop en una pequeña cantidad de organizaciones.

El número específico de víctimas infectadas sigue siendo desconocido en este momento, pero ha aumentado constantemente desde que la firma de seguridad cibernética FireEye reveló que había sido violada a través del software de SolarWinds a principios de este mes. Hasta el momento, varias agencias gubernamentales de EE. UU. y empresas privadas, incluidas Microsoft, Cisco, Equifax, General Electric, Intel, NVIDIA, Deloitte y VMware, informaron haber encontrado el malware en sus servidores.

«Tras el anuncio del ataque de SolarWinds, Cisco Security comenzó de inmediato nuestros procesos de respuesta a incidentes establecidos», dijo Cisco en un comunicado enviado a The Hacker News por correo electrónico.

«Hemos aislado y eliminado las instalaciones de Orion de una pequeña cantidad de entornos de laboratorio y terminales de empleados. En este momento, no se conoce ningún impacto en los productos, servicios o datos de los clientes de Cisco. Continuamos investigando todos los aspectos de esta situación en evolución con la máxima prioridad».

FireEye fue el primero en exponer la campaña de espionaje de gran alcance el 8 de diciembre después de descubrir que el actor de amenazas había robado su arsenal de herramientas de prueba de penetración del Red Team, convirtiéndolo hasta ahora en el único caso en el que los atacantes escalaron el acceso hasta el momento. Ningún gobierno extranjero ha anunciado compromisos de sus propios sistemas.

Aunque los informes de los medios han citado que es obra de APT29, Rusia ha negado su participación en la campaña de piratería. Las empresas de ciberseguridad y los investigadores de FireEye, Microsoft y Volexity tampoco han atribuido estos ataques al actor de amenazas.