El iPhone del reportero del New York Times Ben Hubbard fue atacado repetidamente por la herramienta de software espía Pegasus de NSO Group durante un período de tres años, desde junio de 2018 hasta junio de 2021, lo que provocó infecciones dos veces en julio de 2020 y junio de 2021.

El Citizen Lab de la Universidad de Toronto, que publicó los resultados el domingo, dijo que «el ataque ocurrió cuando informó sobre Arabia Saudita y escribió un libro sobre el príncipe heredero de Arabia Saudita, Mohammed bin Salman». El instituto de investigación no atribuyó la infiltración a un gobierno específico.

En una declaración compartida con Hubbard, la compañía israelí negó su participación en los ataques y rechazó los hallazgos como «especulaciones», y señaló que el periodista no era «el objetivo de Pegasus entre ningún cliente de NSO».

Hasta la fecha, se cree que NSO Group ha utilizado al menos tres explotaciones de iOS diferentes: la explotación de clic cero de iMessage en diciembre de 2019, la explotación de KISMET para iOS 13.5.1 e iOS 13.7 desde julio de 2020 y la explotación de FORCEDENTRY para iOS. 14.x a 14.7.1 a partir de febrero de 2021.

Vale la pena señalar que la actualización de Apple iOS 14 incluye BlastDoor Framework, que está diseñado para dificultar los clics cero, aunque FORCEDENTRY socava explícitamente esta función de seguridad integrada en el sistema operativo, lo que llevó a Apple a lanzar una actualización en septiembre para solucionar este problema. vulnerabilidad. . 2021

|

| abuso violento en el teléfono de un activista saudita |

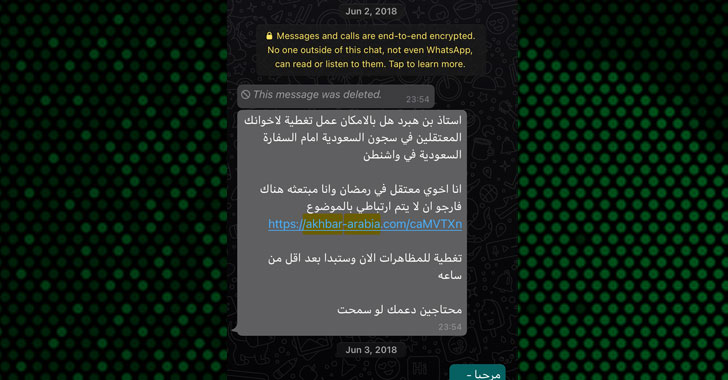

Una investigación forense de la campaña reveló que el iPhone de Hubbard había sido pirateado con éxito mediante el software de seguimiento dos veces, el 12 de julio de 2020 y el 13 de junio de 2021, una vez a través de las vulnerabilidades de iMessage de clic cero de KISMET y FORCEDENTRY, después de dos intentos fallidos de SMS anteriores. y WhatsApp en 2018.

El lanzamiento es el más reciente de una larga lista de casos documentados de activistas, periodistas y jefes de estado atacando o pirateando con «spyware de nivel militar» corporativo. Una revelación anterior en julio reveló el mal uso generalizado de la herramienta por parte de varios gobiernos autoritarios para facilitar los abusos contra los derechos humanos en todo el mundo.

Los hallazgos también son particularmente significativos a la luz de una nueva regla provisional aprobada por el gobierno de los EE. UU. que requiere que las empresas de software de violación de la seguridad obtengan una licencia del Departamento de Comercio antes de exportar dichos «artículos de seguridad cibernética» a países de «seguridad nacional o armas». destrucción masiva ‘. temores de destrucción «.

“Mientras salvemos nuestras vidas en dispositivos vulnerables y las empresas de vigilancia puedan ganar millones de dólares vendiendo formas de explotarlos, nuestra defensa es limitada, especialmente si el gobierno decide que quiere nuestros datos”, escribió Hubbard en Nueva York. Veces.

«Ahora estoy limitando la información que guardo en mi teléfono. A menudo reinicio mi teléfono, lo que puede eliminar (pero no desactivar) algunos programas espía. Y cuando sea posible, recurriré a una de las pocas opciones que pueden». Todavía tengo: dejo mi teléfono y me encuentro con la gente cara a cara «, agregó Hubbard.