El troyano bancario recientemente descubierto ha sido capturado usando plataformas legítimas como YouTube y Pastebin para almacenar sus configuraciones remotas encriptadas y los sistemas Windows infectados del comandante, lo que lo convierte en el miembro más reciente de la larga lista de malware latinoamericano (LATAM) después de Guilds, Javali , Melcoz, Grandoreiro, Mekotio, Casbaneiro, Amavaldo, Vadokrist y Janeleiro.

El actor de la amenaza detrás de esta familia de malware, apodado «Numando“- se supone que ha estado activo desde al menos 2018.

«[Numando brings] técnicas nuevas e interesantes para los trucos de los troyanos bancarios latinoamericanos, como el uso de archivos ZIP aparentemente inutilizables o la asociación de payloads con imágenes cebo BMP”, dijeron los investigadores de ESET en un análisis técnico publicado el viernes. «Geográficamente, se enfoca casi exclusivamente en Brasil con raras campañas en México y España».

El malware, escrito en Delphi, viene con una serie de características de puerta trasera que le permiten controlar máquinas infectadas, simular acciones de mouse y teclado, reiniciar y apagar hosts, mostrar ventanas emergentes, tomar capturas de pantalla y finalizar procesos de navegación. Numando se está propagando «casi exclusivamente» a través de campañas de spam que, según una empresa de ciberseguridad, han atrapado hasta el momento a varios cientos de víctimas.

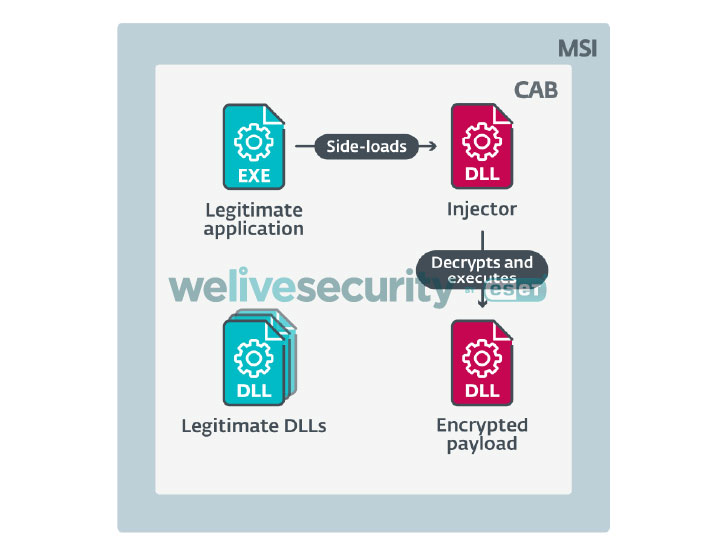

Los ataques comienzan con un mensaje de phishing que viene con un archivo adjunto ZIP que contiene el instalador de MSI, que a su vez contiene un archivo de gabinete con una aplicación legítima, un inyector y un DLL de caballo de Troya encriptado para Numando Banking. Al ejecutar el MSI, se inicia la aplicación, lo que provoca que el módulo inyector se cargue desde el lateral y descifra la última fase de la carga del malware.

En la cadena de distribución alternativa observada por ESET, el malware adopta la forma de un archivo BMP «sospechosamente grande» pero válido, del que el inyector extrae y ejecuta el troyano bancario Numando. La campaña se destaca porque utiliza títulos y descripciones de videos de YouTube, ahora descargados, para almacenar configuraciones remotas, como la dirección IP del servidor de comando y control.

«[The malware] usa ventanas emergentes falsas, incluye una función de puerta trasera y usa MSI [installer]»Es el único troyano bancario de LATAM escrito en Delphi que utiliza un inyector que no es de Delphi, y su formato de configuración remota es único, por lo que hay dos factores confiables para identificar esta familia de malware».