Los clústeres informáticos de alto rendimiento que pertenecen a las redes universitarias, así como los servidores asociados con las agencias gubernamentales, los proveedores de seguridad de puntos finales y los proveedores de servicios de Internet, han sido objeto de una puerta trasera recientemente descubierta que brinda a los atacantes la capacidad de ejecutar comandos arbitrarios en los sistemas de forma remota.

La firma de seguridad cibernética ESET nombró al malware «Kobalos», un guiño a una «criatura traviesa» del mismo nombre de la mitología griega, por su «pequeño tamaño de código y muchos trucos».

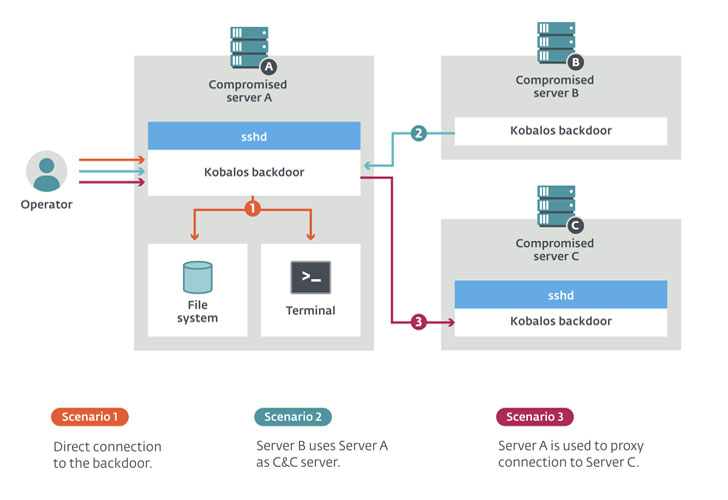

«Kobalos es una puerta trasera genérica en el sentido de que contiene comandos amplios que no revelan la intención de los atacantes», dijeron los investigadores Marc-Etienne M. Léveillé e Ignacio Sanmillan en un análisis realizado el martes. «En resumen, Kobalos otorga acceso remoto al sistema de archivos, brinda la capacidad de generar sesiones de terminal y permite conexiones de proxy a otros servidores infectados con Kobalos».

Además de rastrear el malware hasta ataques contra una serie de objetivos de alto perfil, ESET dijo que el malware es capaz de apuntar a máquinas Linux, FreeBSD, Solaris y posiblemente AIX y Windows, con referencias de código que apuntan a Windows 3.11 y Windows 95 heredado. sistemas operativos.

Se cree que las infecciones de Kobalos comenzaron a fines de 2019 y desde entonces han continuado activas durante 2020.

El vector de compromiso inicial utilizado para implementar el malware y el objetivo final del actor de la amenaza aún no está claro, pero la presencia de un cliente OpenSSH troyanizado en uno de los sistemas comprometidos alude a la posibilidad de que «el robo de credenciales podría ser una de las formas». Kobalos se propaga «.

No se encontraron otros artefactos de malware en los sistemas, ni ha habido ninguna evidencia que pudiera revelar la intención de los atacantes.

«No hemos encontrado ninguna pista que indique si roban información confidencial, buscan ganancias monetarias o buscan otra cosa», dijeron los investigadores.

Pero lo que descubrieron muestra que el malware multiplataforma alberga algunas técnicas inusuales, incluidas características que podrían convertir cualquier servidor comprometido en un servidor de comando y control (C&C) para otros hosts comprometidos por Kobalos.

En otras palabras, las máquinas infectadas se pueden usar como proxies que se conectan a otros servidores comprometidos, que luego los operadores pueden aprovechar para crear nuevas muestras de Kobalos que usan este nuevo servidor C&C para crear una cadena de proxy que consta de múltiples servidores infectados para llegar a su objetivos

Para mantener el sigilo, Kobalos autentica las conexiones con las máquinas infectadas mediante una contraseña de 32 bytes que se genera y luego se cifra con una clave privada RSA de 512 bits. Posteriormente, se utiliza un conjunto de claves RC4, una para el tráfico entrante y una para el tráfico saliente, para las comunicaciones con el servidor C&C.

La puerta trasera también aprovecha un complejo mecanismo de ofuscación para frustrar el análisis forense llamando recursivamente al código para realizar una amplia gama de subtareas.

«Las numerosas funciones bien implementadas y las técnicas de evasión de la red muestran que los atacantes detrás de Kobalos tienen mucho más conocimiento que el típico autor de malware que apunta a Linux y otros sistemas que no son Windows», dijeron los investigadores.

«Sus objetivos, al ser de un perfil bastante alto, también muestran que el objetivo de los operadores de Kobalos no es comprometer tantos sistemas como sea posible. Su pequeña huella y sus técnicas de evasión de red pueden explicar por qué pasó desapercibido hasta que nos acercamos a las víctimas con los resultados. de nuestro escaneo de Internet».