Un ataque cibernético que descarriló los sitios web del Ministerio de Transporte de Irán y su sistema ferroviario nacional a principios de este mes, causando interrupciones generalizadas en los servicios de trenes, fue el resultado de un malware de limpiaparabrisas reutilizable nunca antes visto llamado «Meteor».

La campaña, denominada «MeteorExpress», no se ha relacionado con ningún grupo de amenazas previamente identificado ni con ataques adicionales, lo que lo convierte en el primer incidente relacionado con el despliegue de este malware, según investigadores de la firma iraní de antivirus Amn Pardaz y SentinelOne. Se cree que Meteor ha estado en proceso durante los últimos tres años.

«A pesar de la falta de indicadores específicos de compromiso, pudimos recuperar la mayoría de los componentes del ataque», señaló el investigador principal de amenazas de SentinelOne, Juan Andres Guerrero-Saade. «Detrás de esta extravagante historia de trenes detenidos y trolls simplistas, encontramos las huellas dactilares de un atacante desconocido», y agregó que la ofensiva está «diseñada para paralizar los sistemas de la víctima, sin dejar ningún recurso de reparación simple a través de la administración del dominio o la recuperación de instantáneas».

El 9 de julio, el sistema de trenes iraní quedó paralizado tras un gran ataque, y los piratas informáticos desfiguraron las pantallas electrónicas para indicar a los pasajeros que dirigieran sus quejas al número de teléfono de la oficina del líder supremo iraní, el ayatolá Ali Khamenei. Se dice que el incidente causó un «caos sin precedentes» en las estaciones con cientos de trenes retrasados o cancelados.

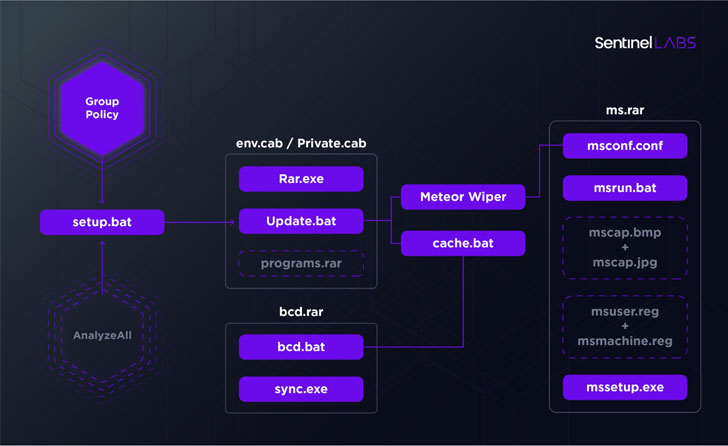

Ahora, según SentinelOne, la cadena de infección comenzó con el abuso de la Política de grupo para implementar un conjunto de herramientas que consistía en una combinación de archivos por lotes que organizaban diferentes componentes, que se extraían de varios archivos RAR y se encadenaban para facilitar el cifrado del sistema de archivos. corrupción del registro de arranque maestro (MBR) y bloqueo del sistema en cuestión.

Se descubrió que otros archivos de secuencias de comandos por lotes eliminados durante el ataque se encargaron de desconectar el dispositivo infectado de la red y crear exclusiones de Windows Defender para todos los componentes, una táctica que se está volviendo cada vez más frecuente entre los actores de amenazas para ocultar sus actividades maliciosas de las soluciones antimalware instaladas. en la maquina.

Meteor, por su parte, es un limpiador configurable externamente con un amplio conjunto de características, incluida la capacidad de eliminar instantáneas, así como una «gran cantidad de funciones adicionales», como cambiar contraseñas de usuario, finalizar procesos arbitrarios, deshabilitar el modo de recuperación y ejecutando comandos maliciosos.

El limpiador se ha caracterizado como «una extraña amalgama de código personalizado» que combina componentes de código abierto con software antiguo que está «lleno de controles de cordura, control de errores y redundancia para lograr sus objetivos», lo que sugiere un enfoque fragmentado y una falta de coordinación. a través de diferentes equipos involucrados en el desarrollo.

«El conflicto en el ciberespacio está superpoblado con actores de amenazas cada vez más descarados. Detrás del arte de este troll épico se encuentra una realidad incómoda en la que un actor de amenazas previamente desconocido está dispuesto a aprovechar el malware de limpieza contra los sistemas de ferrocarriles públicos», dijo Guerrero-Saade. «El atacante es un jugador de nivel intermedio cuyos diferentes componentes operativos oscilan bruscamente desde torpe y rudimentario hasta ingenioso y bien desarrollado».

«Debemos tener en cuenta que los atacantes ya estaban familiarizados con la configuración general de su objetivo, las características del controlador de dominio y la elección del sistema de respaldo (Veeam) del objetivo. Eso implica una fase de reconocimiento que voló completamente bajo el radar y un gran cantidad de herramientas de espionaje que aún tenemos que descubrir».