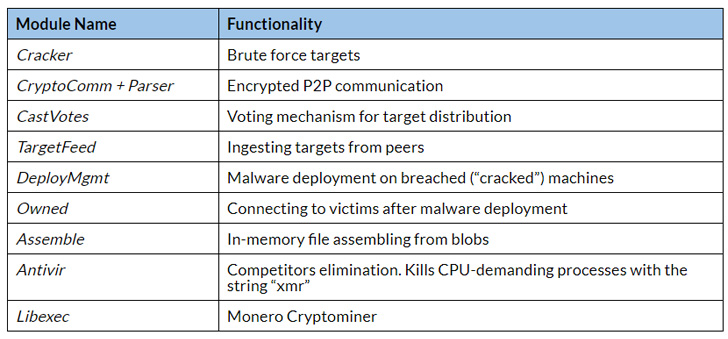

Los investigadores de seguridad cibernética revelaron hoy una botnet sofisticada y multifuncional punto a punto (P2P) escrita en Golang que ha estado apuntando activamente a los servidores SSH desde enero de 2020.

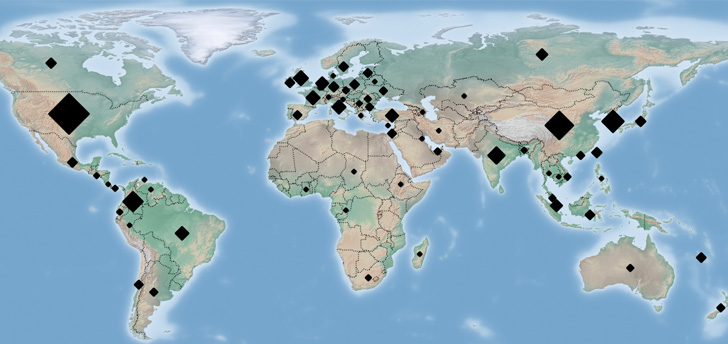

Llamado «FritzFrog«la botnet modular, de subprocesos múltiples y sin archivos ha violado más de 500 servidores hasta la fecha, infectando universidades conocidas en los EE. UU. y Europa, y una compañía ferroviaria, según un informe publicado hoy por Guardicore Labs.

«Con su infraestructura descentralizada, distribuye el control entre todos sus nodos», dijo Ophir Harpaz de Guardicore. «En esta red sin un único punto de falla, los pares se comunican constantemente entre sí para mantener la red viva, resistente y actualizada».

Además de implementar un protocolo P2P patentado que se ha escrito desde cero, las comunicaciones se realizan a través de un canal encriptado, con el malware capaz de crear una puerta trasera en los sistemas de las víctimas que otorga acceso continuo a los atacantes.

Una botnet P2P sin archivos

Aunque ya se han observado redes de bots basadas en GoLang, como Gandalf y GoBrut, FritzFrog parece compartir algunas similitudes con Rakos, otra puerta trasera de Linux basada en Golang que previamente se descubrió que se infiltraba en los sistemas de destino a través de intentos de fuerza bruta en los inicios de sesión SSH.

Pero lo que hace que FritzFrog sea único es que no tiene archivos, lo que significa que ensambla y ejecuta cargas útiles en la memoria, y es más agresivo al realizar ataques de fuerza bruta, al tiempo que es eficiente al distribuir los objetivos de manera uniforme dentro de la red de bots.

Una vez que se identifica una máquina de destino, el malware realiza una serie de tareas que involucran la fuerza bruta, infectando el host con cargas maliciosas en caso de una violación exitosa y agregando a la víctima a la red P2P.

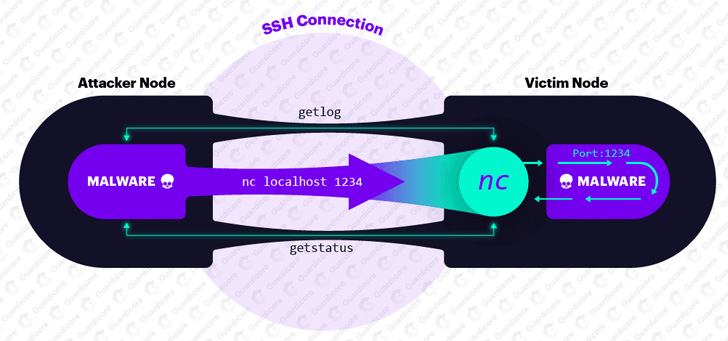

Para pasar desapercibido, el malware se ejecuta como ifconfig y NGINX, y comienza a escuchar en el puerto 1234 para recibir más comandos de ejecución, incluidos aquellos para sincronizar a la víctima con la base de datos de pares de la red y objetivos de fuerza bruta.

Los comandos en sí se transmiten al malware a través de una serie de aros diseñados para evitar la detección. El nodo atacante en la red de bots primero se engancha a una víctima específica a través de SSH y luego usa la utilidad NETCAT para establecer una conexión con un servidor remoto.

Además, los archivos de carga útil se intercambian entre nodos al estilo de BitTorrent, empleando un enfoque de transferencia de archivos segmentados para enviar blobs de datos.

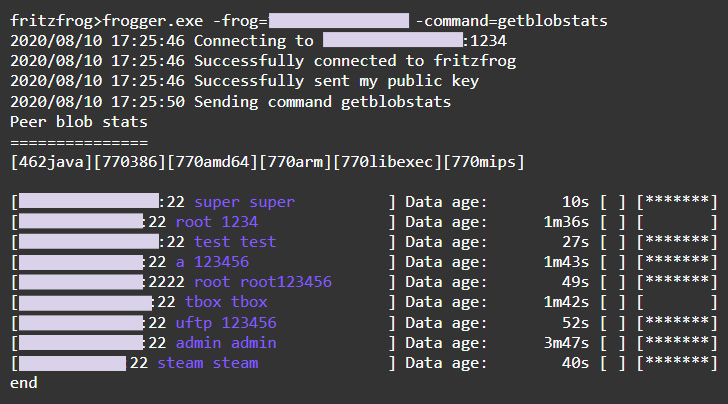

«Cuando un nodo A desea recibir un archivo de su par, el nodo B, puede consultar al nodo B qué blobs le pertenecen usando el comando getblobstats», dijo Harpaz. “Entonces, el nodo A puede obtener un blob específico por su hash, ya sea por el comando P2P getbin o por HTTP, con la URL ‘https: // node_IP: 1234 / blob_hash’. Cuando el nodo A tiene todos los blobs necesarios, ensambla el archivo usando un módulo especial llamado Assemble y lo ejecuta.

Además de cifrar y codificar las respuestas de los comandos, el malware ejecuta un proceso separado, llamado «libexec», para extraer monedas de Monero y deja una puerta trasera para el acceso futuro a la víctima al agregar una clave pública al archivo «authorized_keys» de SSH para que inicie sesión. se puede autenticar sin tener que volver a confiar en la contraseña.

13.000 ataques detectados desde enero

La campaña comenzó el 9 de enero, según la firma de ciberseguridad, antes de alcanzar un acumulado de 13.000 ataques desde su primera aparición que abarca 20 versiones diferentes del binario de malware.

Además de apuntar a instituciones educativas, se ha descubierto que FritzFrog usa la fuerza bruta para millones de direcciones IP pertenecientes a organizaciones gubernamentales, centros médicos, bancos y compañías de telecomunicaciones.

Guardicore Labs también ha puesto a disposición un script de detección que verifica si un servidor ha sido infectado por FritzFrog, además de compartir los otros indicadores de compromiso (IoC).

«Las contraseñas débiles son el habilitador inmediato de los ataques de FritzFrog», concluyó Harpaz. «Recomendamos elegir contraseñas seguras y usar autenticación de clave pública, que es mucho más segura. Los enrutadores y los dispositivos IoT a menudo exponen SSH y, por lo tanto, son vulnerables a FritzFrog. Considere cambiar su puerto SSH o deshabilitar completamente el acceso SSH a ellos si el servicio no está en uso. . «