De septiembre a noviembre de 2021, un grupo de amenazas previamente indocumentado y con motivaciones financieras estuvo vinculado a una serie de ataques de robo de datos y extorsión en más de 40 entidades.

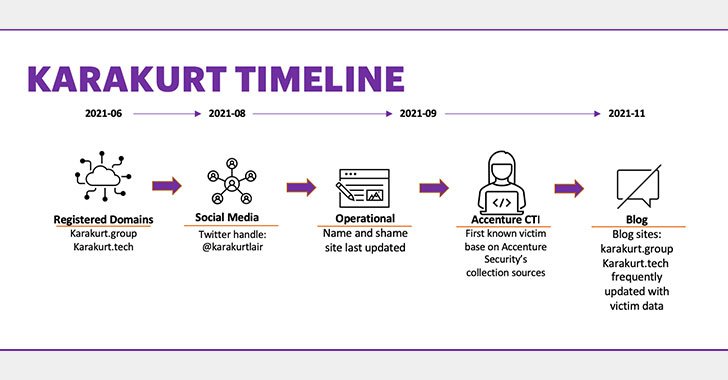

Un equipo de piratería que actúa bajo un nombre autoproclamado Lobo negro y fue identificado por primera vez en junio de 2021, es capaz de adaptar sus tácticas y técnicas para adaptarse al entorno objetivo, dijo el equipo de Accenture Cyber Investigations, Forensics and Response (CIFR) en un informe publicado el 10 de diciembre.

«El grupo de amenazas está motivado financieramente, de naturaleza oportunista y hasta ahora parece estar apuntando a compañías o subsidiarias más pequeñas en comparación con un enfoque alternativo para la caza mayor», dijo el equipo de CIFR. «Según el análisis de intrusiones realizado hasta la fecha, el grupo de amenazas se centra únicamente en el filtrado de datos y el posterior chantaje, en lugar de en una implementación de ransomware más destructiva».

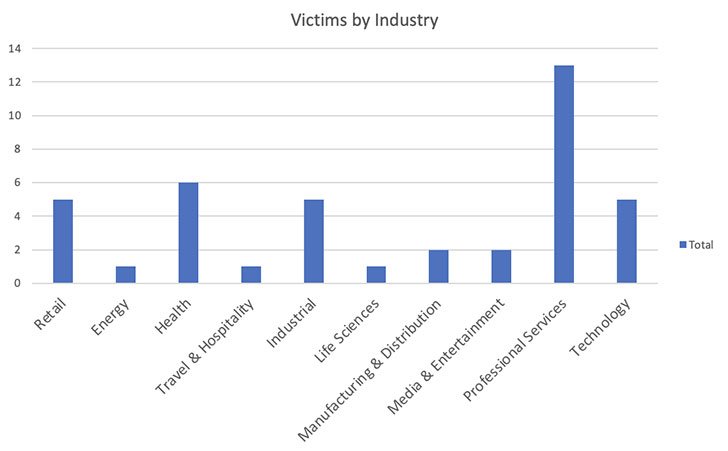

El 95% de las víctimas conocidas vive en América del Norte, mientras que el 5% restante está en Europa. Se centran principalmente en servicios profesionales, salud, industria, comercio minorista, tecnología y entretenimiento.

El objetivo, como señalaron los investigadores, es evitar informar sus actividades maliciosas tanto como sea posible confiando en técnicas terrestres (LotL), donde los atacantes explotan software legítimo y características disponibles en el sistema, como componentes del sistema operativo o crossover instalados. software y filtrado de datos, en contraste con el despliegue de herramientas de posexplotación como Cobalt Strike.

Con los ataques de ransomware ganando atención mundial como resultado de los incidentes de Colonial Pipeline, JBS y Kaseya, así como las acciones policiales posteriores que hicieron que actores como DarkSide, BlackMatter y REvil cerraran sus operaciones, Karakurt parece estar probando una adhesión diferente.

En lugar de implementar ransomware después de obtener acceso inicial a los sistemas de Internet de las víctimas a través de credenciales VPN legítimas, el actor se centra casi exclusivamente en el filtrado de datos y la extorsión, una medida que es menos probable que detenga el negocio objetivo y aún permita Karakurt. exigir un «rescate» a cambio de información robada.

Además de cifrar los datos cómodamente siempre que sea posible, se alienta a las organizaciones a activar la autenticación multifactor (MFA) para autenticar cuentas, deshabilitar RDP en dispositivos externos y actualizar la infraestructura a las últimas versiones para evitar que los adversarios exploten los sistemas públicos no corregidos. vulnerabilidad.