Siemens envió el viernes actualizaciones de firmware para abordar una vulnerabilidad grave en los controladores lógicos programables (PLC) SIMATIC S7-1200 y S7-1500 que podría ser explotada por un actor malicioso para obtener acceso remoto a áreas protegidas de la memoria y lograr código sin restricciones y no detectado. ejecución, en lo que los investigadores describen como el «santo grial» de un atacante.

La vulnerabilidad de omisión de protección de memoria, rastreada como CVE-2020-15782 (puntuación CVSS: 8,1), fue descubierto por la empresa de seguridad de tecnología operativa Claroty mediante ingeniería inversa del lenguaje de código de bytes MC7/MC7 + utilizado para ejecutar programas de PLC en el microprocesador. No hay evidencia de que se haya abusado de la debilidad en la naturaleza.

En un aviso emitido por Siemens, la empresa alemana de automatización industrial dijo que un atacante remoto no autenticado con acceso de red al puerto TCP 102 podría potencialmente escribir datos y códigos arbitrarios en áreas de memoria protegidas o leer datos confidenciales para lanzar más ataques.

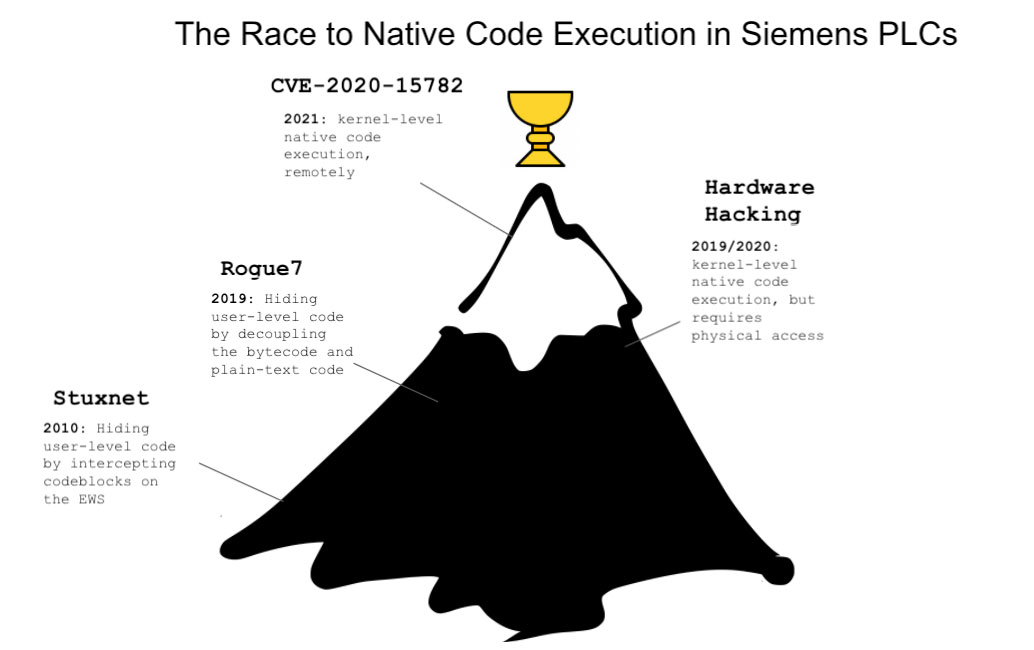

«Lograr la ejecución de código nativo en un sistema de control industrial, como un controlador lógico programable, es un objetivo final que relativamente pocos atacantes avanzados han logrado», dijo Tal Keren, investigador de Claroty. «Estos sistemas complejos tienen numerosas protecciones en memoria que tendrían que ser superadas para que un atacante no solo ejecute el código de su elección, sino que también permanezca sin ser detectado».

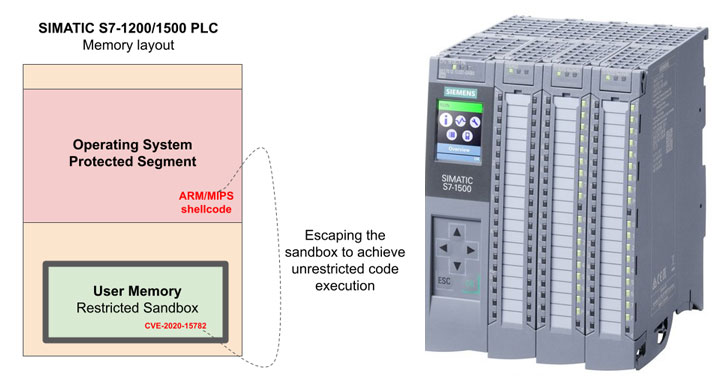

La nueva falla no solo permite que un adversario obtenga la ejecución de código nativo en los PLC S7 de Siemens, sino que el sofisticado ataque remoto también evita la detección por parte del sistema operativo subyacente o cualquier software de diagnóstico al escapar del entorno limitado del usuario para escribir datos arbitrarios y código directamente en protegidos. regiones de memoria.

Sin embargo, Claroty señaló que el ataque requeriría acceso a la red del PLC, así como «derechos de descarga del PLC». Al hacer jailbreak al sandbox nativo del PLC, la compañía dijo que pudo inyectar un programa malicioso a nivel de kernel en el sistema operativo de tal manera que otorgaría la ejecución remota de código.

Esto está lejos de ser la primera vez que se logra la ejecución de código no autorizado en los PLC de Siemens. En 2010, el infame gusano Stuxnet aprovechó múltiples fallas en Windows para reprogramar los sistemas de control industrial modificando el código en los PLC de Siemens para el espionaje cibernético y el sabotaje encubierto.

Luego, en 2019, los investigadores demostraron una nueva clase de ataques llamada «Rogue7» que explotaba las vulnerabilidades en su protocolo de comunicación patentado S7 para «crear una estación de ingeniería no autorizada que puede hacerse pasar por TIA ante el PLC e inyectar cualquier mensaje favorito al atacante».

Siemens recomienda «fuertemente» a los usuarios que actualicen a las últimas versiones para reducir el riesgo. La compañía dijo que también está preparando más actualizaciones e insta a los clientes a aplicar contramedidas y soluciones alternativas para los productos donde las actualizaciones aún no están disponibles.