Los investigadores de ciberseguridad descubrieron el miércoles fallas críticas en el proyecto Atlassian y en la plataforma de desarrollo de software que podrían explotarse para hacerse cargo de la cuenta y controlar algunas aplicaciones conectadas a través de su capacidad de inicio de sesión único (SSO).

«Con solo un clic, un atacante podría explotar las vulnerabilidades para obtener acceso al sistema de publicación Jira de Atlassian y obtener información confidencial, como problemas de seguridad en la nube de Atlassian, Bitbucket y la premisa del producto», dijo Check Point Research en un análisis compartido con Hacker. Noticias.

Después de que se informaron los problemas a Atlassian el 8 de enero de 2021, la empresa australiana implementó la solución como parte de su actualización del 18 de mayo. Los subdominios afectados por errores incluyen:

- jira.atlassian.com

- confluence.atlassian.com

- getsupport.atlassian.com

- partners.atlassian.com

- desarrollador.atlassian.com

- soporte.atlassian.com

- entrenamiento.atlassian.com

La explotación exitosa de estas deficiencias podría resultar en un ataque a la cadena de suministro, en el que un adversario podría apoderarse de la cuenta y usarla para realizar acciones no autorizadas en nombre de la víctima, modificar los sitios de Confluence, acceder a los boletos de Jira e incluso inyectar implantes dañinos. para una posterior puesta en escena. ataques a lo largo de la línea.

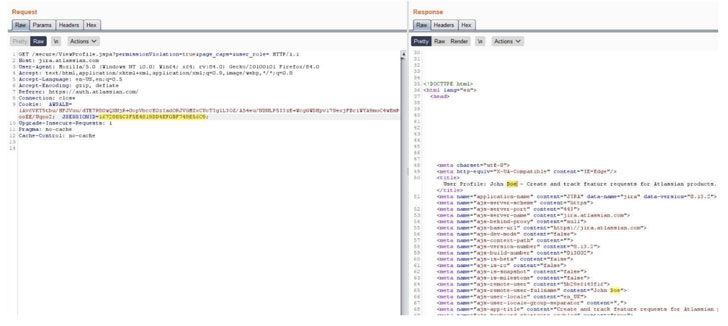

Las vulnerabilidades dependen del hecho de que Atlassian usa SSO para garantizar una navegación fluida entre los dominios anteriores, creando un posible escenario de ataque que implica la inserción de código malicioso en la plataforma usando XSS y CSRF, seguido de un error de fijación de sesión para secuestrar a un usuario válido. sesión y tomar el control de la cuenta.

En otras palabras, un atacante puede engañar a un usuario para que haga clic en un enlace de Atlassian especialmente diseñado para realizar una carga maliciosa que robe la sesión de un usuario, que luego un mal actor puede usar para iniciar sesión en la cuenta de la víctima y obtener información confidencial.

Además, una cuenta de Jira armada puede permitir que un atacante obtenga el control de una cuenta de Bitbucket al abrir un ticket de Jira incrustado con un enlace malicioso a un sitio web fraudulento que, si se hace clic en un mensaje de correo electrónico generado automáticamente, podría robar detalles de inicio de sesión y otorgarles acceso de manera efectiva, o modificar el código fuente, publicar repositorios o incluso insertar puertas traseras.

“Los ataques a la cadena de suministro han despertado nuestro interés durante todo el año, desde el incidente de SolarWinds. Las plataformas de Atlassian están en el corazón del flujo de trabajo de la organización”, dijo. Oded Vanunu, jefe de investigación de vulnerabilidades de productos en Check Point. «Una cantidad increíble de información de la cadena de suministro fluye a través de estas aplicaciones, al igual que la ingeniería y la gestión de proyectos».

“En un mundo en el que la fuerza de trabajo distribuida depende cada vez más de las tecnologías remotas, es esencial garantizar que estas tecnologías tengan la mejor protección contra la extracción de datos maliciosos”, agregó Vanunu.