Los investigadores de seguridad cibernética de Reason Labs, el brazo de investigación de amenazas del proveedor de soluciones de seguridad Reason Labs, revelaron hoy los detalles de una vulnerabilidad que descubrieron recientemente en la aplicación Facebook Messenger para Windows.

La vulnerabilidad, que reside en la versión 460.16 de Messenger, podría permitir a los atacantes aprovechar la aplicación para ejecutar potencialmente archivos maliciosos que ya están presentes en un sistema comprometido en un intento de ayudar al malware a obtener acceso persistente/ampliado.

Reason Labs compartió sus hallazgos con Facebook en abril, después de lo cual la compañía de redes sociales corrigió rápidamente la falla con el lanzamiento de una versión actualizada de Facebook Messenger para usuarios de Windows a través de la tienda de Microsoft.

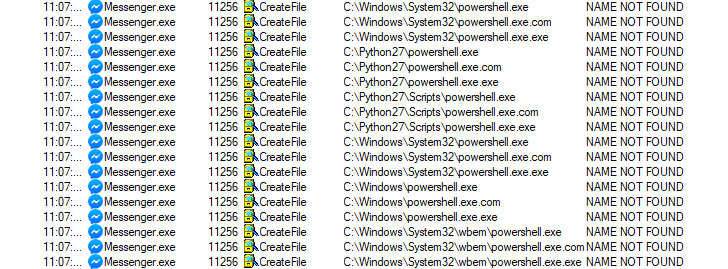

Según los investigadores, la aplicación vulnerable activa una llamada para cargar Windows Powershell desde la ruta C:python27. Esta ruta generalmente se crea al instalar la versión 2.7 de Python y no suele existir en la mayoría de las instalaciones de Windows.

Los atacantes pueden secuestrar llamadas que intentan cargar recursos potencialmente inexistentes para ejecutar malware de forma encubierta. Además, dado que el directorio de destino también se encuentra en una ubicación de baja integridad, los programas maliciosos podrían acceder a la ruta sin privilegios de administrador.

Para probar si la falla es explotable, el equipo creó un shell inverso disfrazado de Powershell.exe y lo implementó en el directorio de Python. Luego ejecutaron la aplicación Messenger, que activó la llamada, ejecutando con éxito el shell inverso, demostrando así que los actores maliciosos podrían explotar la falla para ataques persistentes.

Convencionalmente, los atacantes que emplean métodos de persistencia se basan en claves de registro, tareas programadas y servicios para mantener el acceso activo a un sistema. Este tipo particular de vulnerabilidad se considera más complejo de explotar.

Los atacantes deben observar si una aplicación está realizando una llamada no deseada o profundizar en el código binario de una aplicación para encontrar una función que realice dicha llamada.

La vulnerabilidad se solucionó en la versión 480.5, que es la versión más reciente que probó Reason. Los usuarios que ejecutan la versión defectuosa deben actualizar a la última versión.

Si bien no ha habido indicios de que la falla haya sido explotada antes del descubrimiento de Reason, tales vulnerabilidades son altamente riesgosas.

Los actores maliciosos pueden usar tales fallas para mantener el acceso a los dispositivos durante períodos prolongados. Dicho acceso persistente puede permitirles realizar otros ataques, incluida la implantación de ransomware y la filtración y violación de datos.

Los grupos de amenazas también utilizan métodos persistentes para realizar ataques especializados dirigidos a instituciones financieras, oficinas gubernamentales y otras instalaciones industriales.

Además, la amenaza podría haberse generalizado si se hubiera aprovechado la vulnerabilidad. Facebook Messenger tiene 1.300 millones de usuarios activos al mes. Si bien esta cifra representa a todos los usuarios en todos los dispositivos, muchos acceden al servicio a través de sus máquinas basadas en Windows.

Esto se vuelve aún más preocupante si se tiene en cuenta que las aplicaciones de mensajería están experimentando un uso significativo durante la actual pandemia de coronavirus. Debido a las restricciones de viaje, los bloqueos y los arreglos forzados de trabajo desde el hogar, los usuarios dependen en gran medida de las aplicaciones de mensajería y las herramientas de videoconferencia para comunicarse y colaborar.

Messenger de Facebook es una de las aplicaciones más utilizadas. En marzo, Facebook informó un aumento del 50 por ciento en la mensajería y un aumento del 1000 por ciento en el tiempo en grupo en llamadas con tres o más participantes.