Un atacante podría explotar una vulnerabilidad no reparada que afecta a la plataforma Compute Engine de Google para apoderarse de las máquinas virtuales en una red.

«Esto se hace haciéndose pasar por el servidor de metadatos desde la perspectiva de la máquina virtual de destino», dijo el investigador de seguridad Imre Rad en un análisis publicado el viernes. «Al conectar este exploit, un atacante puede otorgar acceso a través de SSH (autenticación de clave pública) para que pueda iniciar sesión como root».

Google Compute Engine (GCE) es un componente de infraestructura como servicio (IaaS) de Google Cloud Platform que permite a los usuarios crear y ejecutar máquinas virtuales (VM) a pedido. GCE proporciona un método para almacenar y recuperar metadatos en forma de un servidor de metadatos, que proporciona un punto central para configurar los metadatos en forma de pares clave-valor, que luego se proporcionan a las máquinas virtuales en tiempo de ejecución.

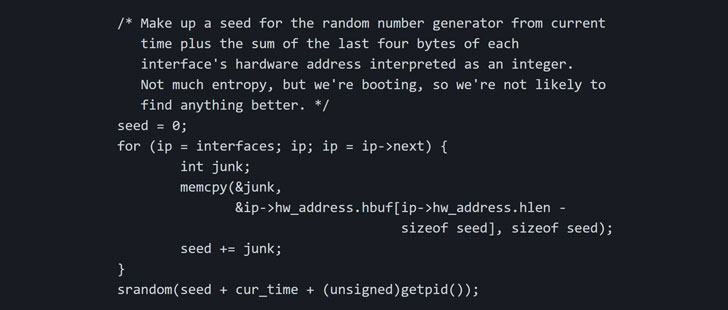

Según el investigador, el problema se debe a los débiles números pseudoaleatorios utilizados por el cliente ISC DHCP, lo que da como resultado un escenario en el que un adversario crea múltiples paquetes DHCP utilizando un conjunto de identificadores de transacción precalculados (también conocidos como XID) y abruma Víctimas de DHCP. cliente, lo que finalmente conduce a la suplantación del servidor de metadatos.

El Protocolo de configuración dinámica de host (DHCP) es un protocolo de administración de red que se utiliza para automatizar el proceso de configuración de dispositivos en redes IP. El servidor DHCP asigna dinámicamente una dirección IP y otros parámetros de configuración de red a cada dispositivo cliente en la red para que pueda comunicarse con otras redes.

Al golpear la máquina virtual de la víctima con un flujo de paquetes DHCP, la idea es usar un XID «predecible» y forzar al cliente a recibir un paquete enviado por un atacante a través de los paquetes del servidor DHCP de Google, momento en el que la red se apila en la computadora de la víctima. Se puede configurar la máquina virtual. usar un servidor de metadatos falso.

“Si el XID es correcto, la computadora de la víctima usará la configuración de red”, explicó Rad en el expediente técnico. «Esta es una condición competitiva, pero debido a que la inundación es rápida y agotadora, el servidor de metadatos no tiene posibilidades reales de ganar. En este punto, el atacante está en condiciones de reconfigurar la pila de red de la víctima».

Debido a que el servidor de metadatos se puede usar para distribuir y administrar claves SSH, el cliente, ahora después de establecer una conexión TCP con el servidor falso, puede obtener la clave pública SSH pública del atacante, que luego el atacante puede usar para abrir un shell remoto. como raíz.

En un escenario potencial del mundo real, la cadena de ataques antes mencionada podría ser explotada por un enemigo para obtener acceso completo a la máquina virtual de destino cuando se reinicia o a través de Internet en los casos en que el firewall de la plataforma en la nube está deshabilitado.

Google fue notificado del problema el 27 de septiembre de 2020, y desde entonces reconoció el informe como una «buena captura», pero aún no ha emitido una solución ni ha proporcionado un cronograma de cuándo estará disponible la solución. .

«Hasta que se reciba la solución, no use DHCP ni establezca una regla de firewall a nivel de host para asegurarse de que el tráfico DHCP provenga del servidor de metadatos (169.254.169.254)», dijo Rad. «Bloquear UDP/68 entre máquinas virtuales para que solo el servidor de metadatos pueda realizar DHCP».

Esta no es la primera vez que Rad identifica problemas con Google Cloud Platform.

En septiembre de 2020, Google corrigió una vulnerabilidad relacionada con la escalada de permisos locales en OS Config que podría ser aprovechada por una entidad con derechos de ejecución de código en las máquinas virtuales GCE afectadas para realizar operaciones no autorizadas.

A principios de enero, Rad también descubrió que era posible ejecutar código arbitrario en una máquina virtual al obtener un shell en el servicio de base de datos Cloud SQL. Google resolvió el problema el 16 de febrero de 2021.