Brave solucionó un problema de privacidad en su navegador que enviaba consultas de dominios .onion a resolutores DNS públicos de Internet en lugar de enrutarlos a través de nodos Tor, exponiendo así las visitas de los usuarios a sitios web oscuros.

El error se solucionó en una versión de revisión (V1.20.108) disponible ayer.

Brave viene con una función integrada llamada «Ventana privada con Tor» que integra la red de anonimato Tor en el navegador, lo que permite a los usuarios acceder a sitios web .onion, que están alojados en la red oscura, sin revelar la información de la dirección IP a los proveedores de servicios de Internet. (ISP), proveedores de redes Wi-Fi y los propios sitios web. La función se agregó en junio de 2018.

Esto se logra transmitiendo las solicitudes de los usuarios de una URL de cebolla a través de una red de nodos Tor administrados por voluntarios. Al mismo tiempo, vale la pena señalar que la función usa Tor solo como un proxy y no implementa la mayoría de las protecciones de privacidad que ofrece Tor Browser.

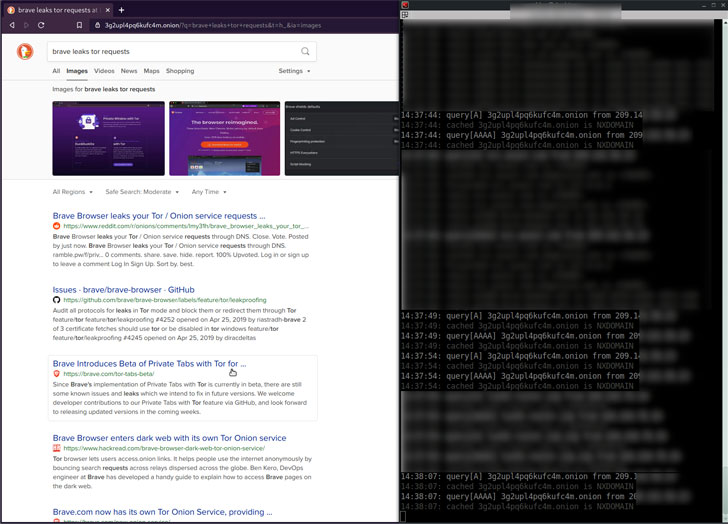

Pero según un informe publicado por primera vez en Ramble, el error que anulaba la privacidad en el modo Tor del navegador hizo posible filtrar todas las direcciones .onion visitadas por un usuario a los solucionadores de DNS públicos.

«Su ISP o proveedor de DNS sabrá que su IP realizó una solicitud a un sitio Tor específico», decía la publicación.

Las solicitudes de DNS, por diseño, no están cifradas, lo que significa que se puede rastrear cualquier solicitud para acceder a sitios .onion en Brave, anulando así el propósito mismo de la función de privacidad.

Este problema se deriva de la función de bloqueo de anuncios CNAME del navegador que bloquea las secuencias de comandos de seguimiento de terceros que usan registros DNS CNAME para hacerse pasar por la secuencia de comandos propia cuando no lo es y evitar la detección por parte de los bloqueadores de contenido. Al hacerlo, un sitio web puede encubrir secuencias de comandos de terceros utilizando subdominios del dominio principal, que luego se redirigen automáticamente a un dominio de seguimiento.

Brave, por su parte, ya tenía conocimiento previo del problema, ya que se informó en la plataforma de recompensas de errores HackerOne el 13 de enero, luego de lo cual la falla de seguridad se resolvió en un lanzamiento de Nightly hace 15 días.

Parece que el parche fue programado originalmente para implementar en Brave Browser 1.21.x, pero a raíz de la divulgación pública, la compañía dijo que lo está impulsando a la versión estable del navegador lanzada ayer.

Los usuarios del navegador Brave pueden dirigirse a Menú en la parte superior derecha> Acerca de Brave para descargar e instalar la última actualización.