La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) emitió una advertencia el martes sobre un error crítico en la cadena de suministro de software que afecta el kit de desarrollo de software (SDK) ThroughTek que podría ser explotado por un adversario para obtener acceso indebido a transmisiones de audio y video. .

“La explotación exitosa de esta vulnerabilidad podría permitir el acceso no autorizado a información confidencial, como los canales de audio/video de la cámara”, dijo CISA en un comunicado.

El SDK de punto a punto (P2P) de ThroughTek es ampliamente utilizado por dispositivos IoT con capacidades de transmisión de video o audio/video, como cámaras IP, cámaras de monitoreo de bebés y mascotas, electrodomésticos inteligentes y sensores para brindar acceso remoto a contenido multimedia. a través de Internet

Esta deficiencia se rastrea como CVE-2021-32934 (puntuación CVSS: 9.1) y afecta a ThroughTek P2P, versión 3.1.5 y anteriores, así como a la versión SDK etiquetada con nossl, y se debe a la falta de protección suficiente al transferir datos. entre dispositivos locales y servidores ThroughTek.

El error fue informado por Nozomi Networks en marzo de 2021, que dijo que el uso de cámaras de seguridad vulnerables podría poner en riesgo a los operadores de infraestructura crítica al revelar información confidencial de negocios, fabricación y empleados.

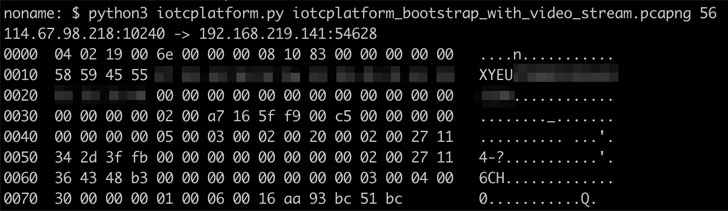

» [P2P] el protocolo utilizado por ThroughTek carece de intercambio seguro de claves [and] en cambio, se basa en un esquema de atenuación basado en una llave dura «, dijo la firma de seguridad IoT con sede en San Francisco. Debido a que el tráfico viaja por Internet, un atacante que tiene acceso a él puede reconstruir la transmisión de audio / video».

Para demostrar esta vulnerabilidad, los investigadores han creado un exploit de prueba de concepto (PoC) que elimina paquetes en tiempo de ejecución del tráfico de la red.

ThroughTek recomienda que los fabricantes de equipos originales (OEM) que usan SDK 3.1.10 y posteriores para habilitar AuthKey y DTLS, y aquellos que dependen de versiones de SDK anteriores a 3.1.10, actualicen la biblioteca a la versión 3.3.1.0 o v3.4.2.0 y habilitó AuthKey / DTLS.

Debido a que la falla afecta un componente de software que es parte de la cadena de suministro para muchos OEM de cámaras de seguridad de consumo y dispositivos IoT, el impacto de tal explotación podría comprometer efectivamente la seguridad del dispositivo y permitir que un atacante acceda y muestre audio confidencial. o transmisiones de video.

«Debido a que la biblioteca P2P de ThroughTek ha sido integrada por varios proveedores en muchos dispositivos diferentes a lo largo de los años, es prácticamente imposible que un tercero rastree los productos en cuestión», dijeron los investigadores.