Netgear, una empresa de equipos de red, lanzó otra ronda de correcciones para abordar una vulnerabilidad de ejecución remota de código de alta gravedad que afecta a varios enrutadores y que los atacantes remotos podrían explotar para tomar el control de un sistema afectado.

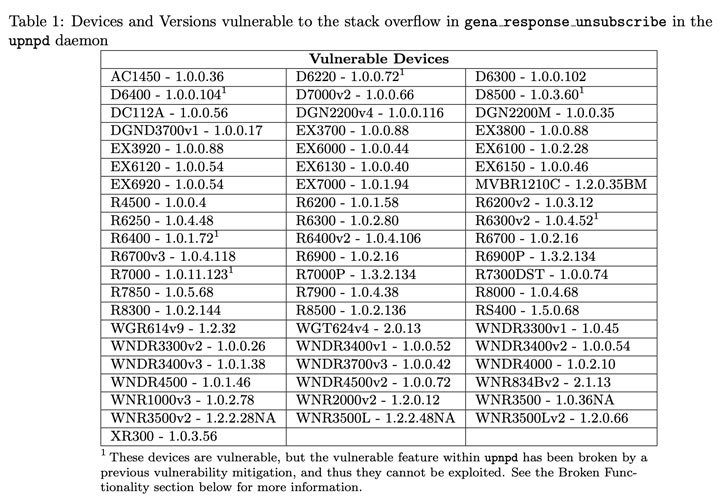

Registrado como CVE-2021-34991 (puntaje CVSS: 8.8), el error de desbordamiento del búfer de autenticación previa para enrutadores de oficinas pequeñas y domésticas (SOHO) podría conducir a la ejecución de código con los privilegios más altos debido a la explotación de la característica universal Plug and Play ( UPnP), que permite que los dispositivos detecten la presencia de otros en la misma red de área local y abran los puertos necesarios para conectarse a la Internet pública.

Debido a su naturaleza ubicua, UPnP es utilizado por una amplia gama de dispositivos, incluidas computadoras personales, dispositivos de red, consolas de videojuegos y dispositivos IoT.

Específicamente, esta vulnerabilidad se debe a que el demonio UPnP recibe solicitudes HTTP SUBSCRIBE y UNSUBSCRIBE no autenticadas, que son notificaciones de eventos que los dispositivos usan para recibir notificaciones de otros dispositivos cuando ocurren ciertos cambios de configuración, como compartir medios.

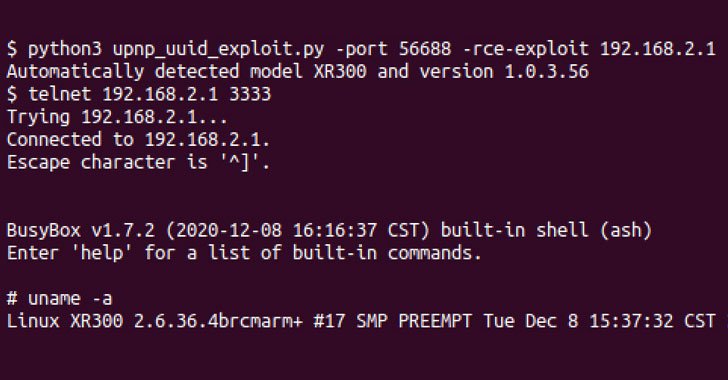

Sin embargo, según el investigador de seguridad de GRIMM, Adam Nichols, hay un error de desbordamiento de la pila de memoria en el código que maneja las solicitudes de UNSUBSCRIBE, lo que permite que un oponente envíe una solicitud HTTP especialmente diseñada y ejecute código malicioso en el dispositivo afectado, incluido el restablecimiento de la contraseña del administrador. y entregar cualquier carga útil. Una vez que se restablece la contraseña, un atacante puede iniciar sesión en el servidor web y ajustar cualquier configuración o lanzar ataques adicionales en el servidor web.

«Debido a que el demonio UPnP se ejecuta como root, un usuario con los privilegios más altos en un entorno Linux, el código que se ejecuta en nombre de un atacante también se ejecutará como root», dijo Nichols. «Con acceso de root en un dispositivo, un atacante puede leer y modificar todo el tráfico que pasa por el dispositivo».

Esta no es la primera vez que se descubren implementaciones vulnerables de UPnP en dispositivos de red.

En junio de 2020, el investigador de seguridad Yunus Çadirci descubrió lo que se llama una vulnerabilidad de CallStranger (CVE-2020-12695, puntaje CVSS: 7.5), cuando un atacante remoto no autenticado puede explotar la capacidad de UPnP SUBSCRIBE para enviar tráfico a cualquier destino. Ataques DDoS mejorados y filtrado de datos. Además, no menos de 45 000 enrutadores con servicios UPnP vulnerables se utilizaron previamente en la campaña de 2018 para implementar exploits EternalBlue y EternalRed en sistemas comprometidos.