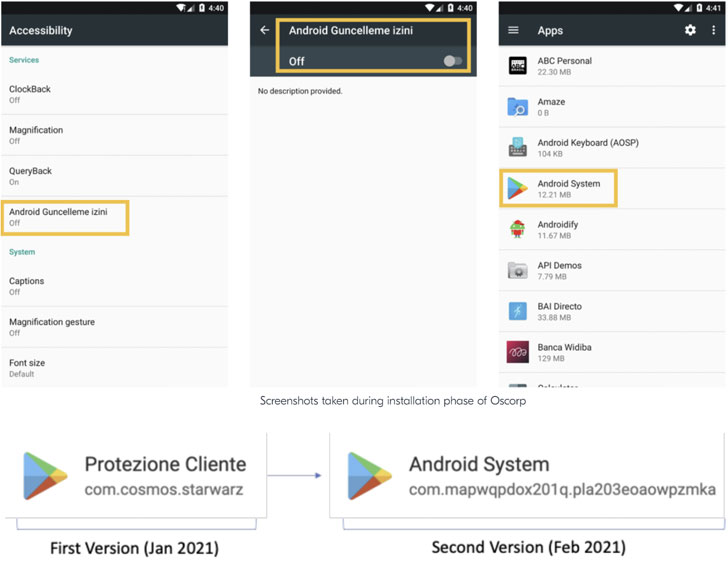

El malware para Android, que se observó cuando los servicios de accesibilidad del dispositivo se usaron indebidamente para robar los datos de inicio de sesión de los usuarios de las aplicaciones bancarias europeas, se convirtió en una botnet completamente nueva como parte de una campaña renovada que comenzó en mayo de 2021.

A fines de enero, CERT-AGID de Italia publicó detalles sobre Oscorp, un malware móvil desarrollado para atacar varios objetivos financieros para robar fondos de víctimas desprevenidas. Sus características incluyen la capacidad de interceptar mensajes SMS y realizar llamadas telefónicas y realizar ataques emergentes en más de 150 aplicaciones móviles utilizando pantallas de inicio de sesión similares para aspirar datos valiosos.

El malware se distribuía a través de mensajes SMS maliciosos, y los ataques a menudo se llevaban a cabo en tiempo real haciéndose pasar por banqueros para establecer objetivos en el teléfono y acceder en secreto al dispositivo infectado a través de WebRTC y, finalmente, realizar transferencias bancarias no autorizadas. Aunque no se ha informado de ninguna actividad nueva desde entonces, parece que Oscorp pudo haber protagonizado un regreso en forma de una botnet de Android conocida como UBEL después de una pausa temporal.

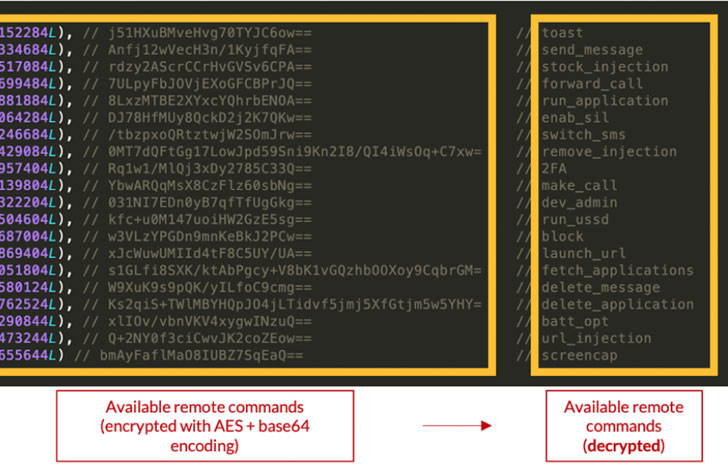

«Al analizar algunas muestras relacionadas, encontramos varios indicadores que vinculan a Oscorp y UBEL con la misma base de código insidiosa, lo que sugiere una bifurcación del mismo proyecto original o simplemente un cambio de nombre de otros afiliados, ya que su código fuente parece ser compartido entre más [threat actors]», dijo el martes la compañía italiana de ciberseguridad Cleafy cuando mapeó el desarrollo de malware.

UBEL, anunciado en foros clandestinos por $ 980, al igual que su predecesor, requiere permisos intrusivos que le permiten leer y enviar mensajes SMS, grabar audio, instalar y eliminar aplicaciones, iniciar automáticamente al iniciar el sistema y explotar servicios para facilitar el acceso a Android para acumulación de información confidencial del dispositivo, como credenciales y códigos de autenticación de dos factores, cuyos resultados se filtran al servidor remoto.

Una vez descargado en el dispositivo, el malware intentará instalarse como un servicio y ocultará su presencia al objetivo, logrando así persistencia durante mucho tiempo.

Curiosamente, el uso de WebRTC para interactuar con un teléfono Android infectado en tiempo real evita la necesidad de registrar un nuevo dispositivo y hacerse cargo de una cuenta para realizar actividades fraudulentas.

«Objetivo principal [threat actor] El uso de esta función es para evitar ‘registrar un nuevo dispositivo’, lo que reduce drásticamente la posibilidad de ser marcado como ‘sospechoso’, ya que los indicadores de huellas dactilares del dispositivo son bien conocidos desde el punto de vista del banco «, dijeron los investigadores.

Según el informe, la distribución geográfica de los bancos y otras aplicaciones en las que se centra Oscorp se compone, entre otros, de España, Polonia, Alemania, Turquía, EE. UU., Italia, Japón, Australia, Francia e India.