Los piratas informáticos patrocinados por el estado afiliados a Rusia están detrás de una nueva serie de intrusiones que utilizan un implante previamente no documentado para comprometer los sistemas en los Estados Unidos, Alemania y Afganistán.

Cisco Talos atribuyó los ataques al grupo APT (Advanced Persistent Threat) Turla, que creó el malware «TinyTurla» por su funcionalidad limitada y estilo de codificación efectivo que le permite pasar desapercibido. Se espera que los ataques que involucran puertas traseras ocurran a partir de 2020.

«Es probable que estas puertas traseras simples se utilicen como puertas traseras de segunda oportunidad para mantener el acceso al sistema incluso cuando se elimine el malware principal», dijeron los investigadores. «También podría usarse como un cuentagotas de segunda etapa para infectar el sistema con malware adicional». Además, TinyTurla puede cargar y ejecutar archivos o filtrar datos confidenciales desde una computadora infectada a un servidor remoto y consultar la estación de comando y control (C2) cada cinco segundos en busca de nuevos comandos.

La unidad de espionaje patrocinada por Rusia, también conocida como Snake, Venomous Bear, Uroburos y Iron Hunter, es conocida por sus ciberofensivas dirigidas a entidades gubernamentales y embajadas en los Estados Unidos, Europa y el Bloque del Este. La campaña de TinyTurla implica el uso de un archivo .BAT para implementar malware, pero la ruta exacta de la intrusión sigue sin estar clara.

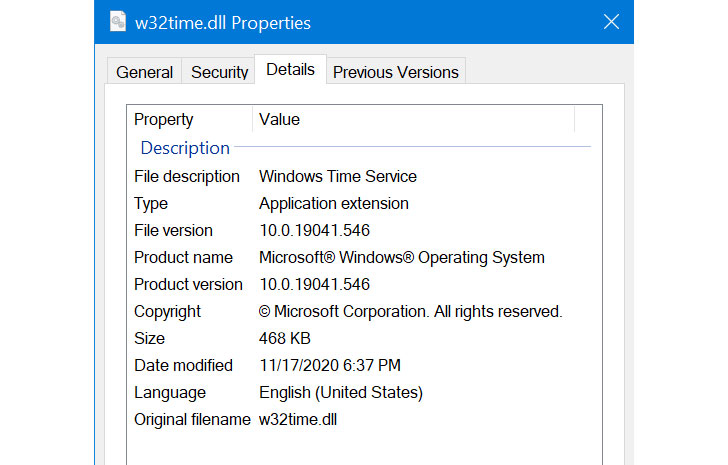

La nueva puerta trasera, que se hace pasar por un inofensivo pero falso Microsoft Windows Time Service («w32time.dll») para pasar desapercibido, se controla para registrarse y comunicarse con un servidor controlado por un atacante para recibir más instrucciones de la descarga. y ejecutar cualquier proceso para cargar los resultados de los comandos al servidor.

Las referencias de TinyTurla a Turla provienen de una superposición en el modus operandi, que anteriormente se identificó como la misma infraestructura que el grupo ha utilizado en otras campañas en el pasado. Sin embargo, los ataques también contrastan marcadamente con las campañas secretas históricas de la organización, que incluyeron servidores web comprometidos y conexiones satelitales secuestradas para su infraestructura C2, sin mencionar el malware evasivo como Crutch y Kazuar.

«Este es un buen ejemplo de cómo los servicios maliciosos pueden pasarse por alto fácilmente en los sistemas actuales, que están oscurecidos por innumerables servicios legítimos que se ejecutan constantemente en segundo plano», dijeron los investigadores.

«Ahora es más importante que nunca tener una arquitectura de seguridad de varias capas para detectar este tipo de ataques. Es poco probable que sus oponentes pasen por alto una u otra medida de seguridad, pero es mucho más difícil para ellos». pasarlos por alto a todos «.