Recientemente se descubrió un nuevo módulo para el troyano bancario TrickBot que permite a los atacantes aprovechar los sistemas comprometidos para lanzar ataques de fuerza bruta contra sistemas Windows seleccionados que ejecutan una conexión de Protocolo de escritorio remoto (RDP) expuesta a Internet.

El módulo, denominado «rdpScanDll«fue descubierto el 30 de enero y se dice que todavía está en desarrollo, dijo la firma de ciberseguridad Bitdefender en un informe compartido con The Hacker news.

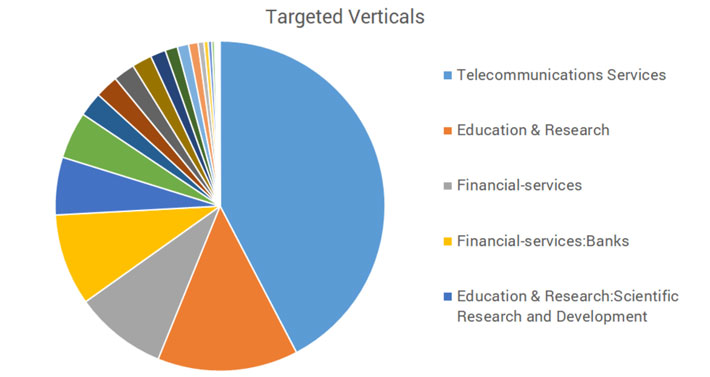

Según los investigadores, el módulo de fuerza bruta rdpScanDll ha intentado hasta ahora apuntar a 6013 servidores RDP pertenecientes a empresas de los sectores de telecomunicaciones, educación y finanzas en EE. UU. y Hong Kong.

Los autores de malware detrás de TrickBot se especializan en lanzar nuevos módulos y versiones del troyano en un intento por expandir y refinar sus capacidades.

«La flexibilidad que permite esta arquitectura modular ha convertido a TrickBot en un malware muy complejo y sofisticado capaz de una amplia gama de actividades maliciosas, siempre que haya un complemento para él», dijeron los investigadores.

«Desde complementos para robar datos confidenciales de OpenSSH y OpenVPN, hasta módulos que realizan ataques de intercambio de SIM para tomar el control del número de teléfono de un usuario, e incluso deshabilitar los mecanismos de seguridad integrados de Windows antes de descargar sus módulos principales, TrickBot es un jack- de todos los oficios».

¿Cómo funciona el módulo de fuerza bruta TrickBot RDP?

Cuando TrickBot comienza su ejecución, crea una carpeta que contiene las cargas maliciosas cifradas y sus archivos de configuración asociados, que incluye una lista de servidores de comando y control (C2) con los que el complemento debe comunicarse para recuperar los comandos que se ejecutarán.

Según Bitdefender, el complemento rdpScanDll comparte su archivo de configuración con otro módulo llamado «vncDll», al tiempo que utiliza un formato de URL estándar para comunicarse con los nuevos servidores C2: https: // C & C / etiqueta / computerID / controlEndpoint

Aquí, «C&C» se refiere al servidor C2, «etiqueta», la etiqueta de grupo utilizada por la muestra de TrickBot, «computerID», la identificación de la computadora utilizada por el malware y «controlEndpoint», una lista de modos de ataque (verificar, probar bruta y bruto) y la lista de combinaciones de número de puerto y dirección IP a las que se apuntará a través de un ataque de fuerza bruta RDP.

Mientras que el modo «verificar» busca una conexión RDP de la lista de objetivos, el modo «trybrute» intenta una operación de fuerza bruta en el objetivo seleccionado utilizando una lista predeterminada de nombres de usuario y contraseñas obtenidos de los puntos finales «/rdp/names» y » / rdp / dict «respectivamente.

El modo «bruto», según los investigadores, parece estar todavía en desarrollo. No solo incluye un conjunto de funciones ejecutables que no se invocan, el modo «no obtiene la lista de nombres de usuario, lo que hace que el complemento use contraseñas y nombres de usuario nulos para autenticarse en la lista de objetivos».

Una vez que se agota la lista inicial de direcciones IP específicas recopiladas a través de «/ rdp / domains», el complemento recupera otro conjunto de direcciones IP nuevas utilizando un segundo punto final «/ rdp / over».

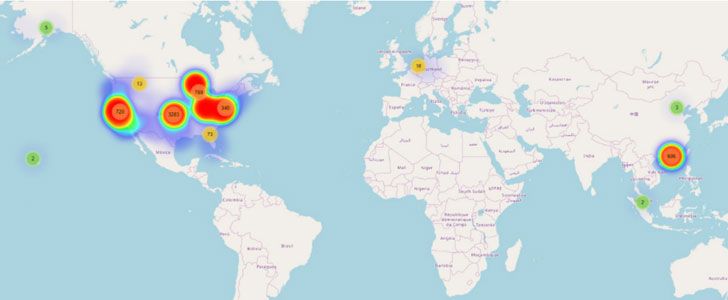

Las dos listas, cada una con 49 y 5964 direcciones IP, incluían objetivos ubicados en los EE. UU. y Hong Kong que abarcan verticales de telecomunicaciones, educación, finanzas y investigación científica.

Complementos de movimiento lateral en la parte superior

Además, el informe de Bitdefender detalló el mecanismo de entrega de actualizaciones de TrickBot y descubrió que los complementos responsables del movimiento lateral en la red (WormDll, TabDll, ShareDll) recibieron la mayoría de las actualizaciones, seguidos de los módulos que ayudaron a realizar el reconocimiento del «sistema y la red» (SystemInfo , NetworkDll) y recopilación de datos (ImportDll, Pwgrab, aDll) en el transcurso de los últimos seis meses.

«Mientras monitoreábamos las actualizaciones de complementos maliciosos, observamos que los que se actualizaban con mayor frecuencia eran los que realizaban movimientos laterales: el 32,07 % de ellos eran wormDll, el 31,44 % eran shareDll y el 16,35 % tabDll», observaron los investigadores. «El resto de los complementos tuvieron menos del 5% de ocurrencias».

Además, los investigadores pudieron identificar al menos 3460 direcciones IP que actuaron como servidores C2 en todo el mundo, incluidos 556 servidores que se dedicaron exclusivamente a descargar nuevos complementos y 22 IP que cumplían ambas funciones.

Una historia de capacidades en evolución

Difundido a través de campañas de phishing por correo electrónico, TrickBot comenzó su vida como un troyano bancario en 2016, facilitando el robo financiero. Pero desde entonces ha evolucionado para entregar otros tipos de malware, incluido el notorio ransomware Ryuk, actuar como un ladrón de información, saquear billeteras de Bitcoin y recolectar correos electrónicos y credenciales.

Las campañas de malspam que entregan TrickBot utilizan marcas de terceros familiares para el destinatario, como facturas de firmas contables y financieras.

Los correos electrónicos generalmente incluyen un archivo adjunto, como un documento de Microsoft Word o Excel, que, cuando se abre, le pedirá al usuario que habilite las macros, ejecutando así un VBScript para ejecutar un script de PowerShell para descargar el malware.

TrickBot también se deja caer como una carga útil secundaria por otro malware, más notablemente por la campaña de spam impulsada por botnet Emotet. Para ganar persistencia y evadir la detección, se descubrió que el malware crea una tarea programada y un servicio, e incluso deshabilita y elimina el software antivirus Windows Defender.

Esto llevó a Microsoft a implementar una función de protección contra manipulaciones para protegerse contra cambios maliciosos y no autorizados en las funciones de seguridad el año pasado.

«El nuevo módulo rdpScanDll puede ser el último de una larga lista de módulos que ha utilizado el troyano TrickBot, pero se destaca por su uso de una lista muy específica de direcciones IP», concluyeron los investigadores.

«Usando una infraestructura existente de las víctimas de TrickBot, el nuevo módulo sugiere que los atacantes también pueden estar enfocándose en otras verticales además de las financieras, como los servicios de telecomunicaciones y la educación y la investigación».