El mundo de la ciberseguridad evoluciona constantemente hacia nuevas formas de amenazas y vulnerabilidades. Pero el ransomware demuestra ser un animal diferente: más destructivo, persistente, notoriamente difícil de prevenir y no muestra signos de desaceleración.

Ser víctima de un ataque de ransomware puede causar una pérdida de datos significativa, una violación de datos, un tiempo de inactividad operativo, una recuperación costosa, consecuencias legales y daños a la reputación.

En esta historia, hemos cubierto todo lo que necesita saber sobre el ransomware y cómo funciona.

Resumen

¿Qué es el ransomware?

El ransomware es un programa malicioso que obtiene el control del dispositivo infectado, cifra los archivos y bloquea el acceso de los usuarios a los datos o al sistema hasta que se paga una suma de dinero o un rescate.

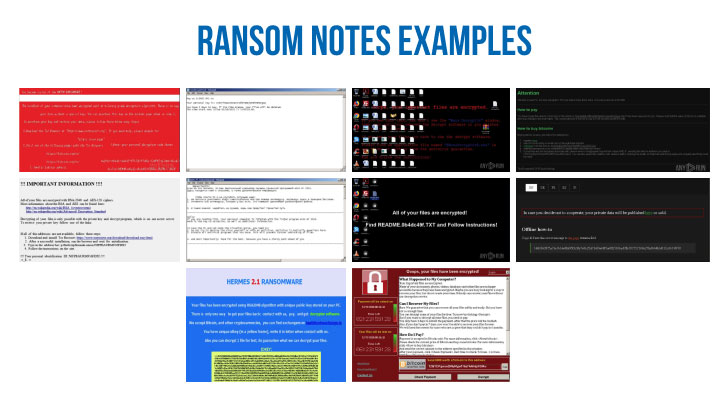

El esquema de los ladrones incluye una nota de rescate, con el monto e instrucciones sobre cómo pagar un rescate a cambio de la clave de descifrado, o comunicación directa con la víctima.

Si bien el ransomware afecta a empresas e instituciones de todos los tamaños y tipos, los atacantes a menudo se dirigen a los sectores de atención médica, educación, TI, gobierno y finanzas con bolsillos más grandes, lo que causa daños que van desde cientos de millones hasta miles de millones de dólares.

Los ataques de ransomware comenzaron a aumentar en 2012 y, desde entonces, se han convertido en los ataques cibernéticos más generalizados en todo el mundo.

Por ejemplo, el ransomware HelloKitty golpeó al desarrollador de videojuegos polaco CD Projekt Red la semana pasada con una táctica bastante popular, es decir, los atacantes amenazaron a la empresa con filtrar el código fuente de los juegos, incluidos Cyberpunk 2077, Witcher 3, Gwent y junto con archivos confidenciales en la empresa.

¡Y de hecho ha sucedido! Después de que CD Projekt anunciara que no pagaría el rescate, los atacantes crearon una subasta por los datos robados en un foro de hackers.

Y no es el único ejemplo. El ransomware siempre ha sido uno de los tipos más populares de muestras maliciosas cargadas en el entorno de pruebas de análisis de malware ANY.RUN. Se analizaron en línea más de 124 000 sesiones interactivas con ransomware solo en 2020.

De un casillero a la empresa

Una de las formas de protegerse de los ataques es la concienciación. Creemos que es imprescindible que los ejecutivos y empleados de las empresas comprendan este tipo de amenazas.

En este artículo, echaremos un vistazo a la historia del ransomware:

El primer ransomware

El primer ataque conocido de ransomware fue llevado a cabo en 1989 por un investigador del SIDA, Joseph Popp, quien distribuyó 20,000 disquetes maliciosos a investigadores del SIDA en más de 90 países, alegando que los discos contenían un programa de encuestas. Desde entonces, la amenaza del ransomware ha evolucionado mucho y ha adquirido más funciones.

Ransomware de casilleros

En 2007, apareció Locker ransomware, una nueva categoría de malware ransomware que no cifra los archivos; en cambio, bloquea a la víctima fuera de su dispositivo, evitando que lo use.

Similar a esto, WinLock exigió un rescate de $ 10 por el código de desbloqueo. Más tarde, los gusanos Citadel, Lyposit y Reveton controlaron una pantalla con un buen mensaje de una agencia de aplicación de la ley falsa.

Esto generalmente toma la forma de bloquear la interfaz de usuario de la computadora o del dispositivo y luego pedirle al usuario que pague una tarifa para restaurar el acceso a ella.

espantapájaros

En años posteriores, los atacantes cambiaron su estrategia para capitalizar el miedo mediante la difusión de aplicaciones falsas y programas antivirus (AV). El ataque involucra un mensaje emergente que se muestra a las víctimas diciendo que sus computadoras han sido infectadas con virus. Atrae a las víctimas a un sitio web donde se les pide dinero para pagar el software que soluciona el problema. Todo parecía confiable: logotipos, combinaciones de colores y otros materiales con derechos de autor.

A partir de ese momento, los delincuentes entendieron que era mucho más fácil comprometer varios sitios web, centrarse en el phishing y automatizar todo el proceso.

ransomware criptográfico

En 2013, CryptoLocker surgió como el primer malware criptográfico que normalmente llega como un archivo adjunto de correo electrónico. La botnet Gameover ZeuS fue responsable de estos ataques. CryptoLocker cifra los archivos y, después de eso, se requiere un pago de bitcoin para desbloquearlos.

Si el rescate no se recibía en 3 días, el rescate se duplicaba. CryptorBit, CryptoDefense, CryptoWall, WannaCry ampliaron las variaciones de señuelo e incluso utilizaron las debilidades del sistema para infectar computadoras.

El último paso en esa evolución es la llegada del ransomware como servicio, que apareció por primera vez en 2015 con el lanzamiento del kit de herramientas Tox. Dio a los posibles ciberdelincuentes la opción de desarrollar herramientas de ransomware personalizadas con capacidades de evasión avanzadas.

ransomware empresarial

Los atacantes de ransomware subieron de nivel y pasaron a la etapa empresarial. Preferían tratar con grandes organizaciones y asustarlas ante un posible brote.

Por ejemplo, un objetivo recibió un correo electrónico con una amenaza de ataque de denegación de servicio distribuido (DDoS). Para evitarlo, las víctimas debían pagar un rescate.

Un caso más es el rescate por compromiso de datos. Un delincuente amenaza a un objetivo para explotar la información comprometida al público a menos que se pague un rescate. La siguiente táctica es eficaz a nivel empresarial, ya que las empresas no quieren poner en juego su reputación.

Ahora está claro que el malware seguirá evolucionando. Y tal vez adquiera ataques híbridos, incluidas otras familias de malware.

Ataque en detalles

Como ahora conocemos la historia y los tipos de ransomware, ahora es el momento de entender cómo funciona.

- Despliegue: En el primer paso, los atacantes distribuyen componentes esenciales utilizados para infectar, encriptar o bloquear el sistema, descargados sin el conocimiento del usuario, utilizando phishing o después de explotar fallas específicas del sistema.

- Instalación: Cuando se descarga la carga útil, el siguiente paso es la infección. El malware deja caer un pequeño archivo que a menudo es capaz de evadir la defensa. El ransomware se ejecuta e intenta ganar persistencia en el sistema infectado poniéndose a ejecutar automáticamente las claves de registro, lo que permite a los atacantes remotos controlar el sistema.

- Comando y control: Luego, el malware se conecta al servidor de comando y control (C2) de los atacantes para recibir instrucciones y, principalmente, para depositar la clave de cifrado privada asimétrica fuera del alcance de la víctima.

- Destrucción: Una vez que los archivos se cifran, el malware elimina las copias originales del sistema y la única forma de restaurarlas es descifrar los archivos codificados.

- Extorsión: Aquí vienen las notas de rescate. La víctima se entera de que sus datos están comprometidos. El rango de pago varía según el tipo de objetivo. Para confundir y asustar a la víctima, los atacantes pueden eliminar varios archivos de la computadora. Sin embargo, si un usuario paga el rescate, no se garantiza que la información se restaurará o que se eliminará el ransomware.

Familias populares y operadores

Varios tipos de malware son famosos en el mundo del ransomware. Revisémoslos y hablemos sobre los operadores populares que se destacan en el historial de malware:

1) El ransomware GandCrab es uno de los lanzamientos de ransomware más notorios de los últimos años que acumuló casi $ 2 mil millones en pagos de sus víctimas.

Se cree que es un producto de un grupo de piratas informáticos rusos, GandCrab se descubrió en 2018 como parte de Ransomware-as-a-Service (RaaS) vendido a otros ciberdelincuentes.

Aunque GandCrab anunció un «retiro» en 2019, algunos investigadores afirman que regresó con una nueva variedad, llamada Sodinokibi, con una base de código similar. Sodinokibi apunta a los sistemas Microsoft Windows y cifra todos los archivos excepto los archivos de configuración.

2) A continuación, el ransomware Maze, que fue noticia en los últimos dos años, es conocido por divulgar al público datos robados si la víctima no paga para descifrarlos.

Fue el primer ataque de ransomware que combinó el cifrado de datos con el robo de información. Además, amenazaron con hacer públicos los datos si no se pagaba el rescate. Cuando comenzó el COVID-19, Maze anunció que dejarían los hospitales en paz. Pero más tarde, también rompieron esa promesa.

En 2020, Maze anunció que cerró sus operaciones. Pero es más probable que se hayan mudado a otro malware.

3) Netwalker usó el vaciado de procesos y la ofuscación de código para atacar a las víctimas corporativas. Pero en enero de 2021, las fuerzas del orden se unieron contra Netwalker y se apoderaron de dominios en una web oscura utilizada por actores de malware.

4) Wannacry se propaga de forma autónoma de computadora a computadora usando EternalBlue, un exploit supuestamente desarrollado por la NSA y luego robado por piratas informáticos.

Es el tipo de ransomware más cargado en el servicio ANY.RUN en 2020. Alcanzó el malware principal con 1930 tareas. Puede investigarlos en la biblioteca pública de envíos, busque por la etiqueta «wannacry».

5) El malspam de Avaddon generalmente contiene el único emoticón para atraer a los usuarios para que descarguen el archivo adjunto. El malware también verifica la configuración regional del usuario antes de infectar. Si es ruso o cherokee, Avaddon no cifra los sistemas.

6) Babuk es un nuevo malware dirigido a empresas en 2021. Babuk incluye cifrado seguro que hace que sea imposible restaurar archivos de forma gratuita.

Objetivos de los ataques de ransomware

Hay varias razones por las que los atacantes eligen primero qué tipo de organizaciones quieren atacar con ransomware:

- Fácil de evadir la defensa. Las universidades, las pequeñas empresas que tienen pequeños equipos de seguridad son un blanco fácil. El uso compartido de archivos y una amplia base de datos simplifican la penetración para los atacantes.

- Posibilidad de un pago rápido. Algunas organizaciones se ven obligadas a pagar un rescate rápidamente. Las agencias gubernamentales o las instalaciones médicas a menudo necesitan acceso inmediato a sus datos. Los bufetes de abogados y otras organizaciones con datos confidenciales generalmente quieren mantener un compromiso en secreto.

Y algunos ransomware se propagan automáticamente y cualquiera puede convertirse en su víctima.

El rápido crecimiento del ransomware

La razón principal por la que este tipo de malware ha tenido éxito son los ataques que traen resultados a los ciberdelincuentes. Los mercados permiten que los delincuentes compren ransomware avanzado para ganar dinero.

Los autores de malware ofrecen varias formas de empaquetar el ransomware. El software malicioso cifra los sistemas de forma rápida y sigilosa. Tan pronto como se recibe el rescate, no es un desafío cubrir las huellas. Estos puntos conducen a un aumento significativo.

Ahora los delincuentes se quedan calvos y esperan obtener cientos o miles de dólares, ya que las empresas no quieren arriesgarse a perder datos ni a interrupciones.

Métodos de distribución de ransomware

Aquí hay varias formas de cómo se propaga el ransomware:

- Correo electrónico (correo no deseado)

- Ataque de abrevadero

- Malvertising

- kits de explotación

- USB y medios extraíbles

- Ransomware como servicio

- cero dias

Análisis de ransomware en ANY.RUN

Investiguemos juntos una muestra de ransomware.

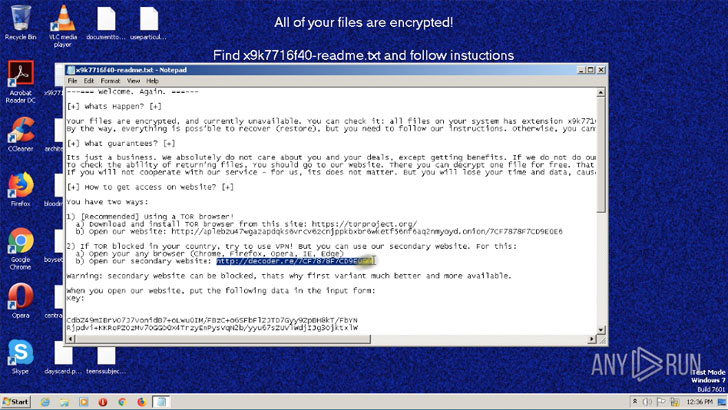

Aquí hay una tarea con el malware Sodinokibi. Gracias a la interactividad de ANY.RUN, podemos seguir la ruta del usuario:

En primer lugar, esperamos a que el programa malicioso termine de cifrar los archivos en el disco. La característica distinguible de Sodinokibi es el fondo de escritorio con texto.

Luego abrimos un archivo de texto en el escritorio. Sí, podemos interactuar con archivos y carpetas en la Máquina virtual durante la ejecución de la tarea.

Allí podemos ver instrucciones con la dirección URL. Podemos copiarlo y abrirlo en el navegador. En la nueva página, debemos ingresar la clave; cada clave es única para cada máquina infectada.

Hay la nuestra en el archivo de texto para que podamos introducirla. Y luego aparece una página con la suma del pago del rescate y una cuenta regresiva. Finalmente, abrimos el archivo con una imagen para probar el descifrado y lo abrimos.

Medidas de prevención

2021 comenzó con arrestos de bandas de ransomware. El grupo de hackers Egregor fue detenido por la policía francesa y ucraniana la semana pasada.

Esa es una buena tendencia de que las agencias de aplicación de la ley sigan derrotando a los actores de malware. Sin embargo, también debemos ser cautelosos y tratar de detener los ataques.

Para protegerse contra el ransomware, las empresas deben tener un plan elaborado contra el malware, incluidos los datos de respaldo. Dado que el ransomware es muy difícil de detectar y combatir, se deben utilizar diferentes mecanismos de protección.

ANY.RUN es uno de ellos que ayuda a identificar el malware de forma temprana y prevenir infecciones. Además de eso, la protección más importante es la capacitación del personal. Necesitan evitar cualquier enlace o archivo sospechoso. Los empleados que saben que existe el ransomware y cómo funciona pueden detectar este tipo de ataques.