Las empresas deberían esperar ver más ciberataques lanzados contra ellas. Los datos que ahora recopilan y almacenan han convertido a sus infraestructuras en objetivos clave para los piratas informáticos.

Los datos de los clientes y la propiedad intelectual se pueden vender en el mercado negro con fines de lucro, y los piratas informáticos también pueden utilizar información confidencial para extorsionarlos.

Las empresas ahora están cambiando agresivamente sus cargas de trabajo a la nube que, si bien tiene muchos beneficios, expande su perímetro defensivo y también las expone a más riesgos.

Como tal, las organizaciones ahora están invirtiendo ampliamente en varias soluciones de seguridad para proteger sus redes de manera integral. Gartner espera que el gasto en seguridad supere los $ 124 mil millones este año. Las soluciones como los firewalls y las herramientas de prevención de amenazas se han vuelto cada vez más esenciales para las empresas.

El proveedor líder de firewalls Palo Alto Networks, por ejemplo, proporciona a las empresas varias medidas para proteger sus infraestructuras. Actualmente está siendo utilizado por decenas de miles de clientes empresariales.

Sin embargo, si bien la protección que brinda el servicio a los administradores les brinda un gran respiro de las preocupaciones de seguridad, los administradores aún deben mantenerse al tanto de sus infraestructuras.

Afortunadamente, los usuarios también pueden aprovechar las integraciones disponibles con otras soluciones de seguridad para obtener funcionalidades adicionales. La solución de gestión de registros XpoLog, por ejemplo, se puede integrar con soluciones como Palo Alto Networks.

Esta integración permite a los administradores utilizar XpoLog para analizar de forma inteligente los registros de los servicios de seguridad para revelar patrones y descubrir anomalías potenciales en sus actividades de red. Los conocimientos de estos análisis podrían exponer amenazas y vulnerabilidades para que los administradores las aborden.

A través de la integración, XpoLog también puede generar varios paneles informativos que muestran de manera efectiva el estado de la seguridad de sus redes. Aquí hay siete paneles de XpoLog que los equipos de TI pueden consultar fácilmente para comprender el uso que hacen del servicio de Palo Alto Networks.

Resumen

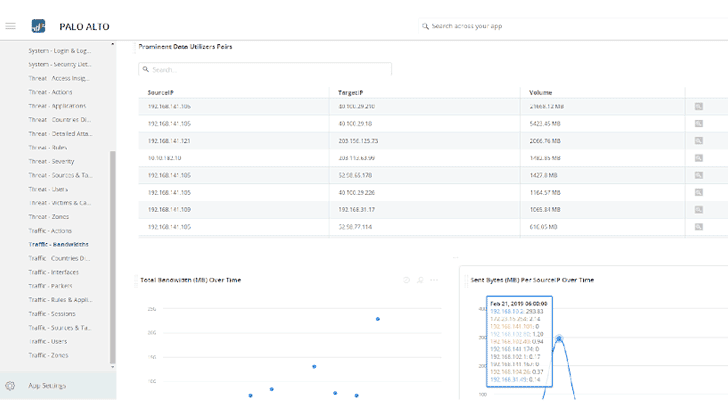

1 – Ancho de banda total

Los administradores pueden utilizar este panel para comprobar el ancho de banda total que se ha enviado y recibido a través de la red. Saber esto ayuda a establecer líneas de base sobre lo que se puede considerar un consumo de ancho de banda normal. Por ejemplo, se debe esperar un aumento del tráfico durante el horario comercial. Sin embargo, el uso excesivo de ancho de banda, especialmente fuera del horario laboral, puede justificar una mayor investigación, ya que puede indicar posibles intentos de violación o ataques de denegación de servicio distribuido (DDoS).

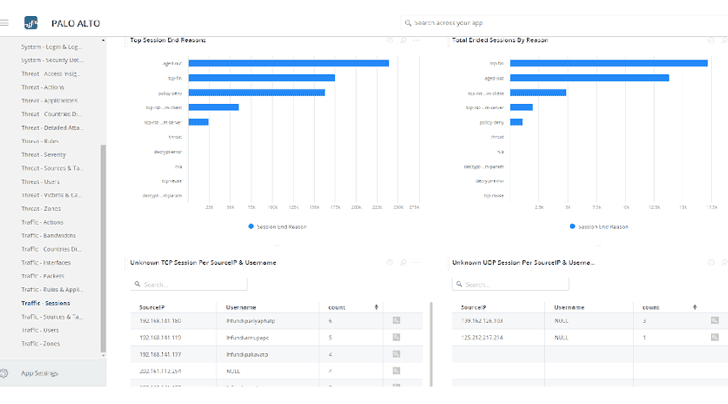

2 – Sesiones

El panel de sesiones proporciona información sobre cuántas sesiones ha creado cada usuario dentro de la red y las razones clave por las que estas sesiones han sido canceladas. El seguimiento de sesiones esencialmente señala cómo el servicio mitiga ciertas acciones. Por ejemplo, verifica si una sesión finalizó porque coincidió con una política de seguridad en particular o porque se detectó una amenaza.

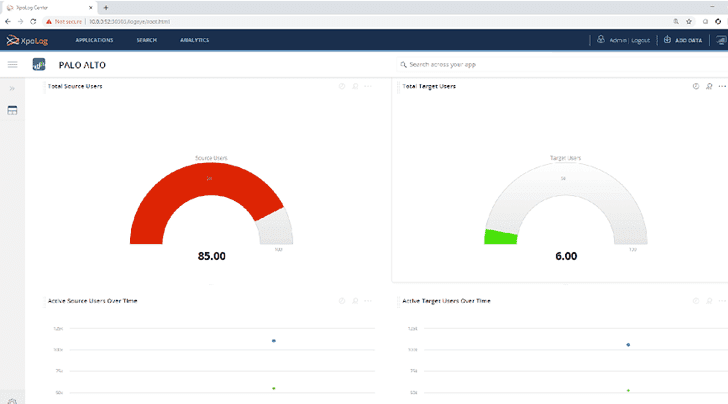

3 – Distribución de usuarios

La distribución de usuarios muestra cuántos usuarios de origen y destino están disponibles en la red y quiénes son los usuarios más activos a lo largo del tiempo. Los usuarios que son inusualmente activos en relación con lo que están trabajando podrían indicar que sus cuentas o dispositivos pueden estar comprometidos.

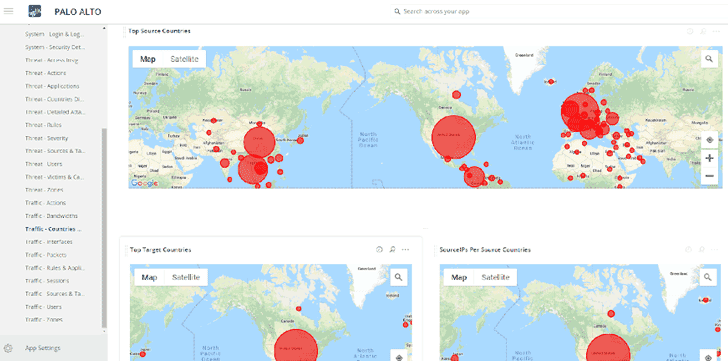

4 – Distribución geográfica

El panel de distribución geográfica muestra los países de origen y de destino destacados con respecto al envío y la recepción de solicitudes de red. También muestra qué países tienen la mayor cantidad de usuarios y qué direcciones IP utilizan.

Las solicitudes de red excesivas pueden indicar intentos de ataque. El tablero puede incluso afirmar que ciertos países son orígenes comunes de ataques, y los administradores pueden considerar aplicar restricciones geográficas, especialmente si no hay ventajas en permitir el tráfico de estos países.

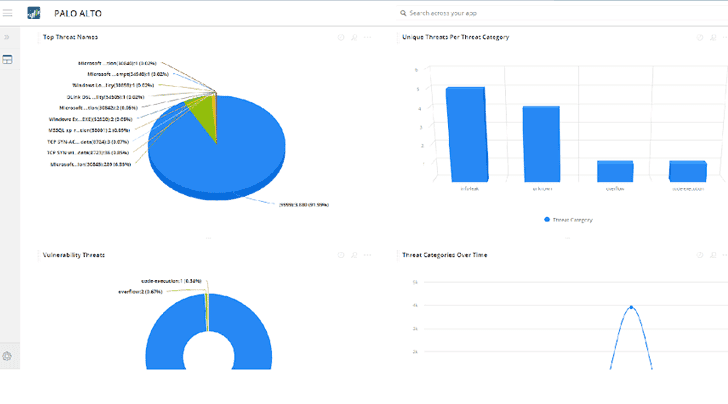

5 – Amenazas

Los ataques conocidos en la red también se pueden mostrar a través del panel de amenazas. La información se divide según los tipos de ataque agrupados en categorías. El número de instancias de ataque también se muestra junto con el número de víctimas en cada categoría.

Conocer las fuentes y los objetivos de los ataques permite a los administradores trabajar fácilmente en estas máquinas o puntos finales para evitar una mayor propagación de actividades maliciosas en toda la red.

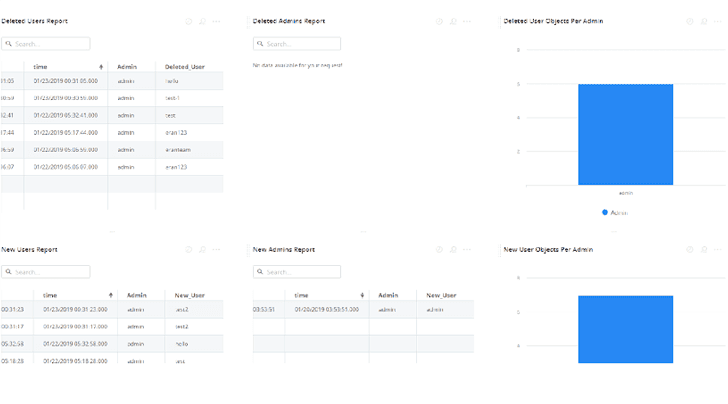

6 – Gestión de usuarios

El panel de administración de usuarios muestra información sobre la creación y eliminación de cuentas de usuario y administrador en la consola. Es fundamental observar tales actividades, ya que los piratas informáticos buscan obtener acceso administrativo a las redes.

A menudo, reutilizan las credenciales de cuenta previamente comprometidas. Si pueden usar cuentas de administrador, podrán causar más interrupciones eliminando usuarios legítimos o creando otras cuentas ficticias.

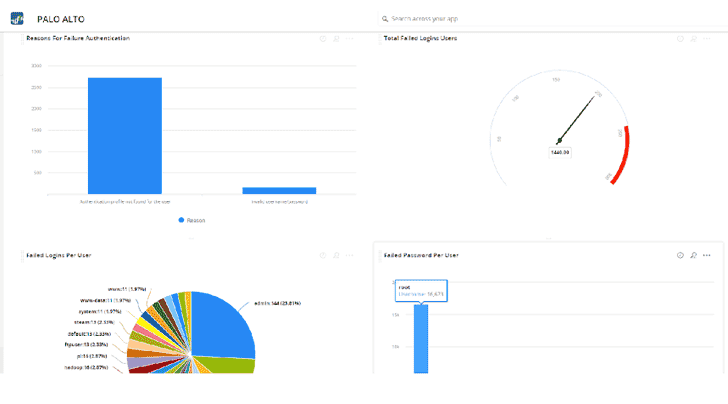

7 – Estadísticas de inicio y cierre de sesión

Las estadísticas de inicio y cierre de sesión muestran intentos de inicio de sesión fallidos, cuántos usuarios enfrentaron fallas de inicio de sesión a lo largo del tiempo y las razones de dichos intentos fallidos. Un intento fallido puede ser un indicador de que los usuarios simplemente olvidan sus credenciales, algo común en las organizaciones.

Como tal, es posible que las empresas consideren mejores políticas de credenciales o implementen medidas como el inicio de sesión único para simplificar los procesos de inicio de sesión. Múltiples intentos fallidos en una o más cuentas pueden indicar algo peor, como ataques de fuerza bruta que intentan obtener acceso a estas cuentas.

De los conocimientos a la acción

Lo mejor de soluciones como Palo Alto Networks es que registran de manera integral las actividades en sus redes protegidas.

Afortunadamente, la utilidad de dicha información se puede mejorar aún más mediante la integración de soluciones de análisis de registros. Con estas herramientas, los administradores pueden profundizar en los datos de actividad y buscar patrones que normalmente quedan ocultos por la falta de estructura de los registros.

Los patrones que se detectan y descubren a través de dichos análisis pueden revelar anomalías críticas que exigen atención inmediata.

En última instancia, la información que brindan estos tableros y análisis es extremadamente útil para los administradores, ya que permiten tomar medidas oportunas y precisas al mitigar o responder a los ataques cibernéticos.